Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Prérequis

Assurez-vous de répondre aux exigences suivantes avant de joindre une instance de base de données RDS for SQL Server à votre domaine AD autogéré.

Rubriques

Configuration de votre annuaire AD sur site

Assurez-vous de disposer d'un Microsoft AD sur site ou d'un autre service autogéré auquel vous pouvez joindre l'instance Amazon RDS for SQL Server. Votre annuaire AD sur site doit avoir la configuration suivante :

-

Si vous avez défini des sites Active Directory, assurez-vous que les sous-réseaux VPC associés à votre instance de base de données RDS for SQL Server sont définis dans votre site Active Directory. Vérifiez qu'il n'y a aucun conflit entre les sous-réseaux de votre site AD VPC et ceux de vos autres sites AD.

-

Votre contrôleur de domaine AD a un niveau fonctionnel de domaine correspondant à Windows Server 2008 R2 ou supérieur.

-

Votre nom de domaine AD ne peut pas être au format Single Label Domain (SLD). RDSfor SQL Server ne prend pas en charge SLD les domaines.

-

Le nom de domaine complet (FQDN) de votre annonce ne peut pas dépasser 47 caractères.

Configuration de votre connectivité réseau

Assurez-vous de respecter les configurations réseau suivantes :

-

Connectivité configurée entre l'Amazon sur VPC lequel vous souhaitez créer l'instance de base de données RDS for SQL Server et votre Active Directory autogéré. Vous pouvez configurer la connectivité à l'aide de AWS Direct Connect AWS VPN, de VPC peering ou de AWS Transit Gateway.

-

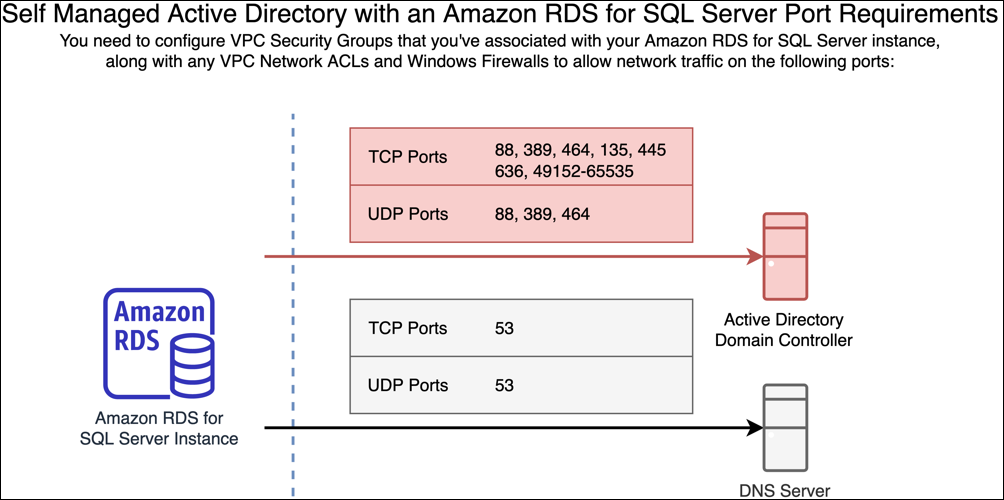

Pour les groupes VPC de sécurité, le groupe de sécurité par défaut pour votre Amazon par défaut VPC est déjà ajouté à votre instance de base de données RDS for SQL Server dans la console. Assurez-vous que le groupe de sécurité et le VPC réseau ACLs du ou des sous-réseaux dans lesquels vous créez votre instance de base de données RDS for SQL Server autorisent le trafic sur les ports et dans les directions indiquées dans le schéma suivant.

Le tableau suivant identifie le rôle de chaque port.

Protocole Ports Rôle TCP/UDP 53 Système de noms de domaine (DNS) TCP/UDP 88 Authentification Kerberos TCP/UDP 464 Changement/définition de mot de passe TCP/UDP 389 Protocole léger d'accès aux annuaires (LDAP) TCP 135 Environnement informatique distribué/Endpoint Mapper (DCE/EPMAP) TCP 445 Partage de SMB fichiers avec les services d'annuaire TCP 636 Protocole léger d'accès aux répertoires viaTLS/SSL(LDAPS) TCP 49152 - 65535 Ports éphémères pour RPC En général, les DNS serveurs de domaine sont situés dans les contrôleurs de domaine AD. Il n'est pas nécessaire de configurer le jeu d'VPCDHCPoptions pour utiliser cette fonctionnalité. Pour plus d'informations, consultez les ensembles d'DHCPoptions dans le guide de VPC l'utilisateur Amazon.

Important

Si vous utilisez le VPC réseauACLs, vous devez également autoriser le trafic sortant sur les ports dynamiques (49152-65535) depuis votre instance de base de données for Server. RDS SQL Assurez-vous que ces règles de trafic sont également reflétées sur les pare-feux qui s'appliquent à chacun des contrôleurs de domaine AD, aux serveurs et aux instances de base de données RDS de DNS SQL serveurs.

Alors que les groupes de VPC sécurité exigent que les ports soient ouverts uniquement dans le sens où le trafic réseau est initié, la plupart des pare-feux et VPC réseaux Windows ACLs exigent que les ports soient ouverts dans les deux sens.

Configuration de votre compte de service de domaine AD

Assurez-vous de respecter les exigences suivantes pour un compte de service de domaine AD :

-

Assurez-vous de disposer d'un compte de service dans votre domaine AD autogéré avec des autorisations déléguées pour joindre des ordinateurs au domaine. Un compte de service de domaine est un compte utilisateur de votre annuaire AD autogéré auquel l'autorisation d'effectuer certaines tâches a été déléguée.

-

Les autorisations suivantes doivent être déléguées au compte de service de domaine dans l'unité organisationnelle (UO) à laquelle vous rejoignez votre instance de base de données RDS pour le SQL serveur :

Capacité validée d'écrire sur le nom DNS d'hôte

Capacité validée d'écrire dans le nom du principal de service

Création et suppression d'objets informatiques

Il s'agit de l'ensemble minimal d'autorisations requises pour joindre des objets informatiques à votre annuaire Active Directory autogéré. Pour plus d'informations, consultez Erreurs lors d'une tentative visant à joindre des ordinateurs à un domaine

dans la documentation de Microsoft Windows Server.

Important

Ne déplacez pas les objets informatiques créés par SQL Server dans l'unité organisationnelle après la création de votre instance de base de données. RDS Le déplacement des objets associés entraînera une mauvaise configuration de votre RDS instance de base de données pour le SQL serveur. Si vous devez déplacer les objets informatiques créés par AmazonRDS, utilisez l'odifyDBInstanceRDSAPIopération M pour modifier les paramètres du domaine en fonction de l'emplacement souhaité pour les objets informatiques.