Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vous utilisez AWS Directory Service for Microsoft Active Directory (AWS Managed Microsoft AD) pour configurer Kerberos authentification pour une instance de base de données RDS pour DB2. Pour configurer Kerberos Pour vous authentifier, procédez comme suit :

Rubriques

Étape 1 : créer un répertoire à l'aide de AWS Managed Microsoft AD

Étape 2 : créer un IAM rôle auquel Amazon RDS pourra accéder AWS Directory Service

Étape 4 : Créez un groupe d'administrateurs RDS pour DB2 dans AWS Managed Microsoft AD

Étape 5 : créer ou modifier une instance de base de données RDS pour DB2

Étape 1 : créer un répertoire à l'aide de AWS Managed Microsoft AD

AWS Directory Service crée une solution entièrement gérée Active Directory dans le AWS Cloud. Lorsque vous créez un AWS Managed Microsoft AD répertoire, il AWS Directory Service crée deux contrôleurs de domaine et deux DNS serveurs pour vous. Les serveurs d'annuaire sont créés dans différents sous-réseaux d'unVPC. Cette redondance permet de s'assurer que votre répertoire reste accessible y compris en cas de défaillance.

Lorsque vous créez un AWS Managed Microsoft AD répertoire, il AWS Directory Service exécute les tâches suivantes en votre nom :

-

Met en place un Active Directory au sein de votreVPC.

-

Création d'un compte d'administrateur d'annuaire avec le nom d'utilisateur

Adminet le mot de passe spécifié. Ce compte est utilisé pour gérer votre annuaire.Important

Assurez-vous d'enregistrer ce mot de passe. AWS Directory Service ne stocke pas ce mot de passe et il ne peut pas être récupéré ou réinitialisé.

-

Création d'un groupe de sécurité pour les contrôleurs de l'annuaire. Le groupe de sécurité doit autoriser la communication avec l'instance de base de données RDS for Db2.

Lorsque vous lancez AWS Directory Service for Microsoft Active Directory, AWS crée une unité organisationnelle (UO) qui contient tous les objets de votre répertoire. Cette unité d'organisation, qui porte le BIOS nom réseau que vous avez saisi lors de la création de votre répertoire, se trouve dans la racine du domaine. La racine du domaine est détenue et gérée par AWS.

Le Admin compte créé avec votre AWS Managed Microsoft AD annuaire dispose d'autorisations pour les activités administratives les plus courantes de votre unité d'organisation :

-

Créez, mettez à jour ou supprimez des utilisateurs.

-

Ajoutez des ressources à votre domaine, telles que des serveurs de fichiers ou d'impression, puis attribuez des autorisations pour ces ressources aux utilisateurs de votre unité d'organisation.

-

Créez OUs des conteneurs supplémentaires.

-

Déléguer des autorités.

-

Restaurez les objets supprimés à partir du Active Directory Corbeille de recyclage.

-

Exécuter Active Directory et modules Domain Name Service (DNS) pour Windows PowerShell sur le AWS Directory Service.

Le compte Admin dispose également de droits pour exécuter les activités suivantes au niveau du domaine :

-

Gérez les DNS configurations (ajoutez, supprimez ou mettez à jour des enregistrements, des zones et des redirecteurs).

-

Afficher les journaux d'DNSévénements.

-

Afficher les journaux d'événements de sécurité.

Pour créer un répertoire avec AWS Managed Microsoft AD

Connectez-vous à la AWS Directory Service console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/directoryservicev2/

. -

Choisissez Configurer le répertoire.

-

Choisissez AWS Managed Microsoft AD. AWS Managed Microsoft AD est la seule option actuellement prise en charge pour une utilisation avec AmazonRDS.

-

Choisissez Suivant.

-

Sur la page Enter directory information (Saisir les détails du répertoire), renseignez les informations suivantes :

-

Édition — Choisissez l'édition qui répond à vos besoins.

-

DNSNom du répertoire : nom complet du répertoire, tel que

corp.example.com. -

BIOSNom du réseau du répertoire : nom abrégé facultatif pour le répertoire, tel que

CORP. -

Description du répertoire : description facultative du répertoire.

-

Mot de passe administrateur : mot de passe de l'administrateur du répertoire. Le processus de création du répertoire crée un compte administrateur avec le nom d'utilisateur

Adminet ce mot de passe.Le mot de passe de l'administrateur de l'annuaire ne peut pas contenir le terme « admin ». Le mot de passe est sensible à la casse et doit comporter entre 8 et 64 caractères. Il doit également contenir au moins un caractère de trois des quatre catégories suivantes :

-

Lettres minuscules (a–z)

-

Lettres majuscules (A–Z)

-

Chiffres (0–9)

-

Caractères non alphanumériques (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

Confirmer le mot de passe — Entrez à nouveau le mot de passe administrateur.

Important

Assurez-vous d'enregistrer ce mot de passe. AWS Directory Service ne stocke pas ce mot de passe et il ne peut pas être récupéré ou réinitialisé.

-

-

-

Choisissez Suivant.

-

Sur la page Choisir VPC et sous-réseaux, fournissez les informations suivantes :

-

VPC— Choisissez le VPC pour le répertoire. Vous pouvez créer l'instance de base de données RDS for Db2 dans cette même instance VPC ou dans une autreVPC.

-

Sous-réseaux : choisissez les sous-réseaux pour les serveurs d'annuaire. Les deux sous-réseaux doivent être dans des zones de disponibilité différentes.

-

-

Choisissez Suivant.

-

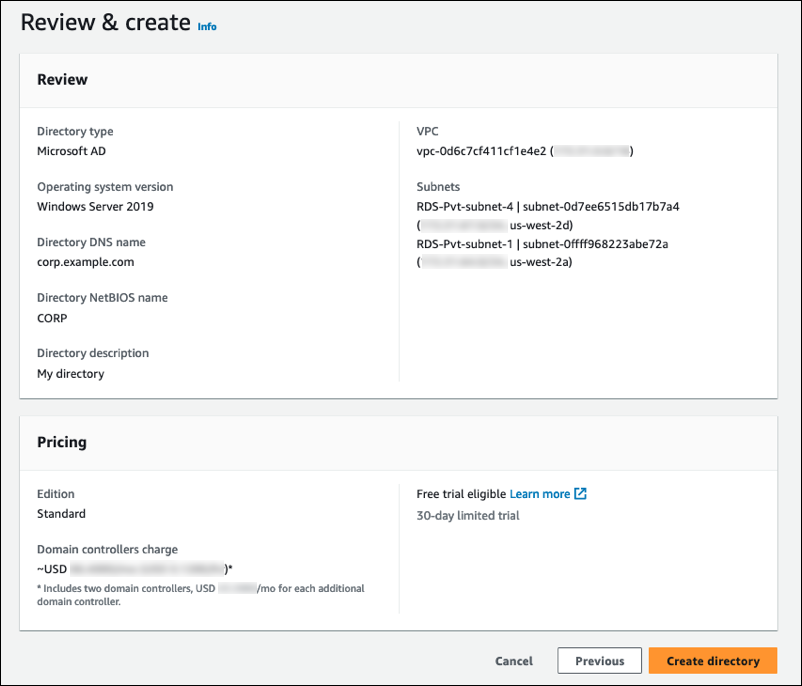

Vérifiez les informations du répertoire. Si vous devez apporter des modifications, choisissez Previous (Précédent) et entrez ces modifications. Lorsque les informations sont correctes, choisissez Create directory (Créer l'annuaire).

La création de l'annuaire prend plusieurs minutes. Lorsqu'il est créé, la valeur du champ Status (Statut) devient Active (Actif).

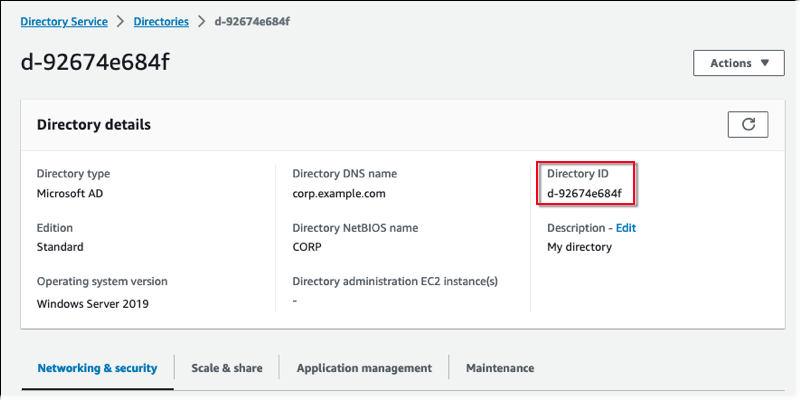

Pour consulter les informations relatives à votre répertoire, choisissez l'ID du répertoire sous ID du répertoire. Notez la valeur de Directory ID (ID du répertoire). Vous avez besoin de cette valeur lorsque vous créez ou modifiez votre instance de base de données RDS for DB2.

Étape 2 : créer un IAM rôle auquel Amazon RDS pourra accéder AWS Directory Service

Pour RDS qu'Amazon puisse vous appeler AWS Directory Service , vous avez Compte AWS besoin d'un IAM rôle qui utilise la IAM politique géréeAmazonRDSDirectoryServiceAccess. Ce rôle permet RDS à Amazon de passer des appels à AWS Directory Service.

Lorsque vous créez une instance de base de données à l'aide de AWS Management Console et que votre compte utilisateur de console dispose de l'iam:CreateRoleautorisation, la console crée automatiquement le IAM rôle nécessaire. Dans ce cas, le nom du rôle est rds-directoryservice-kerberos-access-role. Dans le cas contraire, vous devez créer le IAM rôle manuellement. Lorsque vous créez ce IAM rôleDirectory Service, choisissez et associez la politique AWS gérée AmazonRDSDirectoryServiceAccess à celui-ci.

Pour plus d'informations sur la création de IAM rôles pour un service, consultez la section Création d'un rôle pour déléguer des autorisations à un AWS service dans le Guide de IAM l'utilisateur.

Note

Le IAM rôle utilisé pour Windows Authentification RDS pour Microsoft SQL Server ne peut pas être utilisé RDS pour Db2.

Vous pouvez également créer des stratégies avec les autorisations obligatoires au lieu d'utiliser la politique gérée AmazonRDSDirectoryServiceAccess. Dans ce cas, le IAM rôle doit respecter la politique de IAM confiance suivante :

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": [

"directoryservice.rds.amazonaws.com",

"rds.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

} Le rôle doit également respecter la politique de IAM rôle suivante :

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ds:DescribeDirectories",

"ds:AuthorizeApplication",

"ds:UnauthorizeApplication",

"ds:GetAuthorizedApplicationDetails"

],

"Effect": "Allow",

"Resource": "*"

}

]

} Étape 3 : Créer et configurer des utilisateurs

Vous pouvez créer des utilisateurs à l'aide du Active Directory Users and Computers outil. C'est l'un des Active Directory Domain Services and Active Directory Lightweight Directory Services outils. Pour plus d'informations, voir Ajouter des utilisateurs et des ordinateurs au Active Directory domaine

Pour créer des utilisateurs dans un AWS Directory Service annuaire, vous devez être connecté à WindowsEC2instance Amazon basée sur Amazon qui est membre de l' AWS Directory Service annuaire. Dans le même temps, vous devez être connecté en tant qu'utilisateur disposant des privilèges nécessaires pour créer des utilisateurs. Pour plus d'informations, consultez Créer un utilisateur dans le Guide d'administration AWS Directory Service .

Étape 4 : Créez un groupe d'administrateurs RDS pour DB2 dans AWS Managed Microsoft AD

RDScar Db2 ne prend pas en charge Kerberos authentification pour l'utilisateur principal ou les deux utilisateurs RDS réservés d'Amazon rdsdb etrdsadmin. Au lieu de cela, vous devez créer un nouveau groupe appelé masterdba in AWS Managed Microsoft AD. Pour plus d'informations, voir Créer un compte de groupe dans Active Directory

Après avoir activé Kerberos authentification, l'utilisateur principal perd le masterdba rôle. Par conséquent, l'utilisateur principal ne pourra pas accéder à l'appartenance au groupe d'utilisateurs local de l'instance à moins que vous ne le désactiviez Kerberos authentification. Pour continuer à utiliser l'utilisateur principal connecté par mot de passe, créez un utilisateur AWS Managed Microsoft AD portant le même nom que l'utilisateur principal. Ajoutez ensuite cet utilisateur au groupemasterdba.

Étape 5 : créer ou modifier une instance de base de données RDS pour DB2

Créez ou modifiez une instance de base de données RDS for DB2 à utiliser avec votre annuaire. Vous pouvez utiliser le AWS Management Console AWS CLI, le ou le RDS API pour associer une instance de base de données à un répertoire. Vous pouvez effectuer cette opération de différentes manières :

-

Créez une nouvelle instance de base de données RDS pour DB2 à l'aide de la console, create-db-instancecommande, ou le CreateDBInstanceAPIopération. Pour obtenir des instructions, consultez Création d'une RDS instance de base de données Amazon.

-

Modifiez une instance de base de données RDS pour DB2 existante à l'aide de la console, modify-db-instancecommande, ou l'odifyDBInstanceAPIopération M. Pour obtenir des instructions, consultez Modification d'une RDS instance de base de données Amazon.

-

Restaurez une instance de base de données RDS pour DB2 à partir d'un instantané de base de données à l'aide de la console, le restore-db-instance-from-db-snapshotcommande, ou le RestoreDBInstanceFromDBSnapshotAPIopération. Pour obtenir des instructions, consultez Restauration vers une instance de base de données.

-

Restaurez une instance de base de données RDS for DB2 sur une à point-in-time l'aide de la console, restore-db-instance-to-point-in-timecommande, ou le RestoreDBInstanceToPointInTimeAPIopération. Pour obtenir des instructions, consultez Restauration d'une instance de base de données à une heure spécifiée pour Amazon RDS.

Kerberos l'authentification n'est prise en charge que RDS pour les instances de base de données DB2 dans unVPC. L'instance de base de données peut se trouver dans VPC le même répertoire ou dans un autreVPC. L'instance de base de données doit utiliser un groupe de sécurité qui autorise l'entrée et la sortie dans le répertoire VPC afin que l'instance de base de données puisse communiquer avec l'annuaire.

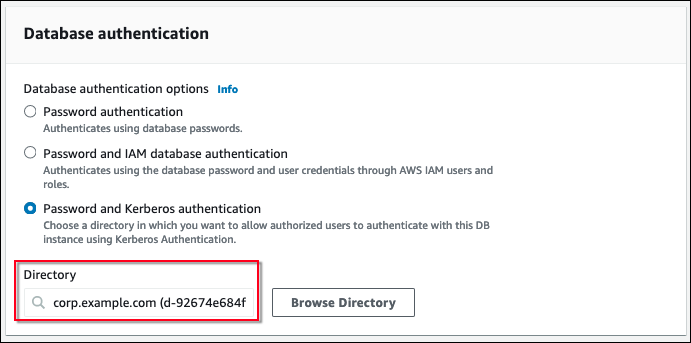

Lorsque vous utilisez la console pour créer, modifier ou restaurer une instance de base de données, choisissez Password et Kerberos authentification dans la section Authentification de base de données. Ensuite, choisissez Browse Directory (Parcourir le répertoire). Sélectionnez le répertoire ou choisissez Create directory pour utiliser le Directory Service.

Lorsque vous utilisez le AWS CLI, les paramètres suivants sont requis pour que l'instance de base de données puisse utiliser le répertoire que vous avez créé :

-

Pour le

--domainparamètre, utilisez l'identifiant de domaine (d-*« identifiant ») généré lors de la création du répertoire. -

Pour le

--domain-iam-role-nameparamètre, utilisez le rôle que vous avez créé qui utilise la IAM politique géréeAmazonRDSDirectoryServiceAccess.

L'exemple suivant modifie une instance de base de données pour utiliser un répertoire. Remplacez les espaces réservés suivants dans l'exemple par vos propres valeurs :

-

db_instance_name— Le nom de votre instance de base de données RDS for Db2. -

directory_id— L'ID du AWS Directory Service for Microsoft Active Directory répertoire que vous avez créé. -

role_name— Le nom du IAM rôle que vous avez créé.

aws rds modify-db-instance --db-instance-identifierdb_instance_name--domain d-directory_id--domain-iam-role-namerole_name

Important

Si vous modifiez une instance de base de données pour activer Kerberos authentification, redémarrez l'instance de base de données après avoir effectué la modification.

Étape 6 : Configuration d'un client DB2

Pour configurer un client DB2

-

Créez un fichier /etc/krb5.conf (ou équivalent) pour pointer vers le domaine.

Note

Pour les systèmes d'exploitation Windows, créez un fichier C:\windows\krb5.ini.

-

Vérifiez que le trafic peut circuler entre l'hôte client et AWS Directory Service. Utilisez un utilitaire réseau tel que Netcat pour les tâches suivantes :

-

Vérifiez que le trafic est dépassé DNS pour le port 53.

-

Vérifiez le trafic TCP sur/ UDP pour le port 53 et pour Kerberos, qui inclut les ports 88 et 464 pour AWS Directory Service.

-

-

Vérifiez que le trafic peut circuler entre l'hôte du client et l'instance de base de données via le port de la base de données. Vous pouvez utiliser la commande

db2pour vous connecter et accéder à la base de données.

L'exemple suivant est le contenu du fichier /etc/krb5.conf pour : AWS Managed Microsoft AD

[libdefaults] default_realm = EXAMPLE.COM [realms] EXAMPLE.COM = { kdc = example.com admin_server = example.com } [domain_realm] .example.com = EXAMPLE.COM example.com = EXAMPLE.COM