Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connexion automatique d'une fonction Lambda et d'un cluster de bases de données multi-AZ

Vous pouvez utiliser la console RDS pour simplifier la configuration d'une connexion entre une fonction Lambda et un cluster de bases de données multi-AZ. Vous pouvez utiliser la console RDS pour simplifier la configuration d'une connexion entre une fonction Lambda et un cluster de bases de données multi-AZ. Souvent, votre cluster de bases de données se trouve dans un sous-réseau privé au sein d'un VPC. La fonction Lambda peut être utilisée par les applications pour accéder à votre cluster de bases de données multi-AZ privé.

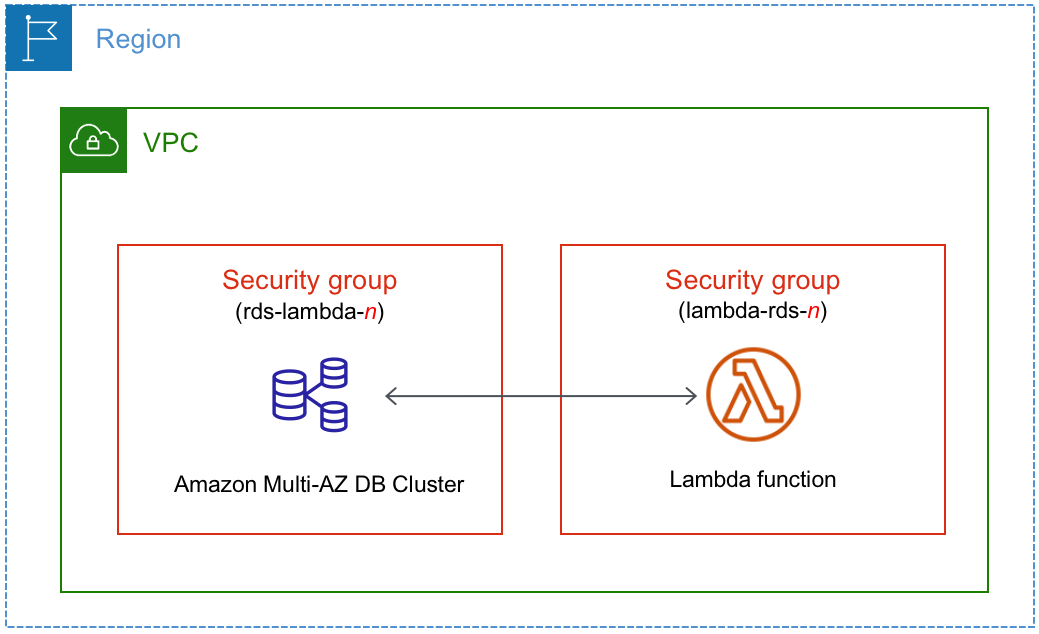

L'image suivante montre une connexion directe entre votre cluster de bases de données multi-AZ et votre fonction Lambda.

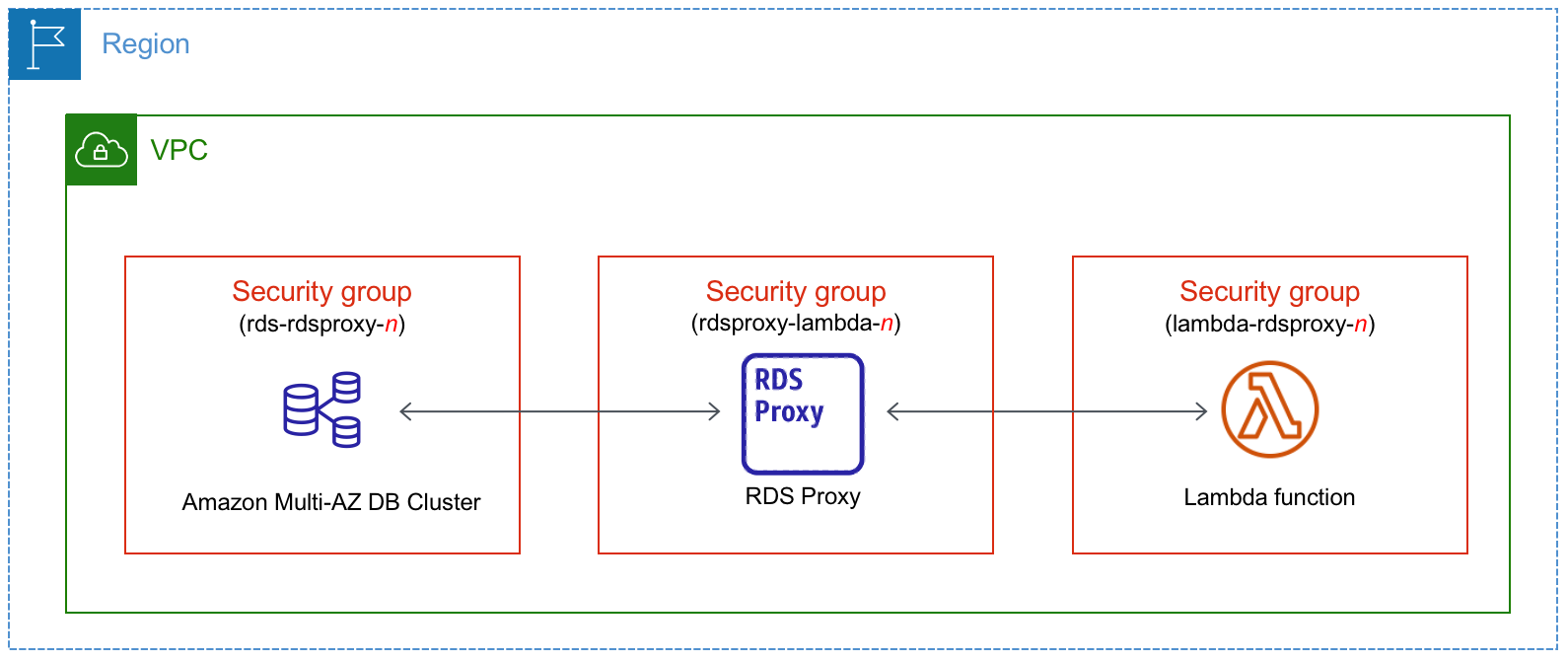

Vous pouvez configurer la connexion entre votre fonction Lambda et votre base de données via un proxy RDS pour améliorer les performances et la résilience de votre base de données. Souvent, les fonctions Lambda établissent des connexions de base de données courtes et fréquentes qui bénéficient du regroupement de connexions offert par le proxy RDS. Vous pouvez profiter de toute authentification IAM dont vous disposez déjà pour les fonctions Lambda, plutôt que de gérer les informations d'identification de base de données dans votre code d'application Lambda. Pour de plus amples informations, veuillez consulter Utilisation d'Amazon RDS Proxy .

Vous pouvez utiliser la console pour créer automatiquement un proxy pour votre connexion. Vous pouvez également sélectionner des proxys existants. La console met à jour le groupe de sécurité du proxy pour autoriser les connexions depuis votre base de données et la fonction Lambda. Vous pouvez saisir vos informations d'identification de base de données ou sélectionner le secret Secrets Manager dont vous avez besoin pour accéder à la base de données.

Rubriques

Vue d'ensemble de la connectivité automatique avec une fonction Lambda

Lorsque vous établissez automatiquement une connexion entre une fonction Lambda et un cluster de bases de données multi-AZ, Amazon RDS configure le groupe de sécurité VPC pour votre fonction Lambda et pour votre cluster de bases de données.

Voici les conditions requises pour connecter une fonction Lambda à un cluster de bases de données multi-AZ :

-

La fonction Lambda doit exister dans le même VPC que le cluster de bases de données multi-AZ.

Si aucune fonction Lambda n'existe dans le même VPC, la console fournit un lien pour en créer une.

-

L'utilisateur qui configure la connectivité doit avoir les autorisations nécessaires pour effectuer les opérations Amazon RDS, Amazon EC2, Lambda, Secrets Manager et IAM suivantes :

-

Amazon RDS

-

rds:CreateDBProxies -

rds:DescribeDBInstances -

rds:DescribeDBProxies -

rds:ModifyDBInstance -

rds:ModifyDBProxy -

rds:RegisterProxyTargets

-

-

Amazon EC2

-

ec2:AuthorizeSecurityGroupEgress -

ec2:AuthorizeSecurityGroupIngress -

ec2:CreateSecurityGroup -

ec2:DeleteSecurityGroup -

ec2:DescribeSecurityGroups -

ec2:RevokeSecurityGroupEgress -

ec2:RevokeSecurityGroupIngress

-

-

Lambda

-

lambda:CreateFunctions -

lambda:ListFunctions -

lambda:UpdateFunctionConfiguration

-

-

Secrets Manager

-

sercetsmanager:CreateSecret -

secretsmanager:DescribeSecret

-

-

IAM

-

iam:AttachPolicy -

iam:CreateRole -

iam:CreatePolicy

-

-

AWS KMS

-

kms:describeKey

-

-

Lorsque vous établissez une connexion entre une fonction Lambda et un cluster de bases de données multi-AZ, Amazon RDS configure le groupe de sécurité VPC pour votre fonction et pour votre cluster de bases de données multi-AZ. Si vous utilisez un proxy RDS, Amazon RDS configure également le groupe de sécurité VPC pour le proxy. Amazon RDS agit conformément à la configuration actuelle des groupes de sécurité associés au cluster de bases de données multi-AZ, à la fonction Lambda et au proxy, comme décrit dans le tableau suivant.

| Configuration du groupe de sécurité RDS actuel | Configuration actuelle du groupe de sécurité Lambda | Configuration actuelle du groupe de sécurité du proxy | Action RDS |

|---|---|---|---|

|

Amazon RDS n'entreprend aucune action car les groupes de sécurité de toutes les ressources suivent le modèle de dénomination correct et disposent des règles entrantes et sortantes appropriées. |

Un ou plusieurs groupes de sécurité sont associés au cluster de bases de données multi-AZ avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité comprend une seule règle entrante avec le groupe de sécurité VPC de la fonction Lambda ou du proxy comme source. |

Un ou plusieurs groupes de sécurité sont associés à la fonction Lambda avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité possède une seule règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou du proxy comme destination. |

Un ou plusieurs groupes de sécurité sont associés au proxy avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité possède des règles entrantes et sortantes avec les groupes de sécurité VPC de la fonction Lambda et du cluster de bases de données multi-AZ. |

|

L'une des conditions suivantes s'applique :

Amazon RDS ne peut pas utiliser comme source un groupe de sécurité dépourvu de toute règle entrante avec le groupe de sécurité VPC de la fonction Lambda ou du proxy. Amazon RDS ne peut pas non plus utiliser un groupe de sécurité qui a été modifié. Des exemples de modifications incluent l'ajout d'une règle ou la modification du port d'une règle existante. |

L'une des conditions suivantes s'applique :

Amazon RDS ne peut pas utiliser comme source un groupe de sécurité dépourvu de toute règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou du proxy. Amazon RDS ne peut pas non plus utiliser un groupe de sécurité qui a été modifié. |

L'une des conditions suivantes s'applique :

|

RDS action: create new security groups |

|

Un ou plusieurs groupes de sécurité sont associés au cluster de bases de données multi-AZ avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité comprend une seule règle entrante avec le groupe de sécurité VPC de la fonction Lambda ou du proxy comme source. |

Un ou plusieurs groupes de sécurité sont associés à la fonction Lambda avec un nom qui correspond au modèle Toutefois, Amazon RDS ne peut utiliser aucun de ces groupes de sécurité pour la connexion avec le cluster de bases de données multi-AZ. Amazon RDS ne peut pas utiliser comme destination un groupe de sécurité dépourvu de toute règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou du proxy. Amazon RDS ne peut pas non plus utiliser un groupe de sécurité qui a été modifié. |

Un ou plusieurs groupes de sécurité sont associés au proxy avec un nom qui correspond au modèle Toutefois, Amazon RDS ne peut utiliser aucun de ces groupes de sécurité pour la connexion avec le cluster de bases de données multi-AZ ou la fonction Lambda. Amazon RDS ne peut pas utiliser un groupe de sécurité dépourvu de règles entrantes et sortantes avec le groupe de sécurité VPC du cluster de bases de données multi-AZ et de la fonction Lambda. Amazon RDS ne peut pas non plus utiliser un groupe de sécurité qui a été modifié. |

RDS action: create new security groups |

|

Un ou plusieurs groupes de sécurité sont associés au cluster de bases de données multi-AZ avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité comprend une seule règle entrante avec le groupe de sécurité VPC de la fonction Lambda ou du proxy comme source. |

Il existe un groupe de sécurité Lambda valide pour la connexion, mais il n'est pas associé à la fonction Lambda. Le nom de ce groupe de sécurité correspond au modèle |

Il existe un groupe de sécurité de proxy valide pour la connexion, mais il n'est pas associé au proxy. Le nom de ce groupe de sécurité correspond au modèle |

RDS action: associate Lambda security group |

|

L'une des conditions suivantes s'applique :

|

Un ou plusieurs groupes de sécurité sont associés à la fonction Lambda avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité possède une seule règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou du proxy comme destination. |

Un ou plusieurs groupes de sécurité sont associés au proxy avec un nom qui correspond au modèle Un groupe de sécurité qui correspond au modèle n'a pas été modifié. Ce groupe de sécurité possède des règles entrantes et sortantes avec le groupe de sécurité VPC du cluster de bases de données multi-AZ et de la fonction Lambda. |

RDS action: create new security groups |

|

Un ou plusieurs groupes de sécurité sont associés au cluster de base de données multi-AZ avec un nom qui correspond au modèle |

L'une des conditions suivantes s'applique :

Amazon RDS ne peut pas utiliser comme destination un groupe de sécurité dépourvu de toute règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou du proxy. Amazon RDS ne peut pas non plus utiliser un groupe de sécurité qui a été modifié. |

L'une des conditions suivantes s'applique :

|

RDS action: create new security groups |

Action RDS : créer de nouveaux groupes de sécurité

Amazon RDS entreprend les actions suivantes :

-

Crée un nouveau groupe de sécurité qui correspond au modèle

rds-lambda-. Ce groupe de sécurité possède une règle entrante avec le groupe de sécurité VPC de la fonction Lambda ou du proxy comme source. Ce groupe de sécurité est associé au cluster de bases de données multi-AZ et permet à la fonction ou au proxy d'accéder au cluster de bases de données multi-AZ.n -

Crée un nouveau groupe de sécurité qui correspond au modèle

lambda-rds-. Ce groupe de sécurité comprend une règle sortante avec le groupe de sécurité VPC du cluster de bases de données multi-AZ ou le proxy comme destination. Ce groupe de sécurité est associé à la fonction Lambda et permet à cette dernière d'envoyer du trafic vers le cluster de bases de données multi-AZ ou d'envoyer du trafic via un proxy.n -

Crée un nouveau groupe de sécurité qui correspond au modèle

rdsproxy-lambda-. Ce groupe de sécurité possède des règles entrantes et sortantes avec le groupe de sécurité VPC du cluster de bases de données multi-AZ et de la fonction Lambda.n

Action RDS : associer un groupe de sécurité Lambda

Amazon RDS associe le groupe de sécurité Lambda valide et existant à la fonction Lambda. Ce groupe de sécurité permet à la fonction d'envoyer du trafic vers le cluster de bases de données multi-AZ ou d'envoyer du trafic via un proxy.

Connexion automatique d'une fonction Lambda et d'un cluster de bases de données multi-AZ

Vous pouvez utiliser la console Amazon RDS pour connecter automatiquement une fonction Lambda à votre cluster de bases de données multi-AZ. Cela simplifie le processus de configuration d'une connexion entre ces ressources.

Vous pouvez également utiliser un proxy RDS pour inclure un proxy dans votre connexion. Les fonctions Lambda établissent des connexions de base de données courtes et fréquentes qui bénéficient du regroupement de connexions offert par le proxy RDS. Vous pouvez également utiliser toute authentification IAM que vous avez déjà configurée pour votre fonction Lambda, plutôt que de gérer les informations d'identification de base de données dans votre code d'application Lambda.

Vous pouvez connecter un cluster de bases de données multi-AZ existant aux fonctions Lambda nouvelles et existantes à l'aide de la page Configurer une connexion Lambda. Le processus de configuration configure automatiquement les groupes de sécurité requis pour vous.

Avant de configurer une connexion entre une fonction Lambda et un cluster de bases de données multi-AZ, assurez-vous que :

-

Votre fonction Lambda et votre cluster de bases de données multi-AZ se trouvent dans le même VPC.

-

Vous disposez des autorisations appropriées pour votre compte d'utilisateur. Pour plus d'informations sur les exigences, consultez Vue d'ensemble de la connectivité automatique avec une fonction Lambda.

Si vous modifiez les groupes de sécurité requis après avoir configuré la connectivité, ces modifications peuvent affecter la connexion entre la fonction Lambda et le cluster de bases de données multi-AZ.

Note

Vous pouvez configurer automatiquement une connexion entre un cluster de bases de données multi-AZ et une fonction Lambda uniquement dans la AWS Management Console. Pour connecter une fonction Lambda, toutes les instances figurant dans le cluster de bases de données multi-AZ doivent être dans l'état Disponible.

Pour connecter automatiquement une fonction Lambda et un cluster de bases de données multi-AZ

Connectez-vous à l'AWS Management Console et ouvrez la console Amazon RDS à l'adresse https://console.aws.amazon.com/rds/

. -

Dans le panneau de navigation, choisissez Bases de données, puis le cluster de bases de données multi-AZ que vous souhaitez connecter à une fonction Lambda.

-

Pour Actions, choisissez Configurer la connexion Lambda.

-

Sur la page Configurer la connexion Lambda, sous Sélectionner une fonction Lambda, effectuez l'une des opérations suivantes :

-

Si vous avez déjà une fonction Lambda dans le même VPC que votre cluster de bases de données multi-AZ, choisissez Choisir une fonction existante, puis choisissez la fonction.

-

Si vous ne disposez pas d'une fonction Lambda dans le même VPC, choisissez Créer une nouvelle fonction, puis saisissez le Nom de la fonction. L'environnement d'exécution par défaut est défini sur Nodejs.18. Vous pouvez modifier les paramètres de votre nouvelle fonction Lambda dans la console Lambda après avoir terminé la configuration de la connexion.

-

-

(Facultatif) Sous Proxy RDS, sélectionnez Se connecter via un proxy RDS, puis effectuez l'une des opérations suivantes :

-

Si vous souhaitez utiliser un proxy existant, choisissez Choisir un proxy existant, puis choisissez le proxy.

-

Si vous n'avez pas de proxy et que vous souhaitez qu'Amazon RDS en crée un automatiquement pour vous, choisissez Créer un nouveau proxy. Ensuite, pour Informations d'identification de la base de données, effectuez l'une des opérations suivantes :

-

Choisissez Nom d'utilisateur et mot de passe de base de données, puis saisissez le Nom d'utilisateur et le Mot de passe de votre cluster de bases de données multi-AZ.

-

Choisissez Secret Secrets Manager. Ensuite, pour Sélectionner un secret, choisissez un secret AWS Secrets Manager. Si vous n'avez pas de secret Secrets Manager, choisissez Créer un nouveau secret Secrets Manager pour créer un nouveau secret. Après avoir créé le secret, pour Sélectionner un secret, choisissez le nouveau secret.

Après avoir créé le nouveau proxy, choisissez Choisir un proxy existant, puis choisissez le proxy. Notez qu'il peut s'écouler un certain temps avant que votre proxy soit disponible pour la connexion.

-

-

-

(Facultatif) Développez Récapitulatif de la connexion et vérifiez les mises à jour en surbrillance pour vos ressources.

-

Choisissez Set up (Configurer).

Affichage des ressources de calcul connectées

Vous pouvez utiliser la AWS Management Console pour visualiser les ressources de calcul qui sont connectées à votre cluster de bases de données multi-AZ. Les ressources affichées incluent les connexions de ressources de calcul qu'Amazon RDS a configurées automatiquement.

Les ressources de calcul répertoriées n'incluent pas celles qui sont connectées manuellement au cluster de bases de données multi-AZ. Par exemple, vous pouvez autoriser une ressource de calcul à accéder manuellement à votre cluster de bases de données multi-AZ en ajoutant une règle à votre groupe de sécurité VPC associé au cluster.

Pour que la console répertorie une fonction Lambda, les conditions suivantes doivent s'appliquer :

-

Le nom du groupe de sécurité associé à la ressource de calcul correspond au modèle

lambda-rds-ounlambda-rdsproxy-(oùnn -

Le groupe de sécurité associé à la ressource de calcul possède une règle sortante avec la plage de ports définie sur le port du cluster de bases de données multi-AZ ou un proxy associé. La destination de la règle sortante doit être définie sur un groupe de sécurité associé au cluster de bases de données multi-AZ ou un proxy associé.

-

Le nom du groupe de sécurité attaché au proxy associé à votre base de données correspond au modèle

rds-rdsproxy-(oùnn -

Le groupe de sécurité associé à la fonction possède une règle sortante avec le port défini sur le port utilisé par le cluster de bases de données multi-AZ ou le proxy associé. La destination doit être définie sur un groupe de sécurité associé au cluster de bases de données multi-AZ ou au proxy associé.

Pour afficher les ressources de calcul automatiquement connectées à un cluster de bases de données multi-AZ

Connectez-vous à l'AWS Management Console et ouvrez la console Amazon RDS à l'adresse https://console.aws.amazon.com/rds/

. -

Dans le panneau de navigation, choisissez Bases de données, puis choisissez le cluster de bases de données multi-AZ.

-

Dans l'onglet Connectivité et sécurité, examinez les ressources de calcul sous Ressources de calcul connectées.