Attribution d’un jeton TOTP matériel dans l’AWS Management Console

Un jeton TOTP matériel génère un code numérique à six chiffres basé sur un algorithme TOTP (mot de passe unique à durée limitée). L'utilisateur doit saisir un code valide à partir du périphérique lorsqu'il y est invité lors de la connexion. Chaque dispositif MFA attribué à un utilisateur doit être unique ; un utilisateur ne peut pas saisir un code à partir du périphérique d'un autre utilisateur pour s'authentifier. Les dispositifs MFA ne peuvent pas être partagés entre plusieurs comptes ou plusieurs utilisateurs.

Les jetons TOTP matériels et les clés de sécurité FIDO sont des dispositifs physiques que vous achetez. Les dispositifs MFA matériels génèrent des codes TOTP pour l’authentification lorsque vous vous connectez à AWS. Ils dépendent de batteries, qui peuvent nécessiter un remplacement, et doivent être resynchronisées avec AWS au fil du temps. Les clés de sécurité FIDO, qui utilisent la cryptographie à clé publique, ne nécessitent pas de piles et offrent un processus d’authentification sans faille. Nous vous recommandons d’utiliser les clés de sécurité FIDO pour leur résistance au hameçonnage, ce qui constitue une alternative plus sûre aux appareils TOTP. De plus, les clés de sécurité FIDO peuvent prendre en charge plusieurs utilisateurs IAM ou utilisateurs racine sur le même appareil, ce qui améliore leur utilité pour la sécurité des comptes. Pour connaître les spécifications et les informations d'achat de ces deux types d'appareils, consultez authentification multifacteur

Vous pouvez activer un jeton TOTP matériel pour un utilisateur IAM à partir de la AWS Management Console, de la ligne de commande ou de l'API IAM. Pour activer un périphérique MFA pour votre Utilisateur racine d'un compte AWS, consultez Activation d'un jeton TOTP matériel pour l'utilisateur root de l' (console).

Vous pouvez enregistrer jusqu'à huit dispositifs MFA de n'importe quelle combinaison des types MFA actuellement pris en charge

Important

Nous vous recommandons d'activer plusieurs dispositifs MFA pour permettre à vos utilisateurs d'accéder en permanence à votre compte en cas de perte ou d'inaccessibilité d'un dispositif MFA.

Note

Si vous souhaitez activer le dispositif dans la ligne de commande, utilisez aws iam

enable-mfa-device . Pour activer le dispositif MFA avec l'API IAM, utilisez l'opération EnableMFADevice.

Rubriques

Autorisations nécessaires

Pour gérer un jeton TOTP matériel pour votre propre utilisateur IAM tout en protégeant les actions sensibles liées à MFA, vous devez disposer des autorisations de la politique suivante :

{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowManageOwnUserMFA", "Effect": "Allow", "Action": [ "iam:DeactivateMFADevice", "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}" }, { "Sid": "DenyAllExceptListedIfNoMFA", "Effect": "Deny", "NotAction": [ "iam:EnableMFADevice", "iam:GetUser", "iam:ListMFADevices", "iam:ResyncMFADevice" ], "Resource": "arn:aws:iam::*:user/${aws:username}", "Condition": { "BoolIfExists": { "aws:MultiFactorAuthPresent": "false" } } } ] }

Activation d'un jeton TOTP matériel pour votre propre utilisateur IAM (console)

Vous pouvez activer votre propre jeton TOTP matériel à partir de la AWS Management Console.

Note

Avant d'activer un jeton TOTP matériel, vous devez y avoir accès physiquement.

Pour activer un jeton TOTP matériel pour votre propre utilisateur IAM (console)

-

Utilisez votre ID ou alias de compte AWS, votre nom d'utilisateur IAM et votre mot de passe pour vous connecter à la console IAM

. Note

Pour plus de commodité, la page de connexion à AWS utilise un cookie de navigateur pour mémoriser votre nom d'utilisateur IAM et vos informations de compte. Si vous vous êtes déjà connecté en tant qu'utilisateur différent, sélectionnez Sign in to a different account (Se connecter à un compte différent) en bas de la page pour revenir à la page de connexion principale. Sur cette page, vous pouvez saisir votre ID ou alias de compte AWS pour être redirigé vers la page de connexion de l'utilisateur IAM de votre compte.

Pour obtenir votre ID de Compte AWS, contactez votre administrateur.

-

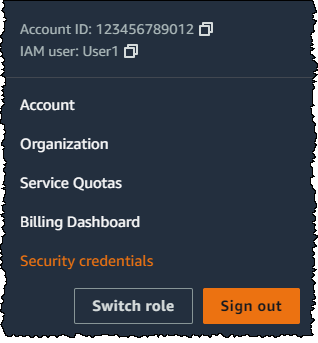

Dans la barre de navigation, en haut à droite, choisissez votre nom d'utilisateur, puis Security credentials (Informations d'identification de sécurité).

-

Dans l'onglet Informations d'identification AWS IAM, sous la section Authentification multifactorielle (MFA), sélectionnez Attribuer le dispositif MFA.

-

Dans l'assistant, tapez le nom du dispositif, choisissez Hardware TOTP token (Jeton TOTP matériel), puis Next (Suivant).

-

Saisissez le numéro de série du périphérique. Le numéro de série se situe généralement l'arrière du périphérique.

-

Dans la zone MFA code 1, saisissez le code à six chiffres qui s'affichent sur le dispositif MFA. Vous devrez peut-être appuyer sur le bouton situé à l'avant du périphérique pour afficher le numéro.

-

Attendez 30 secondes que le périphérique actualise le code, puis saisissez la nouvelle série de six chiffres dans la zone MFA code 2. Vous devrez peut-être appuyer à nouveau sur le bouton situé à l'avant du périphérique pour afficher le second numéro.

-

Choisissez Add MFA (Ajouter un dispositif MFA).

Important

Envoyez votre demande immédiatement après avoir généré les codes d'authentification. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, l'dispositif MFA s'associe avec succès à l'utilisateur mais se désynchronise. En effet, les TOTP (Time-based One-Time Passwords ou mots de passe à usage unique à durée limitée) expirent après une courte période. Dans ce cas, vous pouvez resynchroniser le dispositif.

Le dispositif est prêt à être utilisé avec AWS. Pour plus d'informations sur l'utilisation de l'authentification MFA avec l’interface AWS Management Console, consultez Connexion compatible avec la MFA.

Activation d'un jeton TOTP matériel pour un autre utilisateur IAM (console)

Vous pouvez activer un jeton TOTP matériel pour un autre utilisateur IAM à partir de la AWS Management Console.

Pour activer un jeton TOTP matériel pour un autre utilisateur IAM (console)

Connectez-vous à l’outil AWS Management Console, puis ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation, choisissez utilisateurs.

-

Choisissez le nom de l'utilisateur pour lequel vous souhaitez activer l'authentification MFA.

-

Choisissez l'onglet Informations d'identification de sécurité. Dans la section Multi-Factor Authentication (MFA) (Authentification multifactorielle (MFA)), sélectionnez Assign MFA device (Attribuer un dispositif MFA).

-

Dans l'assistant, tapez le nom du dispositif, choisissez Hardware TOTP token (Jeton TOTP matériel), puis Next (Suivant).

-

Saisissez le numéro de série du périphérique. Le numéro de série se situe généralement l'arrière du périphérique.

-

Dans la zone MFA code 1, saisissez le code à six chiffres qui s'affichent sur le dispositif MFA. Vous devrez peut-être appuyer sur le bouton situé à l'avant du périphérique pour afficher le numéro.

-

Attendez 30 secondes que le périphérique actualise le code, puis saisissez la nouvelle série de six chiffres dans la zone MFA code 2. Vous devrez peut-être appuyer à nouveau sur le bouton situé à l'avant du périphérique pour afficher le second numéro.

-

Choisissez Add MFA (Ajouter un dispositif MFA).

Important

Envoyez votre demande immédiatement après avoir généré les codes d'authentification. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, l'dispositif MFA s'associe avec succès à l'utilisateur mais se désynchronise. En effet, les TOTP (Time-based One-Time Passwords ou mots de passe à usage unique à durée limitée) expirent après une courte période. Dans ce cas, vous pouvez resynchroniser le dispositif.

Le dispositif est prêt à être utilisé avec AWS. Pour plus d'informations sur l'utilisation de l'authentification MFA avec l’interface AWS Management Console, consultez Connexion compatible avec la MFA.

Remplacer un périphérique MFA physique

Vous pouvez disposer d'un maximum de huit dispositifs MFA de n'importe quelle combinaison des types MFA actuellement pris en charge

-

Pour désactiver le périphérique actuellement associé à un utilisateur, consultez la page Désactivation d’un dispositif MFA.

-

Pour ajouter un jeton TOTP matériel de remplacement pour un utilisateur IAM, suivez les étapes de la procédure Activation d'un jeton TOTP matériel pour un autre utilisateur IAM (console) plus haut dans cette rubrique.

-

Pour ajouter un jeton TOTP matériel de remplacement pour Utilisateur racine d'un compte AWS, suivez les étapes de la procédure Activation d'un jeton TOTP matériel pour l'utilisateur root de l' (console) plus haut dans cette rubrique.