Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Présentation des domaines Active Directory

L'utilisation de domaines Active Directory avec AppStream 2.0 nécessite de comprendre comment ils fonctionnent ensemble et les tâches de configuration que vous devrez effectuer. Vous devrez effectuer les tâches suivantes :

-

Configurer les paramètres de stratégies de groupe comme nécessaire pour définir l’expérience de l’utilisateur final et les exigences de sécurité pour les applications

-

Créez la pile d'applications jointes au domaine dans AppStream la version 2.0.

-

Créez l'application AppStream 2.0 dans le fournisseur d'identité SAML 2.0 et attribuez-la aux utilisateurs finaux directement ou via des groupes Active Directory.

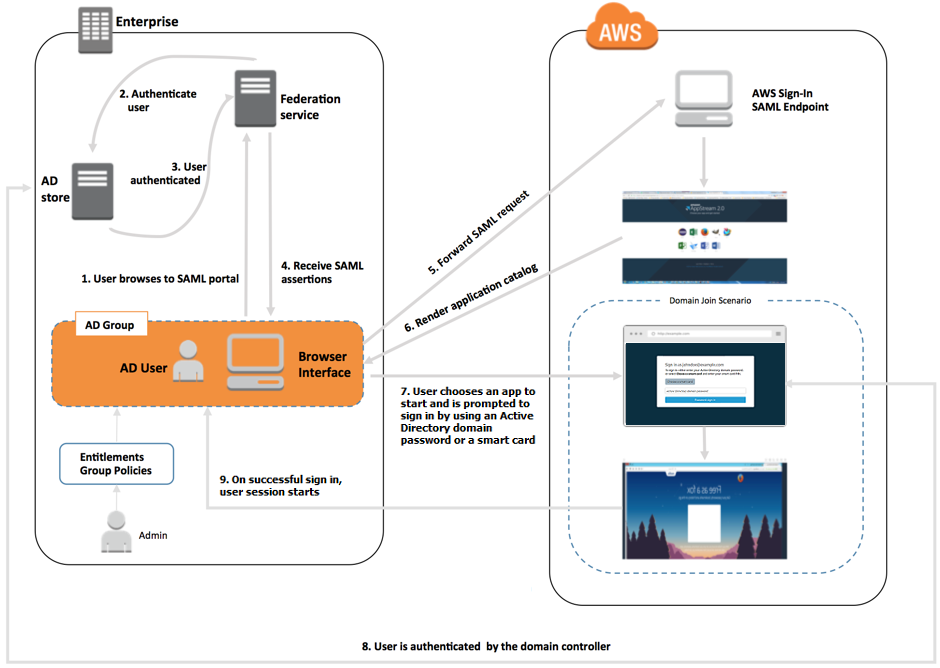

Pour que vos utilisateurs soient authentifiés auprès d'un domaine, plusieurs étapes doivent être effectuées lorsque ces utilisateurs initient une session de streaming AppStream 2.0. Le schéma suivant illustre le flux end-to-end d'authentification utilisateur depuis la demande initiale du navigateur jusqu'à SAML l'authentification Active Directory.

Flux d'authentification des utilisateurs

-

L'utilisateur accède à

https://applications.exampleco.com. La page d'authentification demande l'authentification de l'utilisateur. -

Le service de fédération demande l'authentification à partir de la base d'identités de l'organisation.

-

La base d'identités authentifie l'utilisateur et renvoie la réponse d'authentification au service de fédération.

-

En cas d'authentification réussie, le service de fédération publie l'SAMLassertion dans le navigateur de l'utilisateur.

-

Le navigateur de l'utilisateur publie l'SAMLassertion sur le point de SAML terminaison de AWS connexion (

https://signin.aws.amazon.com/saml). AWS Sign-In reçoit la SAML demande, traite la demande, authentifie l'utilisateur et transmet le jeton d'authentification au service AppStream 2.0. -

À l'aide du jeton d'authentification de AWS, AppStream 2.0 autorise l'utilisateur et présente les applications au navigateur.

-

L'utilisateur choisit une application et, selon la méthode d'authentification de connexion Windows activée sur la pile AppStream 2.0, il est invité à saisir le mot de passe de son domaine Active Directory ou à choisir une carte à puce. Si les deux méthodes d’authentification sont activées, l’utilisateur peut choisir de saisir le mot de passe de son domaine ou d’utiliser sa carte à puce. L’authentification par certificat peut également être utilisée pour authentifier les utilisateurs en supprimant l’invite.

-

Le contrôleur de domaine est contacté pour l'authentification de l'utilisateur.

-

Une fois que le domaine a authentifié l'utilisateur, la session de l'utilisateur démarre avec la connectivité du domaine.

Ce processus est transparent du point de vue de l’utilisateur. L'utilisateur commence par accéder au portail interne de votre organisation et est redirigé vers un portail d'applications AppStream 2.0, sans avoir à saisir d' AWS informations d'identification. Seuls un mot de passe de domaine Active Directory ou des informations d’identification par carte à puce sont nécessaires.

Avant qu’un utilisateur ne soit en mesure de lancer ce processus, vous devez configurer Active Directory avec les droits et les paramètres de stratégie de groupe nécessaires, et créer une pile d’applications jointe au domaine.