Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

VPCConfiguration des tests avec des IAM politiques

Vous pouvez tester davantage VPC ce que vous avez configuré avec Amazon EC2 ou WorkSpaces en déployant des IAM politiques restreignant l'accès.

La politique suivante refuse l'accès à Amazon S3 à moins qu'il n'utilise les informations que vous avez spécifiéesVPC.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Deny", "Action": "S3:*", "Resource": "*", "Condition": { "StringNotEqualsIfExists": { "aws:SourceVpc":"sourceVPC"}, "Bool": { "aws:ViaAwsService": "false" } } } ] }

La politique suivante limite la connexion aux éléments sélectionnés à l'aide Compte AWS IDs d'une politique d'accès AWS Management Console privé pour le point de terminaison de connexion.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": "*", "Action": "*", "Resource": "*", "Condition": { "StringEquals": { "aws:PrincipalAccount": ["AWSAccountID"] } } } ] }

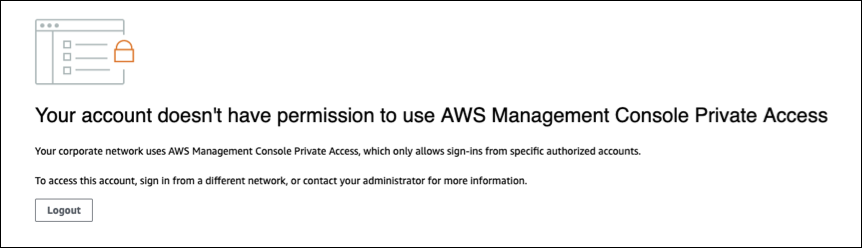

Si vous vous connectez avec une identité qui n'appartient pas à votre compte, la page d'erreur suivante s'affiche.