Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS CloudHSM end-to-endchiffrement du client

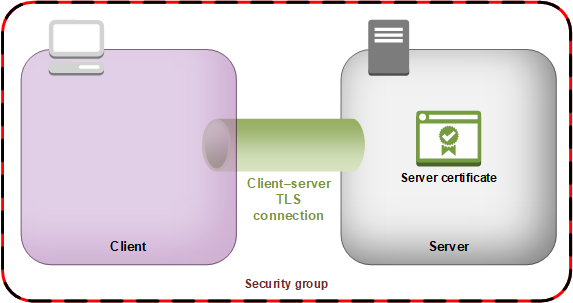

La communication entre l'instance cliente et HSMs l'instance de votre cluster est chiffrée de bout en bout. Seuls votre client et vous-même HSMs pouvez déchiffrer la communication.

Le processus suivant explique comment le client établit une communication end-to-end cryptée avec unHSM.

-

Votre client établit une connexion Transport Layer Security (TLS) avec le serveur qui héberge votre HSM matériel. Le groupe de sécurité de votre cluster autorise le trafic entrant vers le serveur uniquement à partir d'instances client du groupe de sécurité. Le client vérifie également le certificat du serveur afin de garantir qu'il s'agit d'un serveur approuvé.

-

Ensuite, le client établit une connexion cryptée avec le HSM matériel. HSMpossède le certificat de cluster que vous avez signé avec votre propre autorité de certification (CA), et le client possède le certificat racine de l'autorité de certification. Avant que la connexion HSM chiffrée par le client ne soit établie, le client vérifie le certificat HSM du cluster par rapport à son certificat racine. La connexion n'est établie que lorsque le client vérifie avec succès qu'il HSM est fiable.