Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Initialisez le cluster dans AWS CloudHSM

Après avoir créé votre cluster et y avoir ajouté votre module de sécurité matériel (HSM) AWS CloudHSM, vous pouvez initialiser le cluster. Effectuez les étapes des rubriques suivantes pour initialiser votre cluster .

Note

Avant d'initialiser le cluster, passez en revue le processus par lequel vous pouvez vérifier l'identité et l'authenticité du HSMs. Ce processus est facultatif et fonctionne uniquement jusqu'à ce qu'un cluster soit initialisé. Une fois le cluster initialisé, vous ne pouvez pas utiliser ce processus pour obtenir vos certificats ou vérifier les HSMs.

Étape 1. Obtenir la CSR du cluster

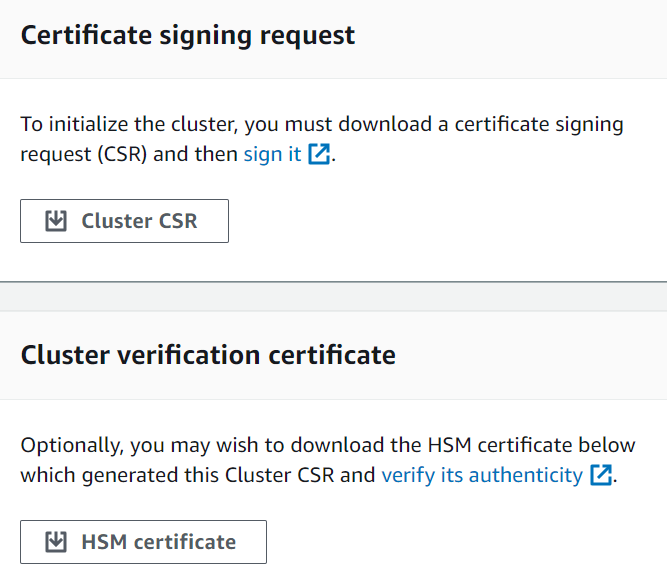

Avant de pouvoir initialiser le cluster, vous devez télécharger et signer une demande de signature de certificat (CSR) émise par le premier HSM du cluster. Si vous avez suivi la procédure de vérification de l'identité du HSM de votre cluster, vous disposez déjà de la CSR et vous pouvez la signer. Sinon, obtenez le CSR maintenant en utilisant la AWS CloudHSM console

Important

Pour initialiser votre cluster, votre point de confiance doit être conforme à la RFC 5280

Si vous utilisez les extensions X509v3, l'extension X509v3 Basic Constraints doit être présente.

Le point de confiance doit être un certificat auto-signé.

Les valeurs d'extension ne doivent pas entrer en conflit les unes avec les autres.

Étape 2. Signez la CSR

Actuellement, vous devez créer un certificat de signature auto-signé et l'utiliser pour signer la CSR de votre cluster. Vous n'en avez pas besoin AWS CLI pour cette étape, et le shell n'a pas besoin d'être associé à votre AWS compte. Pour signer la CSR, vous devez effectuer les opérations suivantes :

Complétez la section précédente (voir Étape 1. Obtenir la CSR du cluster).

Créer une clé privée.

Utiliser la clé privée pour créer un certificat de signature.

Connecter votre cluster CSR.

Créer une clé privée

Note

Pour un cluster de production, la clé doit être créée de manière sécurisée à l'aide d'une source fiable de caractère aléatoire. Nous vous recommandons d'utiliser un HSM hors site et hors ligne sécurisé, ou équivalent. Stockez la clé en toute sécurité. La clé établit l'identité du cluster et votre seul contrôle sur HSMs ce qu'il contient.

Au cours de la phase de développement et de test, vous pouvez utiliser n'importe quel outil pratique (par exemple, OpenSSL) pour créer et signer le certificat de cluster. L'exemple suivant montre comment créer une clé. Une fois que vous avez utilisé la clé pour créer un certificat auto-signé (voir ci-dessous), vous devez la stocker en toute sécurité. Pour vous connecter à votre AWS CloudHSM instance, le certificat doit être présent, mais pas la clé privée.

Utilisez la commande suivante pour créer une clé privée. Lors de l'initialisation d'un AWS CloudHSM cluster, vous devez utiliser le certificat RSA 2048 ou le certificat RSA 4096.

$openssl genrsa -aes256 -out customerCA.key 2048Generating RSA private key, 2048 bit long modulus ........+++ ............+++ e is 65537 (0x10001) Enter pass phrase for customerCA.key: Verifying - Enter pass phrase for customerCA.key:

Utilisation de la clé privée pour créer un certificat auto-signé

Le matériel de confiance que vous utilisez pour créer la clé privée pour votre cluster de production doit également fournir un logiciel pour générer un certificat auto-signé à l'aide de cette clé. L'exemple suivant utilise OpenSSL et la clé privée que vous avez créée à l'étape précédente pour créer un certificat de signature. Le certificat est valable pendant 10 ans (3652 jours). Lisez les instructions à l'écran et suivez les invites.

$openssl req -new -x509 -days 3652 -key customerCA.key -out customerCA.crtEnter pass phrase for customerCA.key: You are about to be asked to enter information that will be incorporated into your certificate request. What you are about to enter is what is called a Distinguished Name or a DN. There are quite a few fields but you can leave some blank For some fields there will be a default value, If you enter '.', the field will be left blank. ----- Country Name (2 letter code) [AU]: State or Province Name (full name) [Some-State]: Locality Name (eg, city) []: Organization Name (eg, company) [Internet Widgits Pty Ltd]: Organizational Unit Name (eg, section) []: Common Name (e.g. server FQDN or YOUR name) []: Email Address []:

Cette commande crée un fichier de certificat nommé customerCA.crt. Placez ce certificat sur chaque hôte à partir duquel vous allez vous connecter à votre AWS CloudHSM cluster. Si vous accordez un autre nom au fichier ou le stocker dans un emplacement autre que la racine de votre hôte, vous devez modifier votre fichier de configuration client en conséquence. Utilisez le certificat et la clé privée que vous venez de créer pour signer la demande de signature du certificat (CSR) de cluster à l'étape suivante.

Signature de la CSR du cluster

Le matériel approuvé que vous utilisez pour créer la clé privée pour votre cluster de production doit également fournir un logiciel pour signer la CSR à l'aide de cette clé. L'exemple suivant utilise OpenSSL pour signer la CSR du cluster. L'exemple utilise votre clé privée et le certificat auto-signé créé à l'étape précédente.

$openssl x509 -req -days 3652 -in<cluster ID>_ClusterCsr.csr \ -CA customerCA.crt \ -CAkey customerCA.key \ -CAcreateserial \ -out<cluster ID>_CustomerHsmCertificate.crtSignature ok subject=/C=US/ST=CA/O=Cavium/OU=N3FIPS/L=SanJose/CN=HSM:<HSM identifier>:PARTN:<partition number>, for FIPS mode Getting CA Private Key Enter pass phrase for customerCA.key:

Cette commande crée un fichier nommé <cluster ID>_CustomerHsmCertificate.crt

Étape 3. Initialiser le cluster

Utilisez votre certificat HSM signé et votre certificat de signature pour initialiser votre cluster. Vous pouvez utiliser la AWS CloudHSM console AWS CLI