Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Tutoriel : Configuration d'un CodeBuild exécuteur d' GitHubactions hébergé

Ce didacticiel explique comment configurer vos CodeBuild projets pour exécuter GitHub des tâches Actions. Pour plus d'informations sur l'utilisation d' GitHub Actions avec, CodeBuild voirTutoriel : Configuration d'un CodeBuild exécuteur d' GitHubactions hébergé.

Pour effectuer ce didacticiel, vous devez d'abord :

-

Connectez-vous à l'aide d'un jeton d'accès personnel, d'un secret du Gestionnaire de Secrets, d'une OAuth application ou d'une GitHub appli. Si vous souhaitez vous connecter à une OAuth application, vous devez utiliser la CodeBuild console pour ce faire. Si vous souhaitez créer un jeton d'accès personnel, vous pouvez utiliser la CodeBuild console ou le ImportSourceCredentials API. Pour plus d'instructions, voirGitHub et accès au serveur d' GitHub entreprise dans CodeBuild.

-

Connectez-vous CodeBuild à votre GitHub compte. Pour ce faire, vous pouvez effectuer l'une des opérations suivantes :

-

Vous pouvez l'ajouter GitHub en tant que fournisseur de source dans la console. Vous pouvez vous connecter à l'aide d'un jeton d'accès personnel, d'un secret du Gestionnaire de Secrets, d'une OAuth application ou d'une GitHub application. Pour obtenir des instructions, consultez GitHub et accès au serveur d' GitHub entreprise dans CodeBuild.

-

Vous pouvez importer vos GitHub informations d'identification via le ImportSourceCredentials API. Cela ne peut être fait qu'avec un jeton d'accès personnel. Si vous vous connectez à l'aide d'une OAuth application, vous devez plutôt vous connecter à l'aide de la console. Pour obtenir des instructions, consultez Connect GitHub avec un jeton d'accès (CLI) .

Note

Cela ne doit être fait que si vous n'êtes pas connecté GitHub à votre compte.

-

Étape 1 : créer un CodeBuild projet avec un webhook

Au cours de cette étape, vous allez créer un CodeBuild projet avec un webhook et le passer en revue dans la GitHub console. Vous pouvez également choisir GitHub Enterprise comme fournisseur source. Pour en savoir plus sur la création d'un webhook dans GitHub Enterprise, consultezGitHub webhooks manuels.

Pour créer un CodeBuild projet avec un webhook

-

Ouvrez la AWS CodeBuild console sur https://console.aws.amazon.com/codesuite/codebuild/home

. -

Créez un projet de génération. Pour plus d'informations, consultez Création d'un projet de génération (console) et Exécution d'une génération (console).

-

Dans Source:

-

Dans le champ Source provider, sélectionnez GitHub.

-

Pour Repository, sélectionnez Repository dans mon GitHub compte.

-

Pour Repository URL, entrez

https://github.com/.user-name/repository-name

Note

Par défaut, votre projet ne recevra que les

WORKFLOW_JOB_QUEUEDévénements d'un seul référentiel. Si vous souhaitez recevoir des événements pour tous les référentiels d'une organisation ou d'une entreprise, consultezGitHub webhooks mondiaux et organisationnels. -

-

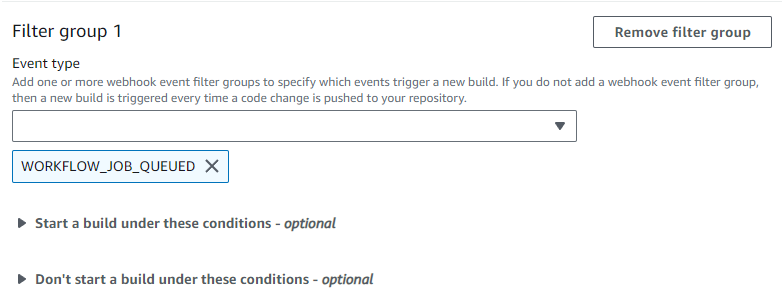

Dans les événements Webhook de la source principale :

-

Pour Webhook, facultatif, sélectionnez Reconstruire chaque fois qu'une modification de code est envoyée à ce référentiel.

-

Pour Type d'événement, sélectionnez WORKFLOW_ JOB _ QUEUED. Une fois cette option activée, les builds ne seront déclenchés que par GitHubles événements des jobs du flux de travail Actions.

Note

CodeBuild ne traitera les événements des tâches du flux de travail GitHub Actions que si un webhook possède des groupes de filtres contenant le filtre d'QUEUEDévénements WORKFLOWJOB_ _.

-

-

Dans Environment (Environnement) :

-

Choisissez une image d'environnement compatible et calculez. Notez que vous avez la possibilité de remplacer les paramètres d'image et d'instance en utilisant une étiquette dans votre flux de travail GitHub YAML Actions. Pour plus d’informations, consultez Étape 2 : mettez à jour votre flux de travail GitHub Actions YAML.

-

-

Dans Buildspec:

-

Notez que votre spécification de construction sera ignorée à moins qu'elle ne

buildspec-override:truesoit ajoutée sous forme d'étiquette. Au lieu de cela, il le CodeBuild remplacera pour utiliser des commandes qui configureront le coureur auto-hébergé.

-

-

-

Continuez avec les valeurs par défaut, puis choisissez Create build project.

-

Ouvrez la GitHub console sur

https://github.com/pour vérifier qu'un webhook a été créé et qu'il est activé pour diffuser des événements de tâches Workflow.user-name/repository-name/settings/hooks

Étape 2 : mettez à jour votre flux de travail GitHub Actions YAML

Au cours de cette étape, vous allez mettre à jour votre YAML fichier de flux de travail GitHub Actions GitHub

Mettez à jour votre flux de travail GitHub Actions YAML

Accédez au runs-onGitHub

-

Vous pouvez spécifier le nom du projet et l'ID d'exécution, auquel cas le build utilisera la configuration de votre projet existante pour le calcul, l'image, la version de l'image et la taille de l'instance. Le nom du projet est nécessaire pour lier AWS les paramètres associés de votre tâche GitHub Actions à un CodeBuild projet spécifique. En incluant le nom du projet dans leYAML, CodeBuild est autorisé à invoquer des tâches avec les paramètres de projet corrects. En fournissant l'ID d'exécution, votre build CodeBuild sera mappé à des exécutions de flux de travail spécifiques et arrêtera la génération lorsque l'exécution du flux de travail est annulée. Pour plus d'informations, consultez

githuble contexte. runs-on: codebuild-<project-name>-${{ github.run_id }}-${{ github.run_attempt }}Note

Assurez-vous que votre

<project-name>correspond au nom du projet que vous avez créé à l'étape précédente. S'il ne correspond pas, le webhook ne CodeBuild sera pas traité et le flux de travail GitHub Actions risque de se bloquer.Voici un exemple de flux de travail GitHub Actions YAML :

name: Hello World on: [push] jobs: Hello-World-Job: runs-on: - codebuild-myProject-${{ github.run_id }}-${{ github.run_attempt }} steps: - run: echo "Hello World!" -

Vous pouvez également remplacer votre image et le type de calcul dans l'étiquette. Consultez Calculez les images prises en charge avec le CodeBuild lanceur d' GitHub actions hébergé la liste des images disponibles. Le type de calcul et l'image figurant dans l'étiquette remplaceront les paramètres d'environnement de votre projet. Pour remplacer les paramètres de votre environnement pour une version de calcul Lambda CodeBuild EC2 ou une version de calcul Lambda, utilisez la syntaxe suivante :

runs-on: - codebuild-<project-name>-${{ github.run_id }}-${{ github.run_attempt }} - image:<environment-type>-<image-identifier>- instance-size:<instance-size>Voici un exemple de flux de travail GitHub Actions YAML :

name: Hello World on: [push] jobs: Hello-World-Job: runs-on: - codebuild-myProject-${{ github.run_id }}-${{ github.run_attempt }} - image:arm-3.0 - instance-size:small steps: - run: echo "Hello World!" -

Vous pouvez remplacer le parc utilisé pour votre construction dans l'étiquette. Cela remplacera les paramètres de flotte configurés dans votre projet pour utiliser le parc spécifié. Pour de plus amples informations, veuillez consulter Exécutez des builds sur des flottes à capacité réservée. Pour remplacer les paramètres de votre flotte pour une version de EC2 calcul Amazon, utilisez la syntaxe suivante :

runs-on: - codebuild-<project-name>-${{ github.run_id }}-${{ github.run_attempt }} - fleet:<fleet-name>Pour remplacer à la fois la flotte et l'image utilisées pour la génération, utilisez la syntaxe suivante :

runs-on: - codebuild-<project-name>-${{ github.run_id }}-${{ github.run_attempt }} - fleet:<fleet-name>- image:<environment-type>-<image-identifier>Voici un exemple de flux de travail GitHub Actions YAML :

name: Hello World on: [push] jobs: Hello-World-Job: runs-on: - codebuild-myProject-${{ github.run_id }}-${{ github.run_attempt }} - image:arm-3.0 - instance-size:small steps: - run: echo "Hello World!" -

Pour exécuter vos tâches GitHub Actions sur une image personnalisée, vous pouvez configurer une image personnalisée dans votre CodeBuild projet et éviter de fournir une étiquette de remplacement d'image. CodeBuild utilisera l'image configurée dans le projet si aucune étiquette de remplacement d'image n'est fournie.

-

Vous pouvez éventuellement fournir des étiquettes autres que celles prises CodeBuild en charge. Ces étiquettes seront ignorées dans le but de remplacer les attributs de la version, mais elles n'échoueront pas à la demande de webhook. Par exemple, l'ajout

testLabeld'une étiquette n'empêchera pas le build de s'exécuter.

Note

Si une dépendance fournie par GitHub -hosted runners n'est pas disponible dans l' CodeBuildenvironnement, vous pouvez l'installer à l'aide d' GitHub Actions dans votre flux de travail. Par exemple, vous pouvez utiliser l'setup-python

Exécutez les commandes buildspec avec les phases INSTALLBUILD, PRE _ et _ POST BUILD

Par défaut, CodeBuild ignore les commandes buildspec lors de l'exécution d'une version Actions auto-hébergée. GitHub Pour exécuter les commandes buildspec pendant la construction, buildspec-override:true vous pouvez les ajouter en tant que suffixe à l'étiquette :

runs-on: - codebuild-<project-name>-${{ github.run_id }}-${{ github.run_attempt }} - buildspec-override:true

En utilisant cette commande, CodeBuild vous créerez un dossier appelé actions-runner dans le dossier source principal du conteneur. Lorsque le lanceur d' GitHub actions démarre pendant la BUILD phase, il s'exécute dans le actions-runner répertoire.

L'utilisation d'une dérogation buildspec dans une version Actions auto-hébergée présente plusieurs limites : GitHub

-

CodeBuild n'exécutera pas de commandes buildspec pendant la

BUILDphase, car le lanceur auto-hébergé s'exécute pendant la phase.BUILD -

CodeBuild ne téléchargera aucune source principale ou secondaire pendant la

DOWNLOAD_SOURCEphase. Si vous avez configuré un fichier buildspec, seul ce fichier sera téléchargé depuis la source principale du projet. -

Si une commande de génération échoue pendant la

INSTALLphasePRE_BUILDou, elle ne CodeBuild démarrera pas le lanceur auto-hébergé et le travail du flux de travail GitHub Actions devra être annulé manuellement. -

CodeBuild récupère le jeton du coureur pendant la

DOWNLOAD_SOURCEphase, dont le délai d'expiration est d'une heure. Si votrePRE_BUILDou vosINSTALLphases dépassent une heure, le jeton de course peut expirer avant le départ du coureur GitHub auto-hébergé.

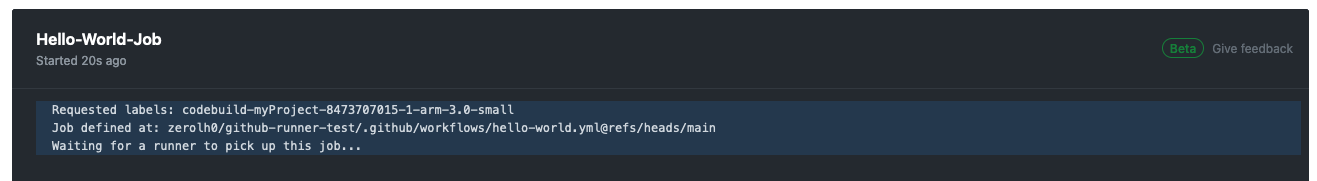

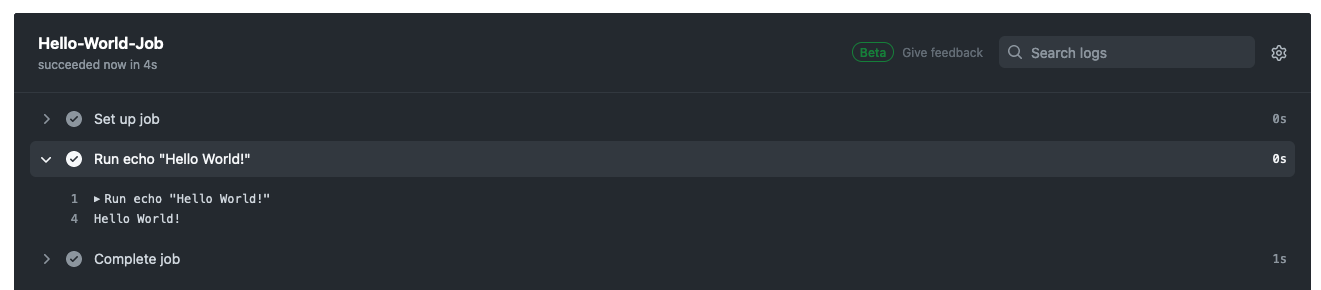

Étape 3 : Passez en revue vos résultats

Chaque fois qu'un flux de travail GitHub Actions est exécuté, CodeBuild il reçoit les événements de travail du flux de travail via le webhook. Pour chaque tâche du flux de travail, CodeBuild lance une compilation pour exécuter un exécuteur d' GitHub actions éphémère. Le coureur est responsable de l'exécution d'une seule tâche de flux de travail. Une fois le travail terminé, le lanceur et le processus de construction associé seront immédiatement interrompus.

Pour consulter les journaux des tâches de votre flux de travail GitHub, accédez à votre référentiel dans, choisissez Actions, choisissez le flux de travail souhaité, puis choisissez le travail spécifique dont vous souhaitez consulter les journaux.

Vous pouvez consulter les étiquettes demandées dans le journal pendant que le travail attend d'être récupéré par un coureur auto-hébergé. CodeBuild

Une fois la tâche terminée, vous pourrez consulter le journal de la tâche.

Filtrer GitHub les actions et les événements du webhook ()AWS CloudFormation

La partie YAML formatée suivante d'un AWS CloudFormation

modèle crée un groupe de filtres qui déclenche une génération lorsqu'elle est évaluée comme vraie. Le groupe de filtres suivant spécifie une demande de travail de flux de travail GitHub Actions avec un nom de flux de travail correspondant à l'expression régulière\[CI-CodeBuild\].

CodeBuildProject: Type: AWS::CodeBuild::Project Properties: Name: MyProject ServiceRole: service-role Artifacts: Type: NO_ARTIFACTS Environment: Type: LINUX_CONTAINER ComputeType: BUILD_GENERAL1_SMALL Image: aws/codebuild/standard:5.0 Source: Type: GITHUB Location: CODEBUILD_DEFAULT_WEBHOOK_SOURCE_LOCATION Triggers: Webhook: true ScopeConfiguration: Name: organization-name FilterGroups: - - Type: EVENT Pattern: WORKFLOW_JOB_QUEUED - Type: WORKFLOW_NAME Pattern: \[CI-CodeBuild\]

Filtrer GitHub les actions et les événements du webhook ()AWS CDK

Le AWS CDK modèle suivant crée un groupe de filtres qui déclenche une génération lorsqu'il est évalué comme vrai. Le groupe de filtres suivant spécifie une demande de travail dans le flux de travail GitHub Actions.

import { aws_codebuild as codebuild } from 'aws-cdk-lib'; import {EventAction, FilterGroup} from "aws-cdk-lib/aws-codebuild"; const source = codebuild.Source.gitHub({ owner: 'owner', repo: 'repo', webhook: true, webhookFilters: [FilterGroup.inEventOf(EventAction.WORKFLOW_JOB_QUEUED)], })

Filtrer GitHub les actions et les événements du webhook (Terraform)

Le modèle Terraform suivant crée un groupe de filtres qui déclenche une génération lorsqu'il est évalué comme vrai. Le groupe de filtres suivant spécifie une demande de travail dans le flux de travail GitHub Actions.

resource "aws_codebuild_webhook" "example" { project_name = aws_codebuild_project.example.name build_type = "BUILD" filter_group { filter { type = "EVENT" pattern = "WORKFLOW_JOB_QUEUED" } } }