Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration des composants nécessaires à l'exécution CodeBuild sur un serveur proxy

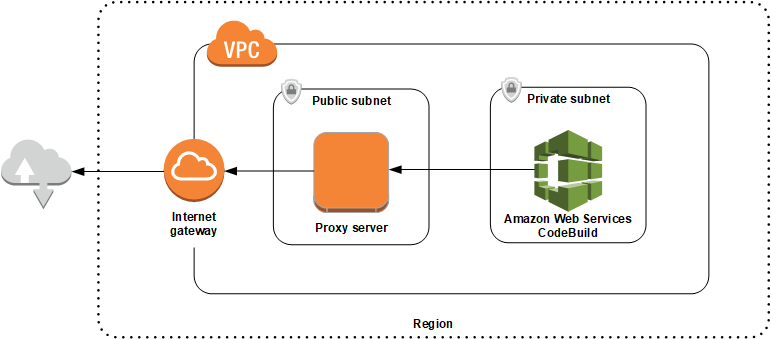

Les composants suivants sont nécessaires pour fonctionner AWS CodeBuild sur un serveur proxy transparent ou explicite :

-

VPCA.

-

Un sous-réseau public dans votre répertoire VPC pour le serveur proxy.

-

Un sous-réseau privé dans votre formulaireVPC. CodeBuild

-

Une passerelle Internet qui permet la communication entre Internet VPC et Internet.

Le schéma suivant illustre la manière dont les deux composants interagissent.

Configuration d'une passerelle réseauVPC, de sous-réseaux et d'une passerelle réseau

Les étapes suivantes sont requises pour fonctionner AWS CodeBuild sur un serveur proxy transparent ou explicite.

-

Créez unVPC. Pour plus d'informations, consultez la section Creating a VPC dans le guide de VPC l'utilisateur Amazon.

-

Créez deux sous-réseaux dans votre. VPC L'un des deux est un sous-réseau public, nommé

Public Subnet, dans lequel le serveur proxy s'exécute. L'autre est un sous-réseau privé nomméPrivate Subnetdans lequel CodeBuild s'exécute.Pour plus d'informations, consultez la section Création d'un sous-réseau dans votre VPC.

-

Créez et connectez une passerelle Internet à votreVPC. Pour de plus amples informations, veuillez consulter Création et attachement d'une passerelle Internet.

-

Ajoutez une règle à la table de routage par défaut qui achemine le trafic sortant de VPC (0.0.0.0/0) vers la passerelle Internet. Pour de plus amples informations, veuillez consulter Ajout et retrait de routes d'une table de routage.

-

Ajoutez une règle à votre groupe de sécurité par défaut VPC qui autorise le SSH trafic entrant (TCP22) depuis votre VPC (0.0.0.0/0).

-

Suivez les instructions de la section Lancement d'une instance à l'aide de l'assistant de lancement d'instance du guide de EC2 l'utilisateur Amazon pour lancer une instance Amazon Linux. Lorsque vous exécutez l'assistant, choisissez les options suivantes :

-

Dans Choisir un type d'instance, choisissez une Amazon Linux Amazon Machine Image (AMI).

-

Dans Subnet (Sous-réseau), choisissez le sous-réseau public que vous avez créé précédemment dans cette rubrique. Si vous avez utilisé le nom suggéré, il s'agit de Public Subnet.

-

Pour Auto-assign Public IP (Attribuer automatiquement) l'adresse IP publique, sélectionnez (Enable) Activer.

-

Sur la page Configure Security Group (Configurer un groupe de sécurité), pour Assign a security group (Affecter un groupe de sécurité), choisissez Select an existing security group (Sélectionner un groupe de sécurité existant). Ensuite, choisissez le groupe de sécurité par défaut.

-

Après avoir choisir Launch (Lancer), choisissez une paire de clés existante ou créez-en une.

Choisissez les paramètres par défaut pour toutes les autres options.

-

-

Une fois que votre EC2 instance est en cours d'exécution, désactivez les vérifications source/destination. Pour plus d'informations, consultez la section Désactivation des contrôles source/destination dans le guide de l'utilisateur Amazon VPC.

-

Créez une table de routage dans votreVPC. Ajoutez une règle à la table de routage qui achemine le trafic destiné à Internet vers votre serveur proxy. Associez cette table de routage à votre sous-réseau privé. Cela est nécessaire pour que les demandes sortantes provenant des instances de votre sous-réseau privé, où CodeBuild s'exécute, soient toujours acheminées via le serveur proxy.

Installation et configuration d'un serveur proxy

Il existe de nombreux serveurs proxy parmi lesquels choisir. Un serveur proxy open source, Squid, est utilisé ici pour montrer comment AWS CodeBuild fonctionne un serveur proxy. Vous pouvez appliquer les mêmes concepts à d'autres serveurs proxy.

Pour installer Squid, utilisez un référentiel yum en exécutant les commandes suivantes :

sudo yum update -y sudo yum install -y squid

Après avoir installé Squid, modifiez son fichier squid.conf en suivant les instructions plus loin dans cette rubrique.

Configurer Squid pour le trafic HTTPS

En HTTPS effet, le HTTP trafic est encapsulé dans une connexion Transport Layer Security (TLS). Squid utilise une fonctionnalité appelée SslPeekAndSplice

sudo mkdir /etc/squid/ssl cd /etc/squid/ssl sudo openssl genrsa -out squid.key 2048 sudo openssl req -new -key squid.key -out squid.csr -subj "/C=XX/ST=XX/L=squid/O=squid/CN=squid" sudo openssl x509 -req -days 3650 -in squid.csr -signkey squid.key -out squid.crt sudo cat squid.key squid.crt | sudo tee squid.pem

Note

En effetHTTP, Squid n'a pas besoin de configuration. À partir de tous les messages de demande HTTP /1.1, il peut récupérer le champ d'en-tête de l'hôte, qui indique l'hôte Internet demandé.