Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Chiffrement KMS dans Amazon Comprehend

Amazon Comprehend travaille avec AWS Key Management Service (AWS KMS) pour fournir un chiffrement amélioré de vos données. Amazon S3 vous permet déjà de chiffrer vos documents d'entrée lors de la création d'une analyse de texte, d'une modélisation thématique ou d'une tâche Amazon Comprehend personnalisée. L'intégration avec vous AWS KMS permet de chiffrer les données du volume de stockage pour les tâches Start* et Create*, et elle chiffre les résultats de sortie des tâches Start* à l'aide de votre propre clé KMS.

Pour leAWS Management Console, Amazon Comprehend chiffre les modèles personnalisés avec sa propre clé KMS. Dans ce casAWS CLI, Amazon Comprehend peut chiffrer des modèles personnalisés à l'aide de sa propre clé KMS ou d'une clé gérée par le client (CMK) fournie.

Chiffrement KMS à l'aide du AWS Management Console

Deux options de chiffrement sont disponibles lors de l'utilisation de la console :

-

Chiffrement de volume

-

Chiffrement des résultats de sortie

Pour activer le chiffrement des volumes

-

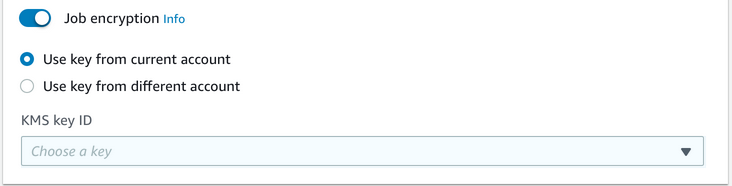

Sous Paramètres du Job, choisissez l'option de chiffrement du Job.

-

Choisissez si la clé gérée par le client KMS (CMK) provient du compte que vous utilisez actuellement ou d'un autre compte. Si vous souhaitez utiliser une clé du compte courant, choisissez l'alias de clé dans l'ID de clé KMS. Si vous utilisez une clé d'un autre compte, vous devez saisir l'ARN de la clé.

Pour activer le chiffrement des résultats en sortie

-

Sous Paramètres de sortie, choisissez l'option Chiffrement.

-

Choisissez si la clé gérée par le client (CMK) provient du compte que vous utilisez actuellement ou d'un autre compte. Si vous souhaitez utiliser une clé du compte actuel, choisissez l'ID de clé dans l'ID de clé KMS. Si vous utilisez une clé d'un autre compte, vous devez saisir l'ARN de la clé.

Si vous avez déjà configuré le chiffrement à l'aide de SSE-KMS sur vos documents d'entrée S3, cela peut vous apporter une sécurité supplémentaire. Toutefois, dans ce cas, le rôle IAM utilisé doit être kms:Decrypt autorisé à utiliser la clé KMS avec laquelle les documents d'entrée sont chiffrés. Pour plus d’informations, consultez Autorisations requises pour utiliser le chiffrement KMS.

Chiffrement KMS avec opérations d'API

Toutes les opérations Amazon Comprehend Start* et Create* API prennent en charge les documents d'entrée cryptés KMS. Describe*et les opérations d'List*API renvoient KmsKeyId l'entrée OutputDataConfig si la tâche d'origine avait été KmsKeyId fournie en entrée. S'il n'a pas été fourni en entrée, il n'est pas renvoyé.

Cela peut être vu dans l'exemple de AWS CLI suivant utilisant l'StartEntitiesDetectionJobopération :

aws comprehend start-entities-detection-job \ --regionregion\ --data-access-role-arn "data access role arn" \ --entity-recognizer-arn "entity recognizer arn" \ --input-data-config "S3Uri=s3://Bucket Name/Bucket Path" \ --job-namejob name\ --language-code en \ --output-data-config "KmsKeyId=Output S3 KMS key ID" "S3Uri=s3://Bucket Name/Bucket Path/" \ --volumekmskeyid "Volume KMS key ID"

Note

Cet exemple est mis en forme pour Unix, Linux et macOS. Pour Windows, remplacez le caractère de continuation Unix, à savoir la barre oblique inversée (\), à la fin de chaque ligne par un accent circonflexe (^).

Chiffrement par clé gérée par le client (CMK) avec opérations d'API

Les opérations d'API du modèle personnalisé Amazon Comprehend, CreateEntityRecognizer CreateDocumentClassifierCreateEndpoint, et prennent en charge le chiffrement à l'aide de clés gérées par le client via le. AWS CLI

Vous avez besoin d'une politique IAM pour autoriser un mandant à utiliser ou à gérer les clés gérées par le client. Ces clés sont spécifiées dans l'Resourceélément de la déclaration de politique. Il est recommandé de limiter les clés gérées par le client à celles que les principaux doivent utiliser dans votre déclaration de politique.

L'exemple de AWS CLI suivant crée un outil de reconnaissance d'entités personnalisé avec chiffrement de modèle à l'aide de l'CreateEntityRecognizeropération :

aws comprehend create-entity-recognizer \ --recognizer-namename\ --data-access-role-arndata access role arn\ --language-code en \ --model-kms-key-idModel KMS Key ID\ --input-data-config file:///path/input-data-config.json

Note

Cet exemple est mis en forme pour Unix, Linux et macOS. Pour Windows, remplacez le caractère de continuation Unix, à savoir la barre oblique inversée (\), à la fin de chaque ligne par un accent circonflexe (^).