Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Fonctionnement du client de chiffrement DynamoDB

Note

Notre bibliothèque de chiffrement côté client a été renommée AWS Database Encryption SDK. La rubrique suivante fournit des informations sur les versions 1. x —2. x du client de chiffrement DynamoDB pour Java et versions 1. x —3. x du client de chiffrement DynamoDB pour Python. Pour plus d'informations, consultez la section SDK AWS de chiffrement de base de données pour la prise en charge des versions DynamoDB.

Le client de chiffrement DynamoDB est spécialement conçu pour protéger les données que vous stockez dans DynamoDB. Les bibliothèques incluent les implémentations sécurisées que vous pouvez étendre ou utiliser inchangées. Et, la plupart des éléments sont représentés par des éléments abstraits afin que vous puissiez créer et utiliser des composants personnalisés compatibles.

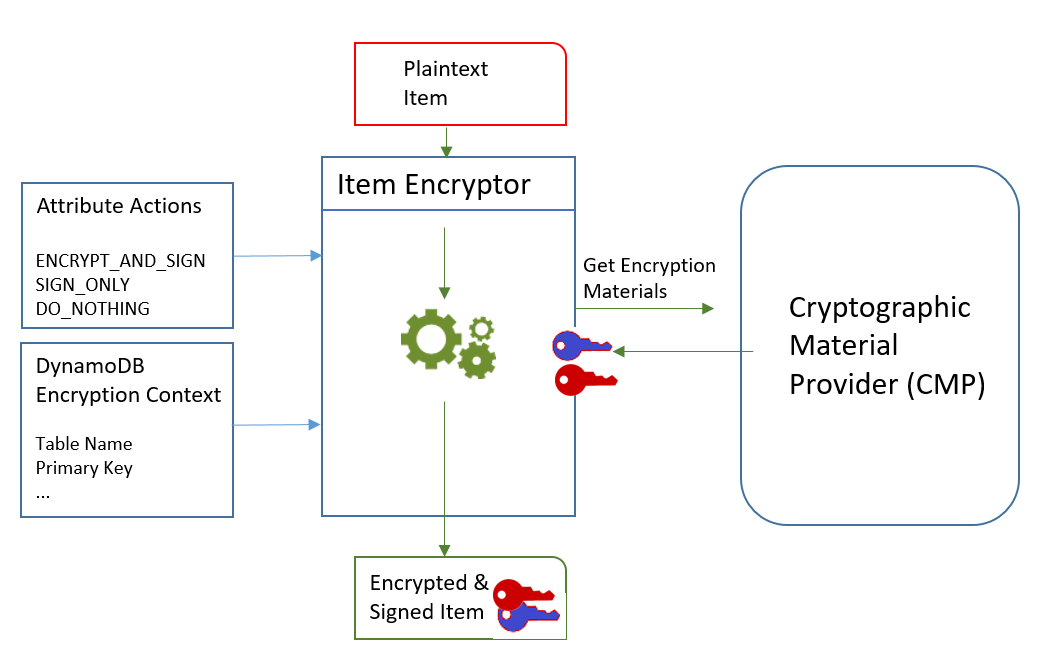

Chiffrement et signature des éléments de table

Au cœur du client de chiffrement DynamoDB se trouve un outil de chiffrement d'éléments qui chiffre, signe, vérifie et déchiffre les éléments de table. Il prend les informations sur les éléments de table et les instructions sur les éléments à chiffrer et signer. Il obtient les matériaux de chiffrement et les instructions sur leur utilisation auprès d'un fournisseur CMP que vous sélectionnez et configurez.

Le schéma suivant illustre un aperçu de haut niveau du processus.

Pour chiffrer et signer un élément de table, le client de chiffrement DynamoDB a besoin des éléments suivants :

-

Informations sur le tableau. Il obtient des informations sur la table à partir d'un contexte de chiffrement DynamoDB que vous fournissez. Certains assistants obtiennent les informations requises auprès de DynamoDB et créent le contexte de chiffrement DynamoDB pour vous.

Note

Le contexte de chiffrement DynamoDB dans le client de chiffrement DynamoDB n'est pas lié au contexte de chiffrement dans () et le. AWS Key Management Service AWS KMS AWS Encryption SDK

-

Attributs à chiffrer et signer. Il obtient ces informations à partir des actions d'attribut que vous fournissez.

-

Matériaux de chiffrement, clés de chiffrement et de signature incluses. Il obtient ces informations auprès d'un fournisseur CMP que vous sélectionnez et configurez.

-

Instructions pour le chiffrement et la signature de l'élément. Le fournisseur CMP ajoute les instructions sur l'utilisation des matériaux de chiffrement, algorithmes de chiffrement et de signature inclus, à la description du matériau réel.

Le chiffreur d'élément utilise tous ces éléments pour chiffrer et signer l'élément. Le chiffreur d'élément ajoute aussi deux attributs à l'élément : un attribut de description de matériau qui contient les instructions de chiffrement et de signature (description du matériau réel), et un attribut qui contient la signature. Vous pouvez interagir directement avec le chiffreur d'élément, ou utilisez les fonctions d'annotation qui interagissent avec le chiffreur d'élément pour que vous implémentiez le comportement par défaut sécurisé.

Il en résulte un élément DynamoDB contenant les données chiffrées et signées.

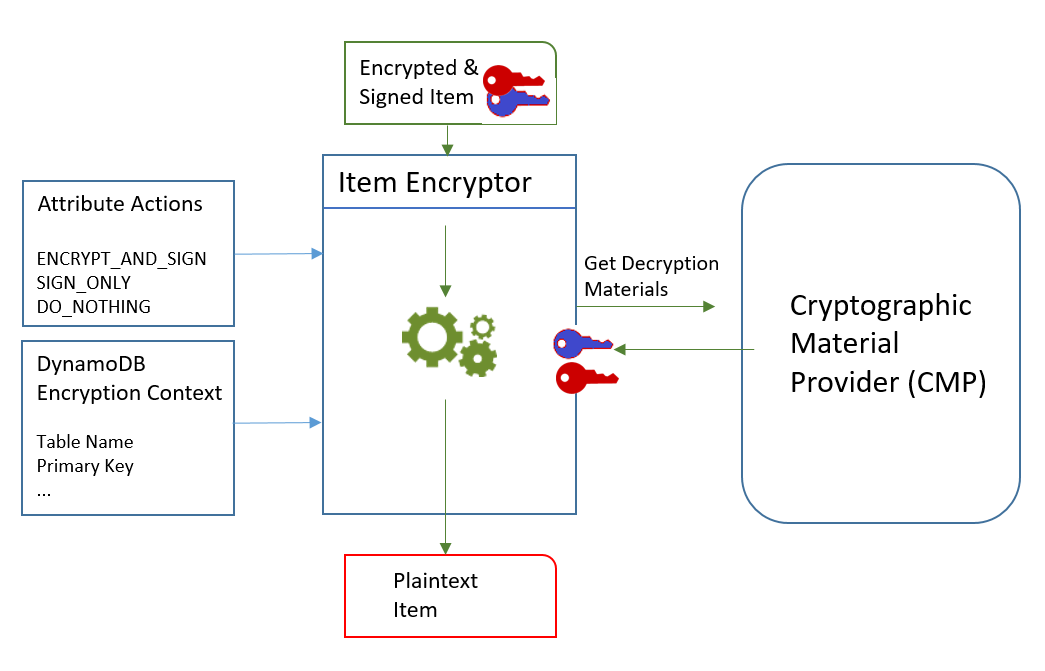

Vérification et déchiffrement des éléments de table

Ces composants fonctionnent aussi ensemble pour vérifier et déchiffrer votre élément, comme illustré dans le schéma suivant.

Pour vérifier et déchiffrer un élément, le client de chiffrement DynamoDB a besoin des mêmes composants, de composants présentant la même configuration ou de composants spécialement conçus pour déchiffrer les éléments, comme suit :

-

Informations relatives à la table issues du contexte de chiffrement DynamoDB.

-

Attributs à vérifier et à déchiffrer. Il obtient ces informations à partir des actions d'attribut.

-

Matériaux de déchiffrement, clés de vérification et de déchiffrement incluses, depuis le fournisseur CMP que vous sélectionnez et configurez.

L'élément chiffré n'inclut pas d'enregistrement du CMP qui a été utilisé pour le chiffrer. Vous devez fournir le même CMP, un CMP avec la même configuration ou un CMP qui a été conçu pour déchiffrer les éléments.

-

Informations sur la façon dont l'élément a été chiffré et signé, algorithmes de chiffrement et de signature inclus. Le client obtient ces informations à partir de l'attribut de description du matériau de l'élément.

Le chiffreur d'élément utilise tous ces éléments pour vérifier et déchiffrer l'élément. Il supprime aussi les attribut de description de matériau et de signature. Le résultat est un élément DynamoDB en texte brut.