Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

MACSécurité dans AWS Direct Connect

MACSecurity (MACsec) est une IEEE norme qui garantit la confidentialité, l'intégrité des données et l'authenticité de l'origine des données. MACSecfournit un point-to-point chiffrement de couche 2 sur la connexion croisée à AWS. MACSecfonctionne au niveau de la couche 2 entre deux routeurs de couche 3 et fournit le chiffrement sur le domaine de couche 2. Toutes les données circulant sur le réseau AWS mondial interconnecté aux centres de données et aux régions sont automatiquement cryptées au niveau de la couche physique avant de quitter le centre de données.

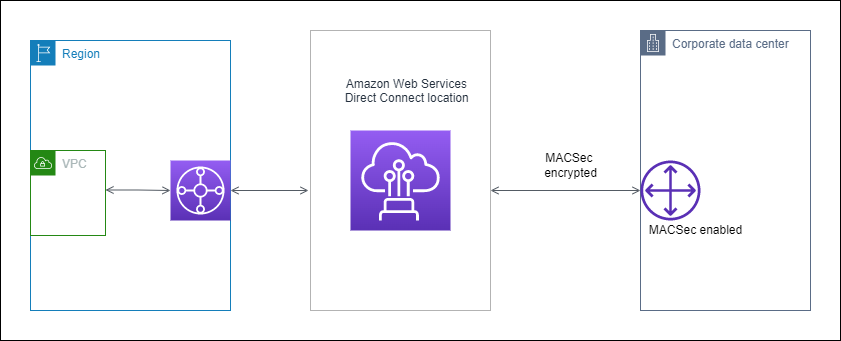

Dans le schéma suivant, la connexion dédiée et vos ressources locales doivent être prises en chargeMACsec. Le trafic de couche 2 qui transite via la connexion dédiée vers ou depuis le centre de données est chiffré.

MACsecconcepts

Les concepts clés suivants sont les suivants MACsec :

-

MACSécurité (MACsec) : norme IEEE 802.1 de couche 2 qui garantit la confidentialité, l'intégrité des données et l'authenticité de l'origine des données. Pour plus d'informations sur le protocole, consultez 802.1AE : MAC Security () MACsec

. -

MACsecclé secrète : clé pré-partagée qui établit la MACsec connectivité entre le routeur local du client et le port de connexion sur le AWS Direct Connect site. La clé est générée par les appareils situés aux extrémités de la connexion à l'aide de la CAK paireCKN/que vous avez fournie AWS et que vous avez également configurée sur votre appareil.

-

Nom de la clé de connexion (CKN) et clé d'association de connectivité (CAK) : les valeurs de cette paire sont utilisées pour générer la clé MACsec secrète. Vous générez les valeurs de paire, vous les associez à une AWS Direct Connect connexion et vous les configurez sur votre appareil Edge à la fin de la AWS Direct Connect connexion.

MACsecrotation des touches

Lors de la rotation des touches, le roulement des clés est pris en charge par des MACsec porte-clés. Direct Connect MACsec prend en charge MACsec les porte-clés pouvant en stocker jusqu'à trois CKN CAK paires. Vous utilisez la associate-mac-sec-key commande pour associer la CAK paireCKN/à la connexion MACsec activée existante. Vous configurez ensuite la même CAK paireCKN/sur l'appareil à l'extrémité de la AWS Direct Connect connexion. L'appareil Direct Connect tentera d'utiliser la dernière clé enregistrée pour la connexion. Si cette touche ne coïncide pas avec celle de votre appareil, Direct Connect continue d'utiliser la touche fonctionnelle précédente.

Pour plus d'informations sur l'utilisationassociate-mac-sec-key, voir associate-mac-sec-key

Connexions prises en charge

MACsecest disponible sur des connexions dédiées. Pour plus d'informations sur la façon de commander des connexions compatiblesMACsec, consultez AWS Direct Connect

MACsecsur des connexions dédiées

Les informations suivantes vous aideront à vous familiariser avec MACsec les connexions AWS Direct Connect dédiées. Il n'y a pas de frais supplémentaires pour l'utilisationMACsec.

Les étapes de configuration MACsec sur une connexion dédiée se trouvent dansCommencez avec MACsec une connexion dédiée. Avant de procéder MACsec à la configuration sur une connexion dédiée, notez les points suivants :

-

MACsecest pris en charge sur les connexions Direct Connect dédiées à 10 Gbit/s, 100 Gbit/s et 400 Gbit/s à des points de présence sélectionnés. Pour ces connexions, les suites de MACsec chiffrement suivantes sont prises en charge :

-

Pour les connexions 10 Gbit/s, GCM - AES -256 et -256. GCM-AES-XPN

-

Pour les connexions 100 Gbit/s et 400 Gbit/s, GCM-AES-XPN -256.

-

-

Seules les MACsec clés 256 bits sont prises en charge.

-

La numérotation étendue des paquets (XPN) est requise pour les connexions 100 Gbit/s et 400 Gbit/s. Pour les connexions 10 Gbit/s, Direct Connect prend en charge à la fois -256 et GCM AES -256. GCM-AES-XPN Les connexions haut débit, telles que les connexions dédiées de 100 Gbit/s et 400 Gbit/s, peuvent rapidement épuiser l'espace MACsec de numérotation des paquets 32 bits d'origine, ce qui vous obligerait à faire pivoter vos clés de chiffrement toutes les quelques minutes pour établir une nouvelle association de connectivité. Pour éviter cette situation, l'amendement à la IEEE norme 802.1 AEbw -2013 a introduit une numérotation étendue des paquets, augmentant l'espace de numérotation à 64 bits, allégeant ainsi l'exigence de rapidité pour la rotation des clés.

-

L'identifiant de canal sécurisé (SCI) est requis et doit être activé. Ce paramètre ne peut pas être ajusté.

-

IEEELa balise 802.1Q (Dot1q/VLAN) offset/dot1 n'q-in-clear est pas prise en charge pour déplacer une balise en dehors d'une charge utile chiffrée. VLAN

Pour plus d'informations sur Direct Connect et MACsec consultez la MACsec section du AWS Direct Connect FAQs

MACsecprérequis pour les connexions dédiées

Effectuez les tâches suivantes avant de procéder à MACsec la configuration sur une connexion dédiée.

-

Créez une CAK paireCKN/pour la clé MACsec secrète.

Vous pouvez créer la paire à l'aide d'un outil standard ouvert. La paire doit répondre aux exigences décrites dans Étape 4 : configurer votre routeur sur site.

-

Assurez-vous que vous disposez d'un appareil compatible à votre extrémité de la connexionMACsec.

-

L'identifiant de canal sécurisé (SCI) doit être activé.

-

Seules les MACsec clés 256 bits sont prises en charge, offrant ainsi la toute dernière protection avancée des données.

Rôles liés à un service

AWS Direct Connect utilise AWS Identity and Access Management (IAM) des rôles liés à un service. Un rôle lié à un service est un type unique de IAM rôle directement lié à. AWS Direct Connect Les rôles liés au service sont prédéfinis par AWS Direct Connect et incluent toutes les autorisations dont le service a besoin pour appeler d'autres AWS services en votre nom. Un rôle lié à un service facilite la configuration AWS Direct Connect car vous n'avez pas à ajouter manuellement les autorisations nécessaires. AWS Direct Connect définit les autorisations associées à ses rôles liés aux services et, sauf indication contraire, seul AWS Direct Connect peut assumer ses rôles. Les autorisations définies incluent la politique de confiance et la politique d'autorisations, et cette politique d'autorisations ne peut être attachée à aucune autre IAM entité. Pour de plus amples informations, veuillez consulter Rôles liés à un service pour Direct Connect.

MACsecCKNpré-partagé/considérations CAK clés

AWS Direct Connect les utilisations AWS gérées CMKs pour les clés pré-partagées que vous associez aux connexions ouLAGs. Secrets Manager stocke vos données pré-partagées CKN et les CAK associe sous forme de secret crypté par la clé racine du Secrets Manager. Pour plus d'informations, voir AWS géré CMKs dans le Guide du AWS Key Management Service développeur.

La clé stockée est en lecture seule par conception, mais vous pouvez planifier une suppression de sept à trente jours à l'aide de la console AWS Secrets Manager ou. API Lorsque vous planifiez une suppression, elle CKN ne peut pas être lue, ce qui peut affecter votre connectivité réseau. Dans ce cas, nous appliquons les règles suivantes :

-

Si la connexion est en attente, nous la dissocions CKN de la connexion.

-

Si la connexion est disponible, nous en informons le propriétaire par e-mail. Si vous ne prenez aucune mesure dans les 30 jours, nous les dissocierons CKN de votre connexion.

Lorsque nous dissocions le dernier CKN de votre connexion et que le mode de cryptage de la connexion est défini sur « doit chiffrer », nous définissons le mode sur « should_encrypt » pour éviter toute perte soudaine de paquets.