Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étape 1 : Configuration de votre AWS environnement pour AWS Managed Microsoft AD Active Directory

Avant de créer AWS Managed Microsoft AD dans votre laboratoire de AWS test, vous devez d'abord configurer votre paire de clés Amazon EC2 afin que toutes les données de connexion soient cryptées.

Création d'une paire de clés

Si vous possédez déjà une paire de clés, vous pouvez ignorer cette étape. Pour plus d'informations sur les paires de clés Amazon EC2, consultez la section Créer des paires de clés.

Création d’une paire de clés

-

Dans le volet de navigation, sous Réseau et sécurité, choisissez Paires de clés, puis sélectionnez Créer une paire de clés.

-

Pour Key pair name (Nom de la paire de clés), saisissez

AWS-DS-KP. Pour Key pair file format (Format de fichier de la paire de clés), sélectionnez pem, puis choisissez Create (Créer). -

Le fichier de clé privée est automatiquement téléchargé dans votre navigateur. Le nom de fichier est le nom que vous avez spécifié lorsque vous avez créé votre paire de clés, suivi de l'extension

.pem. Enregistrez le fichier de clé privée en lieu sûr.Important

C’est votre seule occasion d’enregistrer le fichier de clé privée. Vous devez indiquer le nom de votre paire de clés quand vous lancez une instance, ainsi que la clé privée correspondante chaque fois que vous déchiffrez le mot de passe de l'instance.

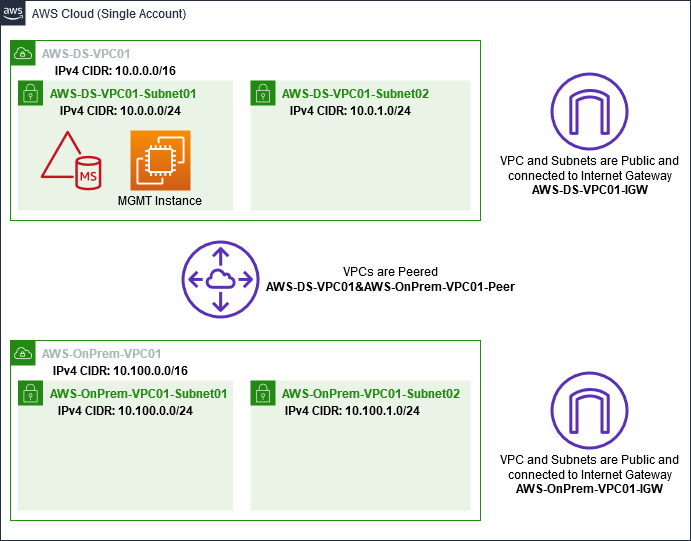

Créez, configurez et associez deux Amazon VPC

Comme le montre l'illustration suivante, ce processus à plusieurs étapes permet de créer et de configurer deux VPC publics, deux sous-réseaux publics par VPC, une passerelle Internet par VPC et une connexion d'appairage de VPC entre les VPC. Nous avons choisi d'utiliser des VPC et des sous-réseaux publics pour des raisons de simplicité et de coût. Pour les charges de travail de production, nous vous recommandons d'utiliser des VPC privés. Pour de plus amples informations sur l'amélioration de la sécurité VPC, veuillez consulter Security in Amazon Virtual Private Cloud (français non garanti).

Tous les AWS CLI PowerShell exemples utilisent les informations VPC ci-dessous et sont intégrés dans us-west-2. Vous pouvez choisir n'importe quelle région prise en charge pour créer votre environnement. Pour de plus amples informations, veuillez consulter What is Amazon VPC? (français non garanti).

Étape 1 : Créer deux VPC

Au cours de cette étape, vous devez créer deux VPC dans le même compte en utilisant les paramètres spécifiés dans le tableau suivant. AWS Managed Microsoft AD prend en charge l'utilisation de comptes distincts avec Partagez votre Microsoft AD AWS géré cette fonctionnalité. Le premier VPC sera utilisé pour Managed AWS Microsoft AD. Le deuxième VPC sera utilisé pour des ressources qui pourront servir plus tard dans Tutoriel : Création d'une relation de confiance entre AWS Managed Microsoft AD et une installation Active Directory autogérée sur Amazon EC2.

|

Informations sur les VPC Active Directory gérés |

Informations sur le VPC sur site |

|---|---|

|

Nom du tag : AWS-DS-VPC01 Bloc d'adresse CIDR IPv4 : 10.0.0.0/16 Bloc d'adresse CIDR IPv6 : Pas de bloc d'adresse CIDR IPv6 Location : Par défaut |

Balise de nom : AWS- OnPrem -VPC01 Bloc d'adresse CIDR IPv4 : 10.100.0.0/16 Bloc d'adresse CIDR IPv6 : Pas de bloc d'adresse CIDR IPv6 Location : Par défaut |

Pour obtenir des instructions détaillées, veuillez consulter Creating a VPC (français non garanti).

Étape 2 : Créer deux sous-réseaux par VPC

Après avoir créé les VPC, vous devrez créer deux sous-réseaux par VPC en utilisant les paramètres spécifiés dans le tableau suivant. Pour ce laboratoire de test, chaque sous-réseau sera de type /24. Cela permet d'émettre jusqu'à 256 adresses par sous-réseau. Chaque sous-réseau doit être un dans une zone de disponibilité distincte. Mettre chaque sous-réseau dans une zone de disponibilité distincte est un des Conditions préalables à la création d'un Microsoft AWS AD géré.

|

Informations sur le sous-réseau AWS-DS-VPC01 : |

AWS- Informations sur le OnPrem sous-réseau -VPC01 |

|---|---|

|

Balise de nom : AWS-DS-VPC01-subnet01 VPC : vpc-xxxxxxxxxxxxxxxxx-DS-VPC01 AWS Zone de disponibilité : us-west-2a Bloc d'adresse CIDR IPv4 : 10.0.0.0/24 |

Balise de nom : AWS- OnPrem -vPC01-subnet01 VPC : AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem Zone de disponibilité : us-west-2a Bloc d'adresse CIDR IPv4 : 10.100.0.0/24 |

|

Balise de nom : AWS-DS-VPC01-subnet02 VPC : vpc-xxxxxxxxxxxxxxxxx-DS-VPC01 AWS Zone de disponibilité : us-west-2b Bloc d'adresse CIDR IPv4 : 10.0.1.0/24 |

Tag de nom : AWS- OnPrem -vPC01-subnet02 VPC : AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem Zone de disponibilité : us-west-2b Bloc d'adresse CIDR IPv4 : 10.100.1.0/24 |

Pour obtenir des instructions détaillées, veuillez consulter Creating a subnet in your VPC (français non garanti).

Étape 3 : Créer et attacher une passerelle Internet à vos VPC

Puisque nous utilisons des VPC publics, vous devrez créer et attacher une passerelle Internet à vos VPC en utilisant les paramètres spécifiés dans le tableau suivant. Cela vous donnera la possibilité de vous connecter à vos instances EC2 et de les gérer.

|

Informations sur la passerelle Internet AWS-DS-VPC01 |

AWS- OnPrem -Informations sur la passerelle Internet Gateway VPC01 |

|---|---|

|

Nom du tag : AWS-DS-VPC01-IGW VPC : vpc-xxxxxxxxxxxxxxxxx-DS-VPC01 AWS |

Balise de nom : AWS- OnPrem -VPC01-IGW VPC : AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem |

Pour obtenir des instructions détaillées, veuillez consulter Internet gateways (français non garanti).

Étape 4 : Configuration d'une connexion d'appairage VPC entre AWS-DS-VPC01 et -VPC01 AWS OnPrem

Étant donné que vous avez déjà créé deux VPC précédemment, vous devrez les mettre en réseau à l'aide de l'appairage de VPC en utilisant les paramètres spécifiés dans le tableau suivant. Bien qu'il existe de nombreuses manières de connecter vos VPC, ce didacticiel utilisera le peering VPC. AWS Managed Microsoft AD prend en charge de nombreuses solutions pour connecter vos VPC, notamment le peering VPC, Transit Gateway et VPN.

|

Étiquette nominative de connexion d'appairage : AWS-DS-VPC01& -AWS-VPC01-Peer OnPrem VPC (demandeur) : vpc-xxxxxxxxxxxxxxxxx -DS-VPC01 AWS Compte : Mon compte Région : Cette région VPC (Accepter) : vpc-xxxxxxxxxxxxxxxxx - -VPC01 AWS OnPrem |

Pour obtenir des instructions sur la création d'une connexion d'appairage de VPC avec un autre VPC depuis votre compte, veuillez consulter Creating a VPC peering connection with another VPC in your account (français non garanti).

Étape 5 : Ajouter deux routes à la table de routage principale de chaque VPC

Pour que les passerelles Internet et la connexion d'appairage de VPC créées au cours des étapes précédentes soient fonctionnelles, vous devez mettre à jour la table de routage principale des deux VPC en utilisant les paramètres spécifiés dans le tableau suivant. Vous allez ajouter deux routes : 0.0.0.0/0, qui desservira toutes les destinations non explicitement connues de la table de routage et 10.0.0.0/16 ou 10.100.0.0/16, qui desservira chaque VPC via la connexion d'appairage de VPC établie ci-dessus.

Vous pouvez facilement trouver la bonne table de routage pour chaque VPC en filtrant sur le nom du VPC (AWS-DS-VPC01 ou - -VPC01). AWS OnPrem

|

Informations sur la route 1 AWS-DS-VPC01 |

Informations sur la route 2 AWS-DS-VPC01 |

AWS- Informations OnPrem sur la route 1 -VPC01 |

AWS- Informations OnPrem sur la route 2 -VPC01 |

|---|---|---|---|

|

Destination : 0.0.0.0/0 Cible : igw-xxxxxxxxxxxxxxxxx -DS-VPC01-IGW AWS |

Destination : 10.100.0.0/16 Cible : pcx-xxxxxxxxxxxxxxxxxxxxx -DS-VPC01& - AWS-VPC01-peer AWS OnPrem |

Destination : 0.0.0.0/0 Cible : AWS igw-xxxxxxxxxxxxxxxxx -OnPrem-VPC01 |

Destination : 10.0.0.0/16 Cible : pcx-xxxxxxxxxxxxxxxxxxxxx -DS-VPC01& - AWS-VPC01-peer AWS OnPrem |

Pour obtenir des instructions sur l'ajout de routes à une table de routage de VPC, veuillez consulter Adding and removing routes from a route table (français non garanti).

Création de groupes de sécurité pour les instances Amazon EC2

Par défaut, AWS Managed Microsoft AD crée un groupe de sécurité pour gérer le trafic entre ses contrôleurs de domaine. Dans cette section, vous devrez créer 2 groupes de sécurité (un pour chaque VPC) qui seront utilisés pour gérer le trafic dans votre VPC pour vos instances EC2 à l'aide des paramètres spécifiés dans les tableaux suivants. Vous allez également ajouter une règle qui autorise le trafic entrant RDP (3389) entrant depuis n'importe où et pour tous les types de trafic entrant depuis le VPC local. Pour en savoir plus, veuillez consulter la section Amazon EC2 security groups for Windows instances (français non garanti).

|

Informations sur le groupe de sécuritéAWS-DS-VPC01 : |

|---|

|

Nom du groupe de sécurité : AWS DS Test Lab Security Group Description : Groupe de sécurité AWS DS Test Lab VPC : vpc-xxxxxxxxxxxxxxxxx-DS-VPC01 AWS |

Règles entrantes du groupe de sécurité pour AWS-DS-VPC01

| Type | Protocole | Plage de ports | Source | Type de trafic |

|---|---|---|---|---|

| Destination | TCP | 3389 | Mon IP | Bureau à distance |

| Tout le trafic | Tous | Tous | 10.0.0.0/16 | Tout le trafic du VPC local |

Règles de sortie du groupe de sécurité pour AWS-DS-VPC01

| Type | Protocole | Plage de ports | Destination | Type de trafic |

|---|---|---|---|---|

| Tout le trafic | Tous | Tous | 0.0.0.0/0 | Tout le trafic |

| AWS- Informations OnPrem sur le groupe de sécurité -VPC01 : |

|---|

|

Nom du groupe de sécurité : AWS OnPrem Test Lab Security Group. Description : Groupe de sécurité du laboratoire de AWS OnPrem test. VPC : AWS vpc-xxxxxxxxxxxxxxxxx - -VPC01 OnPrem |

Règles entrantes du groupe de sécurité pour AWS- -VPC01 OnPrem

| Type | Protocole | Plage de ports | Source | Type de trafic |

|---|---|---|---|---|

| Destination | TCP | 3389 | Mon IP | Bureau à distance |

| Destination | TCP | 53 | 10.0.0.0/16 | DNS |

| Destination | TCP | 88 | 10.0.0.0/16 | Kerberos |

| Destination | TCP | 389 | 10.0.0.0/16 | LDAP |

| Destination | TCP | 464 | 10.0.0.0/16 | Mot de passe Kerberos (modification/définition) |

| Destination | TCP | 445 | 10.0.0.0/16 | SMB / CIFS |

| Destination | TCP | 135 | 10.0.0.0/16 | Réplication |

| Destination | TCP | 636 | 10.0.0.0/16 | LDAP SSL |

| Destination | TCP | 49152 - 65535 | 10.0.0.0/16 | RPC |

| Destination | TCP | 3268 ‑ 3269 | 10.0.0.0/16 | LDAP GC & LDAP GC SSL |

| Règle UDP personnalisée | UDP | 53 | 10.0.0.0/16 | DNS |

| Règle UDP personnalisée | UDP | 88 | 10.0.0.0/16 | Kerberos |

| Règle UDP personnalisée | UDP | 123 | 10.0.0.0/16 | Heure Windows |

| Règle UDP personnalisée | UDP | 389 | 10.0.0.0/16 | LDAP |

| Règle UDP personnalisée | UDP | 464 | 10.0.0.0/16 | Mot de passe Kerberos (modification/définition) |

| Tout le trafic | Tous | Tous | 10.100.0.0/16 | Tout le trafic du VPC local |

Règles sortantes du groupe de sécurité pour AWS- -VPC01 OnPrem

| Type | Protocole | Plage de ports | Destination | Type de trafic |

|---|---|---|---|---|

| Tout le trafic | Tous | Tous | 0.0.0.0/0 | Tout le trafic |

Pour obtenir des instructions détaillées sur la création et l'ajout de règles à vos groupes de sécurité, veuillez consulter Working with security groups (français non garanti).