Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étape 1 : préparer votre domaine AD autogéré

Tout d'abord, vous devez suivre plusieurs étapes préalables sur votre domaine (sur site) autogéré.

Configurer votre pare-feu autogéré

Vous devez configurer votre pare-feu autogéré de manière à ce que les ports suivants soient ouverts aux CIDR pour tous les sous-réseaux utilisés par le VPC qui contient votre Microsoft AD géré. AWS Dans ce didacticiel, nous autorisons le trafic entrant et sortant depuis la version 10.0.0.0/16 (le bloc CIDR du VPC de notre Managed AWS Microsoft AD) sur les ports suivants :

-

TCP/UDP 53 ‑ DNS

-

TCP/UDP 88 ‑ Authentification Kerberos

-

TCP/UDP 389 - Protocole LDAP (Lightweight Directory Access Protocol)

-

TCP 445 - Bloc de messages du serveur (SMB)

-

TCP 9389 - Active Directory Web Services (ADWS) (facultatif - Ce port doit être ouvert si vous souhaitez utiliser votre nom NetBIOS au lieu de votre nom de domaine complet pour vous authentifier auprès d'applications telles qu'Amazon ou AWS Amazon.) WorkDocs QuickSight

Note

SMBv1 n'est plus pris en charge.

Il s'agit des ports minimum nécessaires pour connecter le VPC à l'annuaire autogéré. Votre configuration spécifique peut nécessiter l'ouverture de ports supplémentaires.

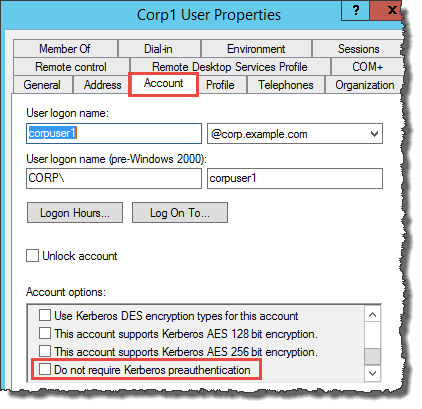

Vérification de l'activation de l'authentification préalable Kerberos

Les comptes d'utilisateur dans les deux annuaires doivent avoir une pré-authentification Kerberos activée. Il s'agit de la configuration par défaut, mais vérifiez les propriétés d'un utilisateur choisi de manière aléatoire afin de vous assurer que rien n'a changé.

Pour afficher les paramètres Kerberos de l'utilisateur

-

Sur votre contrôleur de domaine autogéré, ouvrez le Gestionnaire de serveur.

-

Dans le menu Tools, choisissez Active Directory Users and Computers.

-

Choisissez le dossier Utilisateurs et ouvrez le menu contextuel (clic droit). Sélectionnez un compte utilisateur de manière aléatoire parmi ceux répertoriés dans le volet droit. Choisissez Propriétés.

-

Choisissez l'onglet Account. Parcourez la liste Account options vers le bas pour vérifier que l'option Do not require Kerberos preauthentication n'est pas cochée.

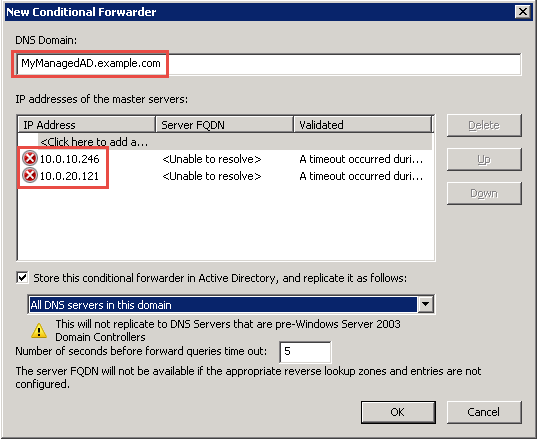

Configuration des redirecteurs conditionnels DNS pour votre domaine autogéré

Vous devez configurer des redirecteurs conditionnels DNS sur chaque domaine. Avant de procéder à cette opération sur votre domaine autogéré, vous allez d'abord obtenir des informations sur votre AWS Managed Microsoft AD.

Pour configurer les redirecteurs conditionnels sur votre domaine autogéré

-

Connectez-vous à la AWS Directory Service console AWS Management Console et ouvrez-la

. -

Dans le volet de navigation, sélectionnez Directories.

-

Choisissez l'ID de répertoire de votre AWS Managed Microsoft AD.

-

Sur la page Details (Détails), notez les valeurs des zones Directory name (Nom de l'annuaire) et DNS address (Adresse DNS) de votre annuaire.

-

Retournez maintenant à votre contrôleur de domaine autogéré. Ouvrez le Gestionnaire de serveur.

-

Dans le menu Tools, choisissez DNS.

-

Dans l'arborescence de la console, développez le serveur DNS du domaine pour lequel vous configurez la relation d'approbation. Notre serveur s'intitule WIN-5V70CN7VJ0.corp.example.com.

-

Dans l'arborescence de la console, sélectionnez Conditional Forwarders.

-

Dans le menu Action, choisissez New conditional forwarder.

-

Dans le domaine DNS, tapez le nom de domaine complet (FQDN) de votre AWS Managed Microsoft AD, comme vous l'avez indiqué précédemment. Dans cet exemple, le FQDN est MyManaged AD.Example.com.

-

Choisissez les adresses IP des serveurs principaux et saisissez les adresses DNS de votre répertoire AWS Managed Microsoft AD, comme vous l'avez indiqué précédemment. Dans cet exemple, il s'agit de : 10.0.10.246, 10.0.20.121

Après avoir saisi les adresses DNS, il se peut que l'erreur « timeout » ou « Impossible à résoudre » s'affiche. Vous pouvez généralement ignorer ces erreurs.

-

Sélectionnez Store this conditional forwarder in Active Directory, and replicate it as follows.

-

Sélectionnez All DNS servers in this domain, puis cliquez sur OK.

Étape suivante

Étape 2 : préparer votre AWS Managed Microsoft AD