Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Joindre facilement une instance Amazon EC2 Linux à un Microsoft AD AWS géré partagé

Au cours de cette procédure, vous allez facilement associer une instance Amazon EC2 Linux à un AWS Managed Microsoft AD partagé. Pour ce faire, vous allez créer une politique de AWS Secrets Manager IAM lecture dans le rôle d'EC2instance du compte sur lequel vous souhaitez lancer l'instance EC2 Linux. C'est ce que l'on appellera cela Account 2 dans cette procédure. Cette instance utilisera le AWS Managed Microsoft AD qui est partagé depuis l'autre compte appeléAccount 1.

Prérequis

Avant de pouvoir joindre facilement une instance Amazon EC2 Linux à un Microsoft AD AWS géré partagé, vous devez effectuer les opérations suivantes :

-

Étapes 1 à 3 du didacticiel,Tutoriel : Partage de votre répertoire Microsoft AD AWS géré pour une jonction de EC2 domaine fluide. Ce didacticiel vous explique comment configurer votre réseau et partager votre AWS Managed Microsoft AD.

-

La procédure décrite dansJoindre facilement une instance Amazon EC2 Linux à votre répertoire Microsoft AD Active Directory AWS géré.

Étape 1. Créer un EC2DomainJoin rôle Linux dans le compte 2

Au cours de cette étape, vous allez utiliser la IAM console pour créer le IAM rôle que vous utiliserez pour joindre un domaine à votre instance EC2 Linux lorsque vous êtes connecté àAccount

2.

Création du EC2DomainJoin rôle Linux

Ouvrez la IAM console à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation de gauche, sous Gestion des accès, sélectionnez Rôles.

-

Sur la page Rôles, choisissez Créer un rôle.

-

Sous Select type of trusted entity (Sélectionner le type d'entité approuvée), choisissez service AWS .

-

Sous Cas d'utilisation, choisissez EC2, puis cliquez sur Suivant

-

Pour Filter policies (Filtrer les politiques), procédez comme suit :

-

Saisissez

AmazonSSMManagedInstanceCore. Cochez ensuite la case correspondant à cet élément dans la liste. -

Saisissez

AmazonSSMDirectoryServiceAccess. Cochez ensuite la case correspondant à cet élément dans la liste. -

Après avoir ajouté ces politiques, sélectionnez Créer un rôle.

Note

AmazonSSMDirectoryServiceAccessfournit les autorisations nécessaires pour joindre des instances à un Active Directory géré par AWS Directory Service.AmazonSSMManagedInstanceCorefournit les autorisations minimales nécessaires à l'utilisation AWS Systems Manager. Pour plus d'informations sur la création d'un rôle doté de ces autorisations, ainsi que sur les autres autorisations et politiques que vous pouvez attribuer à votre IAM rôle, consultez la section Configurer les autorisations d'instance requises pour Systems Manager dans le Guide de AWS Systems Manager l'utilisateur.

-

-

Entrez un nom pour votre nouveau rôle, par exemple un autre nom que vous préférez dans le champ Nom du rôle.

LinuxEC2DomainJoin -

(Facultatif) Dans Description du rôle, entrez une description.

-

(Facultatif) Choisissez Ajouter une nouvelle balise à l'étape 3 : Ajouter des balises pour ajouter des balises. Les paires clé-valeur de balise sont utilisées pour organiser, suivre ou contrôler l'accès pour ce rôle.

-

Sélectionnez Créer un rôle.

Étape 2. Créez un accès aux ressources entre comptes pour partager des AWS Secrets Manager secrets

La section suivante présente les exigences supplémentaires qui doivent être satisfaites pour joindre facilement des instances EC2 Linux avec un Microsoft AD AWS géré partagé. Ces exigences incluent la création de politiques de ressources et leur rattachement aux services et ressources appropriés.

Pour permettre aux utilisateurs d'un compte d'accéder aux AWS Secrets Manager secrets d'un autre compte, vous devez autoriser l'accès à la fois dans le cadre d'une politique de ressources et d'une politique d'identité. Ce type d'accès est appelé accès aux ressources entre comptes.

Ce type d'accès est différent de l'accès aux identités du même compte que le secret de Secrets Manager. Vous devez également autoriser l'identité à utiliser la clé AWS Key Management Service(KMS) avec laquelle le secret est chiffré. Cette autorisation est nécessaire car vous ne pouvez pas utiliser la clé AWS gérée (aws/secretsmanager) pour un accès entre comptes. Au lieu de cela, vous chiffrerez votre secret avec une KMS clé que vous aurez créée, puis vous y associerez une politique de clé. Pour modifier la clé de chiffrement d'un secret, voir Modifier un AWS Secrets Manager

secret.

Note

Des frais sont associés AWS Secrets Manager, selon le secret que vous utilisez. Pour obtenir la liste de prix actuelle complète, consultez Tarification AWS Secrets Manageraws/secretsmanager le Secrets Manager créé pour chiffrer vos secrets gratuitement. Si vous créez vos propres KMS clés pour chiffrer vos secrets, cela vous AWS sera facturé au AWS KMS tarif en vigueur. Pour plus d'informations, consultez AWS Key Management Service Pricing

Les étapes suivantes vous permettent de créer les politiques de ressources permettant aux utilisateurs de joindre facilement une instance EC2 Linux à un Microsoft AD AWS géré partagé.

Associez une politique de ressources au secret dans le compte 1

Ouvrez la console Secrets Manager à l'adresse https://console.aws.amazon.com/secretsmanager/

. -

Dans la liste des secrets, choisissez le secret que vous avez créé pendant lePrérequis.

-

Sur la page des détails du secret, sous l'onglet Vue d'ensemble, faites défiler la page vers le bas jusqu'à Autorisations relatives aux ressources.

-

Sélectionnez Modifier les autorisations.

-

Dans le champ de stratégie, entrez la politique suivante. La politique suivante autorise Linux EC2DomainJoin in

Account 2à accéder au secret inAccount 1. Remplacez la ARN valeur par la ARN valeur de votreAccount 2LinuxEC2DomainJoinrôle que vous avez créé à l'étape 1. Pour utiliser cette politique, voir Associer une politique d'autorisation à un AWS Secrets Manager secret.{ { "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/LinuxEC2DomainJoin" }, "Action": "secretsmanager:GetSecretValue", "Resource": "*" } ] }

-

Ajoutez une déclaration à la politique clé pour la KMS clé dans le compte 1

Ouvrez la console Secrets Manager à l'adresse https://console.aws.amazon.com/secretsmanager/

. -

Dans le volet de navigation de gauche, sélectionnez Clés gérées par le client.

-

Sur la page Clés gérées par le client, sélectionnez la clé que vous avez créée.

-

Sur la page Informations clés, accédez à Politique clé, puis sélectionnez Modifier.

-

La déclaration de politique clé suivante permet

Account 2àApplicationRolein d'utiliser la KMS cléAccount 1pour déchiffrer le secret dansAccount 1. Pour utiliser cette déclaration, ajoutez-la à la politique de clé de votre KMS clé. Consultez Modification d'une stratégie de clé pour de plus amples informations.{ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::Account2:role/ApplicationRole" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

Créez une politique d'identité pour l'identité du compte 2

Ouvrez la IAM console à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation de gauche, sous Gestion des accès, sélectionnez Politiques.

-

Sélectionnez Create Policy (Créer une politique). Choisissez JSONdans l'éditeur de politiques.

-

La politique suivante permet

ApplicationRoleAccount 2à l'entrée d'accéder au secretAccount 1et de déchiffrer la valeur du secret en utilisant la clé de chiffrement qui se trouve également dansAccount 1. Vous trouverez le secret correspondant ARN à votre secret dans la console Secrets Manager, sur la page Détails du secret, sous Secret ARN. Vous pouvez également appeler describe-secret pour identifier le secret. ARN Remplacez la ressource ARN par la ressource ARN pour le secret ARN etAccount 1. Pour utiliser cette politique, voir Associer une politique d'autorisation à un AWS Secrets Manager secret.{ { "Version" : "2012-10-17", "Statement" : [ { "Effect": "Allow", "Action": "secretsmanager:GetSecretValue", "Resource": "SecretARN" }, { "Effect": "Allow", "Action": [ "kms:Decrypt", "kms:Describekey" ], "Resource": "arn:aws:kms:Region:Account1:key/Your_Encryption_Key" } ] } -

Sélectionnez Suivant, puis sélectionnez Enregistrer les modifications.

-

Recherchez et sélectionnez le rôle que vous avez créé

Account 2dansAttach a resource policy to the secret in Account 1. -

Sous Ajouter des autorisations, sélectionnez Joindre des politiques.

-

Dans la barre de recherche, recherchez la politique que vous avez créée Add a statement to the key policy for the KMS key in Account 1 et cochez la case pour ajouter la politique au rôle. Sélectionnez ensuite Ajouter des autorisations.

Étape 3. Rejoignez facilement votre instance Linux

Vous pouvez désormais utiliser la procédure suivante pour joindre facilement votre instance EC2 Linux à votre AWS Managed Microsoft AD partagé.

Pour rejoindre facilement votre instance Linux

-

Connectez-vous à la EC2 console Amazon AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le sélecteur de région de la barre de navigation, choisissez le même répertoire Région AWS que le répertoire existant.

-

Sur le EC2tableau de bord, dans la section Launch instance, choisissez Launch instance.

-

Sur la page Lancer une instance, dans la section Nom et balises, entrez le nom que vous souhaitez utiliser pour votre EC2 instance Linux.

(Facultatif) Choisissez Ajouter des balises supplémentaires pour ajouter une ou plusieurs paires clé-valeur de balise afin d'organiser, de suivre ou de contrôler l'accès à cette EC2 instance.

-

Dans la section Image de l'application et du système d'exploitation (Amazon Machine Image), choisissez le Linux AMI que vous souhaitez lancer.

Note

L'utilisateur AMI doit disposer de la version AWS Systems Manager (SSMAgent) 2.3.1644.0 ou supérieure. Pour vérifier la version de l'SSMagent installée dans votre ordinateur en AMI lançant une instance à partir de celle-ciAMI, consultez Obtenir la version de l'SSMagent actuellement installée. Si vous devez mettre à niveau l'SSMagent, consultez la section Installation et configuration de SSM l'agent sur EC2 des instances pour Linux.

SSMutilise le

aws:domainJoinplugin lors de la liaison d'une instance Linux à un Active Directory domaine. Le plugin remplace le nom d'hôte des instances Linux par le format - EC2AMAZXXXXXXX. Pour plus d'informations à ce sujetaws:domainJoin, consultez AWS Systems Manager la référence du plug-in du document de commande dans le guide de AWS Systems Manager l'utilisateur. -

Dans la section Type d'instance, choisissez le type d'instance que vous souhaitez utiliser dans la liste déroulante Type d'instance.

-

Dans la section Paire de clés (connexion), vous pouvez choisir de créer une nouvelle paire de clés ou choisir une paire de clés existante. Pour créer une nouvelle paire de clés, choisissez Créer une paire de clés. Entrez le nom de la paire de clés et sélectionnez une option pour le type de paire de clés et le format de fichier de clé privée. Pour enregistrer la clé privée dans un format utilisable avec OpenSSH, choisissez .pem. Pour enregistrer la clé privée dans un format utilisable avec PuTTY, choisissez .ppk. Choisissez Créer une paire de clés. Le fichier de clé privée est automatiquement téléchargé dans votre navigateur. Enregistrez le fichier de clé privée en lieu sûr.

Important

C’est votre seule occasion d’enregistrer le fichier de clé privée.

-

Sur la page Lancer une instance, dans la section Paramètres réseau, choisissez Modifier. Choisissez le répertoire dans VPClequel votre répertoire a été créé dans la liste déroulante VPC- obligatoire.

-

Choisissez l'un des sous-réseaux publics de votre choix dans la liste VPC déroulante des sous-réseaux. Tout le trafic externe du sous-réseau que vous choisissez doit être acheminé vers une passerelle Internet. Sinon, vous ne pourrez pas vous connecter à l'instance à distance.

Pour plus d'informations sur la connexion à une passerelle Internet, consultez la section Se connecter à Internet à l'aide d'une passerelle Internet dans le guide de VPC l'utilisateur Amazon.

-

Sous Auto-assign Public IP (Attribuer automatiquement l'adresse IP publique), choisissez Enable (Activer).

Pour plus d'informations sur l'adressage IP public et privé, consultez la section Adressage IP des EC2 instances Amazon dans le guide de EC2 l'utilisateur Amazon.

-

Pour les paramètres Firewall (security groups) [Pare-feu (groupes de sécurité)], vous pouvez utiliser les paramètres par défaut ou les modifier selon vos besoins.

-

Pour les paramètres Configure storage (Configurer le stockage), vous pouvez utiliser les paramètres par défaut ou les modifier selon vos besoins.

-

Choisissez la section Advanced details (Détails avancés), puis sélectionnez votre domaine dans la liste déroulante Domain join directory (Annuaire de jonction de domaines).

Note

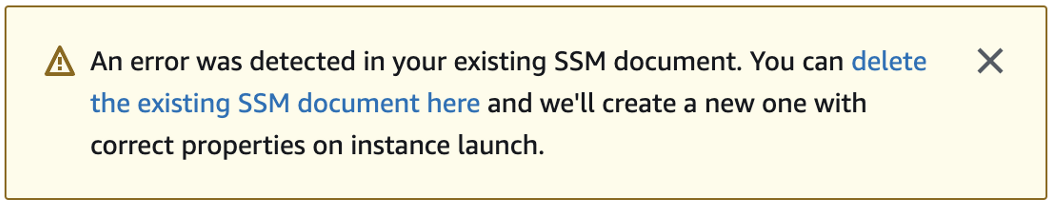

Après avoir choisi le répertoire de jointure du domaine, vous pouvez voir :

Cette erreur se produit si l'assistant de EC2 lancement identifie un SSM document existant présentant des propriétés inattendues. Vous pouvez effectuer l'une des actions suivantes :

Si vous avez déjà modifié le SSM document et que les propriétés sont attendues, choisissez Fermer et lancez l'EC2instance sans aucune modification.

Cliquez sur le lien Supprimer le SSM document existant ici pour supprimer le SSM document. Cela permettra de créer un SSM document doté des propriétés correctes. Le SSM document sera automatiquement créé lorsque vous lancerez l'EC2instance.

-

Pour le profil d'IAMinstance, choisissez le IAM rôle que vous avez créé précédemment dans la section des prérequis Étape 2 : Création du EC2DomainJoin rôle Linux.

-

Choisissez Launch instance (Lancer une instance).

Note

Si vous effectuez une jonction de domaine fluide avec SUSE Linux, un redémarrage est nécessaire pour que les authentifications fonctionnent. Pour redémarrer SUSE depuis le terminal Linux, tapez sudo reboot.