Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation SSH pour se connecter à des clusters Kerberisés avec Amazon EMR

Cette section décrit les étapes permettant à un utilisateur authentifié par Kerberos de se connecter au nœud principal d'un cluster. EMR

Des applications clientes et des applications SSH clientes Kerberos doivent être installées sur chaque ordinateur utilisé pour une SSH connexion. Il est probable que les ordinateurs Linux comportent ces éléments par défaut. Par exemple, Open SSH est installé sur la plupart des systèmes d'exploitation Linux, Unix et macOS. Vous pouvez rechercher un SSH client en tapant ssh sur la ligne de commande. Si votre ordinateur ne reconnaît pas la commande, installez un SSH client pour vous connecter au nœud principal. Le SSH projet Open fournit une implémentation gratuite de la suite complète d'SSHoutils. Pour plus d'informations, consultez le SSH site Web Open

Pour plus d'informations sur les connexions SSH, consultez Connect à un EMR cluster Amazon.

SSHutilise GSSAPI pour authentifier les clients Kerberos, et vous devez activer GSSAPI l'authentification pour le SSH service sur le nœud principal du cluster. Pour plus d'informations, consultezActivation de GSSAPI pour SSH. SSHles clients doivent également utiliserGSSAPI.

Dans les exemples suivants, pour MasterPublicDNS utiliser la valeur qui apparaît pour Master public DNS dans l'onglet Résumé du volet des détails du cluster, par exemple,. ec2-11-222-33-44.compute-1.amazonaws.com

Conditions préalables pour krb5.conf (non Active Directory)

Lorsque vous utilisez une configuration sans intégration d'Active Directory, outre le SSH client et les applications clientes Kerberos, chaque ordinateur client doit disposer d'une copie du /etc/krb5.conf fichier correspondant au /etc/krb5.conf fichier du nœud principal du cluster.

Pour copier le fichier krb5.conf

-

SSHÀ utiliser pour se connecter au nœud principal à l'aide d'une paire de EC2 clés et de l'

hadooputilisateur par défaut, par exemple,.hadoop@Pour obtenir des instructions complètes, veuillez consulter Connect à un EMR cluster Amazon.MasterPublicDNS -

Dans le nœud primaire, copiez le contenu du fichier

/etc/krb5.conf. Pour de plus amples informations, veuillez consulter Connect à un EMR cluster Amazon. -

Sur chaque ordinateur client qui sera utilisé pour se connecter au cluster, créez un fichier

/etc/krb5.confidentique à partir de la copie que vous avez créée à l'étape précédente.

En utilisant kinit et SSH

Chaque fois qu'un utilisateur se connecte à partir d'un ordinateur client à l'aide des informations d'identification Kerberos, l'utilisateur doit d'abord renouveler un ticket Kerberos pour leurs utilisateurs sur l'ordinateur client. En outre, le SSH client doit être configuré pour utiliser l'GSSAPIauthentification.

À utiliser SSH pour se connecter à un cluster Kerberisé EMR

-

Utilisez

kinitpour renouveler vos tickets Kerberos, comme illustré dans l'exemple suivantkinituser1 -

Utilisez un

sshclient avec le principal que vous avez créé dans le nom d'utilisateur dédié au cluster KDC ou Active Directory. Assurez-vous que GSSAPI l'authentification est activée comme indiqué dans les exemples suivants.Exemple : utilisateurs Linux

L'

-Koption spécifie GSSAPI l'authentification.ssh -Kuser1@MasterPublicDNSExemple : utilisateurs de Windows (PuTTY)

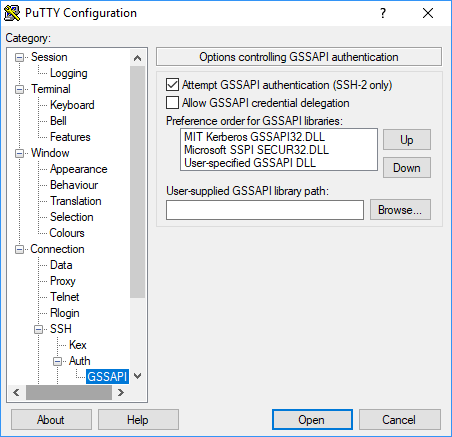

Assurez-vous que l'option GSSAPI d'authentification pour la session est activée comme indiqué :