Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

chiffrement des données en transit

Cette rubrique décrit les différentes options disponibles pour chiffrer les données de vos fichiers lorsqu'elles sont en transit entre un système de ONTAP fichiers et FSx les clients connectés. Il fournit également des conseils pour vous aider à choisir la méthode de chiffrement la mieux adaptée à votre flux de travail.

Toutes les données circulant Régions AWS sur le réseau AWS mondial sont automatiquement cryptées au niveau de la couche physique avant de quitter les installations AWS sécurisées. L'ensemble du trafic entre les zones de disponibilité est chiffré. Des couches de chiffrement supplémentaires, notamment celles répertoriées dans cette section, fournissent des protections supplémentaires. Pour plus d'informations sur la manière AWS dont les données circulent entre elles Régions AWS, les zones disponibles et les instances, consultez la section Chiffrement en transit dans le guide de l'utilisateur Amazon Elastic Compute Cloud pour les instances Linux.

Amazon FSx for NetApp ONTAP prend en charge les méthodes suivantes pour chiffrer les données en transit entre les systèmes FSx de ONTAP fichiers et les clients connectés :

Toutes les méthodes prises en charge pour chiffrer les données en transit utilisent des algorithmes cryptographiques conformes à la norme industrielle AES -256 qui fournissent un chiffrement à la pointe de l'entreprise.

Rubriques

- Choix d'une méthode de chiffrement des données en transit

- Chiffrer les données en transit avec AWS Nitro System

- Chiffrement des données en transit grâce au chiffrement basé sur Kerberos

- Chiffrement des données en transit grâce IPsec au chiffrement

- Activation du SMB chiffrement des données en transit

- Configuration à IPsec l'aide de l'PSKauthentification

- Configuration à IPsec l'aide de l'authentification par certificat

Choix d'une méthode de chiffrement des données en transit

Cette section fournit des informations qui peuvent vous aider à choisir le cryptage pris en charge dans les méthodes de transit qui convient le mieux à votre flux de travail. Reportez-vous à cette section pour découvrir les options prises en charge décrites en détail dans les sections suivantes.

Plusieurs facteurs doivent être pris en compte lorsque vous choisissez le mode de chiffrement des données en transit entre votre système FSx de ONTAP fichiers et les clients connectés. Ces facteurs incluent :

Le dans Région AWS lequel votre système de ONTAP fichiers FSx for s'exécute.

Type d'instance sur lequel le client s'exécute.

Emplacement du client accédant à votre système de fichiers.

Exigences relatives aux performances du réseau.

Protocole de données que vous souhaitez chiffrer.

Si vous utilisez Microsoft Active Directory.

- Région AWS

Le système de fichiers dans Région AWS lequel s'exécute votre système de fichiers détermine si vous pouvez ou non utiliser le chiffrement basé sur Amazon Nitro. Le chiffrement basé sur Nitro est disponible dans les versions suivantes : Régions AWS

USA Est (Virginie du Nord)

USA Est (Ohio)

USA Ouest (Oregon)

Europe (Irlande)

En outre, le chiffrement basé sur Nitro est disponible pour les systèmes de fichiers de deuxième génération en Asie-Pacifique (Sydney). Région AWS

- Type d'instance client

Vous pouvez utiliser le chiffrement basé sur Amazon Nitro si le client accédant à votre système de fichiers fonctionne sur l'un des types d'instance Amazon EC2 Mac, Linux ou Windows pris en charge, et si votre flux de travail répond à toutes les autres exigences relatives à l'utilisation du chiffrement basé sur Nitro. Aucun type d'instance client n'est requis pour utiliser Kerberos ou IPsec le chiffrement.

- Emplacement du client

-

L'emplacement du client accédant aux données par rapport à l'emplacement de votre système de fichiers a une incidence sur les méthodes de chiffrement en transit disponibles. Vous pouvez utiliser l'une des méthodes de chiffrement prises en charge si le client et le système de fichiers se trouvent dans le même emplacementVPC. Il en va de même si le client et le système de fichiers sont situés dans un environnement pairVPCs, à condition que le trafic ne transite pas par un périphérique ou un service réseau virtuel, tel qu'une passerelle de transit. Le chiffrement basé sur Nitro n'est pas une option disponible si le client n'est pas connecté ou connectéVPC, ou si le trafic passe par un périphérique ou un service réseau virtuel.

- Performances réseau

-

L'utilisation du chiffrement basé sur Amazon Nitro n'a aucun impact sur les performances du réseau. Cela est dû au fait que les EC2 instances Amazon prises en charge utilisent les capacités de déchargement du matériel Nitro System sous-jacent pour chiffrer automatiquement le trafic en transit entre les instances.

L'utilisation de Kerberos ou du IPsec chiffrement a un impact sur les performances du réseau. En effet, ces deux méthodes de chiffrement sont basées sur des logiciels, ce qui oblige le client et le serveur à utiliser des ressources informatiques pour chiffrer et déchiffrer le trafic en transit.

- Protocole de données

-

Vous pouvez utiliser le chiffrement et IPsec le chiffrement basés sur Amazon Nitro avec tous les protocoles pris en chargeNFS,SMB, et i. SCSI Vous pouvez utiliser le chiffrement Kerberos avec les SMB protocoles NFS et (avec un Active Directory).

- Active Directory

Si vous utilisez Microsoft Active Directory, vous pouvez utiliser le chiffrement Kerberos sur les protocoles NFS etSMB.

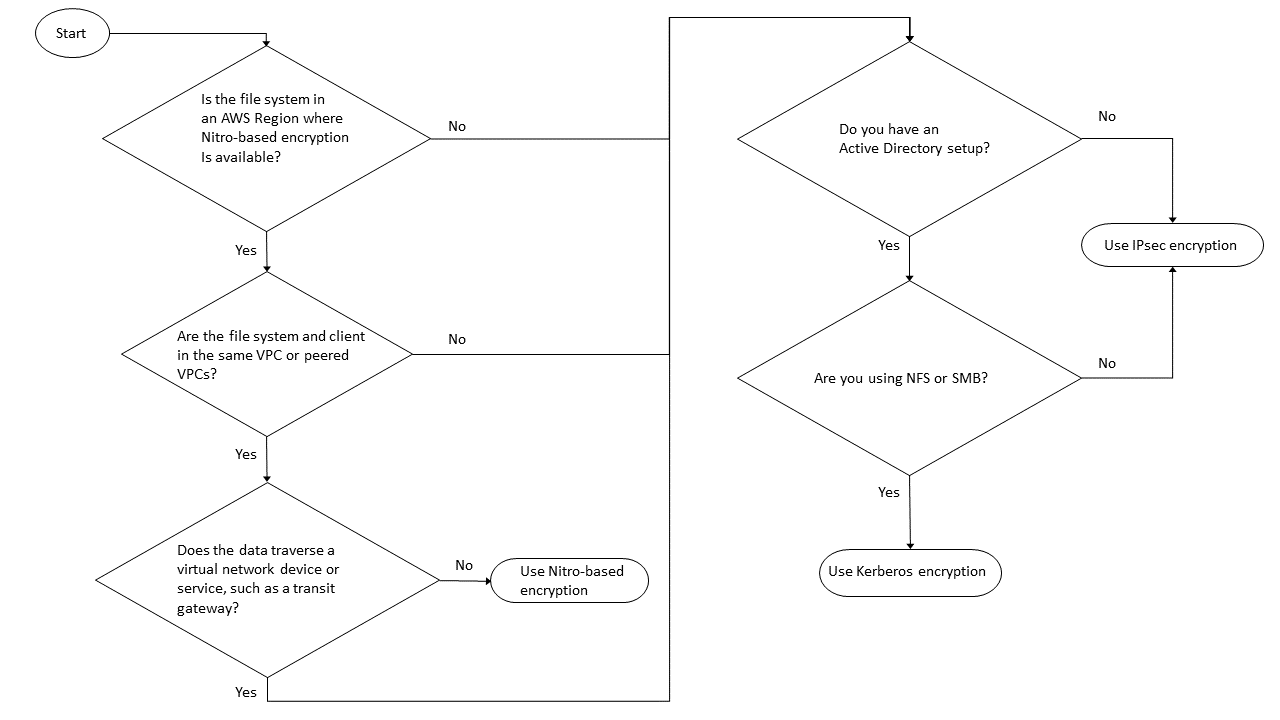

Utilisez le schéma suivant pour vous aider à choisir la méthode de chiffrement en transit à utiliser.

IPsecle chiffrement est la seule option disponible lorsque toutes les conditions suivantes s'appliquent à votre flux de travail :

Vous utilisez le SCSI protocole NFSSMB, ou i.

Votre flux de travail ne prend pas en charge l'utilisation du chiffrement basé sur Amazon Nitro.

Vous n'utilisez pas de domaine Microsoft Active Directory.

Chiffrer les données en transit avec AWS Nitro System

Avec le chiffrement basé sur Nitro, les données en transit sont chiffrées automatiquement lorsque les clients accédant à vos systèmes de fichiers s'exécutent sur des types d'instances Amazon EC2 Linux ou Windows compatibles.

L'utilisation du chiffrement basé sur Amazon Nitro n'a aucun impact sur les performances du réseau. Cela est dû au fait que les EC2 instances Amazon prises en charge utilisent les capacités de déchargement du matériel Nitro System sous-jacent pour chiffrer automatiquement le trafic en transit entre les instances.

Le chiffrement basé sur Nitro est activé automatiquement lorsque les types d'instances clientes pris en charge sont situés au même VPC endroit ou dans VPC un système de fichiers apparenté. Région AWS VPC De plus, si le client est connecté à un réseau pairVPC, les données ne peuvent pas traverser un périphérique ou un service réseau virtuel (tel qu'une passerelle de transit) afin que le chiffrement basé sur Nitro soit automatiquement activé. Pour plus d'informations sur le chiffrement basé sur Nitro, consultez la section Chiffrement en transit du Guide de EC2 l'utilisateur Amazon pour les types d'instances Linux ou Windows.

Le chiffrement en transit basé sur Nitro est disponible pour les systèmes de fichiers créés après le 28 novembre 2022 dans les conditions suivantes : Régions AWS

USA Est (Virginie du Nord)

USA Est (Ohio)

USA Ouest (Oregon)

Europe (Irlande)

En outre, le chiffrement basé sur Nitro est disponible pour les systèmes de fichiers de deuxième génération en Asie-Pacifique (Sydney). Région AWS

Pour plus d'informations sur le Régions AWS Where FSx for ONTAP est disponible, consultez Amazon FSx for NetApp ONTAP Pricing

Pour plus d'informations sur les spécifications de performances FSx pour les systèmes de ONTAP fichiers, consultezImpact de la capacité de débit sur les performances.

Chiffrement des données en transit grâce au chiffrement basé sur Kerberos

Si vous utilisez Microsoft Active Directory, vous pouvez utiliser le chiffrement basé sur Kerberos sur les SMB protocoles NFS et pour chiffrer les données en transit pour les volumes enfants SVMsqui sont joints à un Microsoft Active Directory.

Chiffrement des données en transit à l'NFSaide de Kerberos

Le chiffrement des données en transit à l'aide de Kerberos est pris en charge pour NFSv3 et les protocoles. NFSv4 Pour activer le chiffrement en transit à l'aide de Kerberos comme NFS protocole, consultez la section Utilisation de Kerberos NFS pour une sécurité renforcée

Chiffrement des données en transit à l'SMBaide de Kerberos

Le chiffrement des données en transit via le SMB protocole est pris en charge sur les partages de fichiers mappés sur une instance de calcul compatible avec le SMB protocole 3.0 ou une version ultérieure. Cela inclut toutes les Microsoft Windows versions de Microsoft Windows Server 2012 et versions ultérieures, ainsi que Microsoft Windows 8 et versions ultérieures. Lorsque cette option est activée, FSx for chiffre ONTAP automatiquement les données en transit à l'aide du SMB chiffrement lorsque vous accédez à votre système de fichiers sans avoir à modifier vos applications.

FSxcar ONTAP SMB prend en charge le chiffrement 128 et 256 bits, déterminé par la demande de session du client. Pour une description des différents niveaux de chiffrement, consultez la section Définir le niveau de sécurité d'authentification minimal du SMB serveur de Gérer SMB avec le CLI

Note

Le client détermine l'algorithme de chiffrement. L'authentification Kerberos NTLM et l'authentification Kerberos fonctionnent à la fois avec un cryptage 128 et 256 bits. Le ONTAP SMB serveur FSx for accepte toutes les demandes standard des clients Windows, et les contrôles granulaires sont gérés par la politique de groupe Microsoft ou les paramètres du registre.

Vous utilisez le ONTAP CLI pour gérer le chiffrement dans les paramètres de transit sur FSx for ONTAP SVMs et sur les volumes. Pour y accéder NetApp ONTAPCLI, établissez une SSH session sur le SVM sur lequel vous effectuez le chiffrement dans les paramètres de transit, comme décrit dansGestion des SVM à l'aide de la CLI ONTAP.

Pour obtenir des instructions sur la façon d'activer le SMB chiffrement sur un volume SVM or, consultezActivation du SMB chiffrement des données en transit.

Chiffrement des données en transit grâce IPsec au chiffrement

FSxpour ONTAP les supports utilisant le IPsec protocole en mode transport afin de garantir la sécurité et le chiffrement continus des données pendant le transport. IPsecpermet end-to-end le chiffrement des données en transit entre les clients et FSx pour les systèmes de ONTAP fichiers pour tout le trafic IP pris en charge NFSSCSI, i et SMB protocoles. Avec IPsec le chiffrement, vous établissez un IPsec tunnel entre un FSx for ONTAP SVM configuré avec IPsec activé et un IPsec client exécuté sur le client connecté accédant aux données.

Nous vous recommandons d'utiliser les SCSI protocoles I IPsec pour chiffrer les données en transit lorsque vous accédez à vos données depuis des clients qui ne prennent pas en charge le chiffrement basé sur Nitro, et si votre client n'est pas connecté à un Active Directory, ce qui est requis pour le chiffrement basé sur Kerberos. NFS SMB SVMs IPsecle chiffrement est la seule option disponible pour chiffrer les données en transit pour le SCSI trafic i lorsque votre SCSI client i ne prend pas en charge le chiffrement basé sur Nitro.

Pour IPsec l'authentification, vous pouvez utiliser des clés pré-partagées (PSKs) ou des certificats. Si vous utilisez unPSK, le IPsec client que vous utilisez doit prendre en charge la version 2 d'Internet Key Exchange (IKEv2) avec unPSK. Les étapes de haut niveau pour configurer le IPsec chiffrement à la fois FSx pour ONTAP et sur le client sont les suivantes :

Activez et configurez IPsec sur votre système de fichiers.

Installation et configuration IPsec sur votre client

Configuration IPsec pour un accès client multiple

Pour plus d'informations sur la configuration à IPsec l'aidePSK, voir Configurer la sécurité IP (IPsec) over wire encryption

Pour plus d'informations sur la configuration à IPsec l'aide de certificats, consultezConfiguration à IPsec l'aide de l'authentification par certificat.