Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Gestion des configurations de sécurité sur la AWS Glue console

Avertissement

AWS Glue les configurations de sécurité ne sont actuellement pas prises en charge dans les tâches Ray.

Une configuration de sécurité dans AWS Glue contient les propriétés nécessaires lorsque vous écrivez des données chiffrées. Vous créez des configurations de sécurité sur la console AWS Glue pour fournir les propriétés de chiffrement qui sont utilisés par les crawlers, les tâches et des points de terminaison de développement.

Pour consulter la liste de toutes les configurations de sécurité que vous avez créées, ouvrez la AWS Glue console https://console.aws.amazon.com/glue/

La liste Configurations de sécurité affiche les propriétés suivantes pour chaque configuration :

- Nom

Nom unique fourni lors de la création de la configuration. Le nom peut contenir des lettres (A à Z), des chiffres (0 à 9), des tirets (-) ou des traits de soulignement (_) et jusqu'à 255 caractères.

- Activer le chiffrement Amazon S3

Si cette option est activée, le mode de chiffrement Amazon Simple Storage Service (Amazon S3) tel que

SSE-KMSouSSE-S3est activé pour le magasin de métadonnées du catalogue de données.- Activer le chiffrement CloudWatch des journaux Amazon

S'il est activé, le mode de chiffrement Amazon S3, tel qu'

SSE-KMSil est activé lors de l'écriture de journaux sur Amazon CloudWatch.- Paramètres avancés : activer le chiffrement des signets de tâches

Si cette option est activée, le mode de chiffrement Amazon S3 tel que

CSE-KMSest activé lorsque les tâches sont marquées d'un signet.

Vous pouvez ajouter ou supprimer des configurations dans la section Configurations de sécurité sur la console. Pour afficher plus de détails sur une configuration, choisissez son nom dans la liste. Les détails incluent les informations que vous avez définies lors de la création de la configuration.

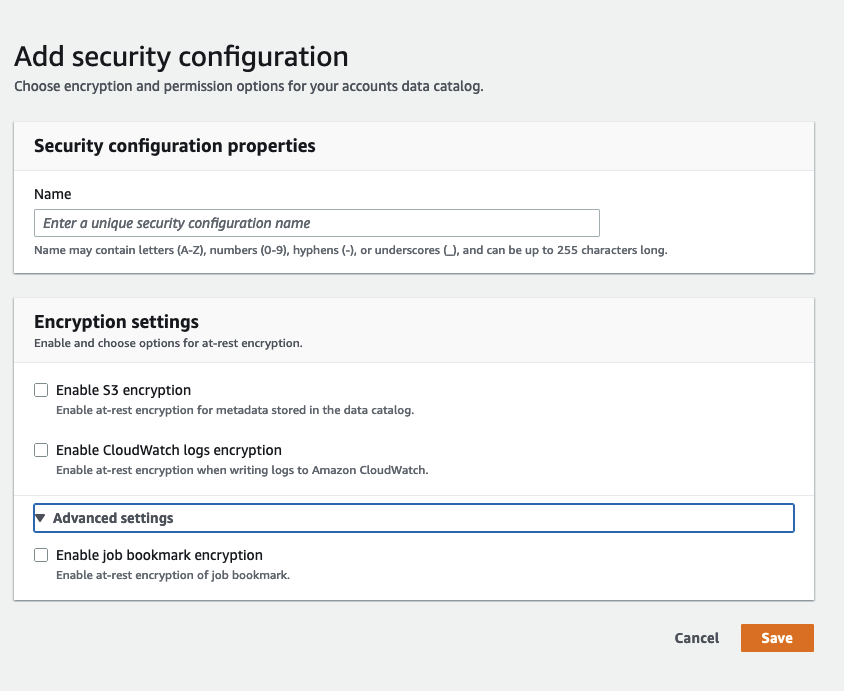

Ajout d'une configuration de sécurité

Pour ajouter une configuration de sécurité à l'aide de la console AWS Glue, dans la page Security Configurations (Configurations de sécurité), choisissez Add security configuration (Ajouter une configuration de sécurité).

Propriétés de configuration de sécurité

Saisissez un nom de configuration de sécurité unique. Le nom peut contenir des lettres (A à Z), des chiffres (0 à 9), des tirets (-) ou des traits de soulignement (_) et jusqu'à 255 caractères.

Paramètres de chiffrement

Vous pouvez activer le chiffrement au repos pour les métadonnées stockées dans le catalogue de données d'Amazon S3 et les journaux d'Amazon CloudWatch. Pour configurer le chiffrement des données et des métadonnées à l'aide des clés AWS Key Management Service (AWS KMS) sur la AWS Glue console, ajoutez une politique à l'utilisateur de la console. Cette politique doit spécifier les ressources autorisées sous forme de noms de ressources Amazon clés (ARNs) utilisés pour chiffrer les magasins de données Amazon S3, comme dans l'exemple suivant.

{ "Version": "2012-10-17", "Statement": { "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt", "kms:Encrypt"], "Resource": "arn:aws:kms:region:account-id:key/key-id"} }

Important

Lorsqu'une configuration de sécurité est attachée à un robot ou à une tâche, le IAM rôle transmis doit disposer d' AWS KMS autorisations. Pour de plus amples informations, veuillez consulter Chiffrement de données écrites par AWS Glue.

Lorsque vous définissez une configuration, vous pouvez fournir les valeurs des propriétés suivantes :

- Activer le chiffrement S3

Lorsque vous écrivez des données Amazon S3, vous utilisez soit le chiffrement côté serveur avec des clés gérées par Amazon S3 (SSE-S3), soit le chiffrement côté serveur avec des clés AWS KMS gérées (-). SSE KMS Ce champ est facultatif. Pour autoriser l'accès à Amazon S3, choisissez une AWS KMS clé ou choisissez Enter a key ARN et saisissez ARN la clé. Entrez le ARN dans le formulaire

arn:aws:kms:. Vous pouvez également fournir le ARN sous forme d'alias clé, tel queregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-nameSi vous activez l'interface utilisateur Spark pour votre tâche, le fichier journal de l'interface utilisateur Spark chargé sur Amazon S3 sera appliqué avec le même chiffrement.

Important

AWS Gluene prend en charge que les clés principales symétriques du client (CMKs). La liste de AWS KMS key (clé KMS) n'affiche que des clés symétriques. Toutefois, si vous sélectionnez Choisir une AWS KMS clé ARN, la console vous permet d'entrer un ARN pour n'importe quel type de clé. Assurez-vous de n'entrer que ARNs pour les clés symétriques.

- Activer le chiffrement CloudWatch des journaux

Le chiffrement côté serveur (SSE-KMS) est utilisé pour chiffrer CloudWatch les journaux. Ce champ est facultatif. Pour l'activer, choisissez une AWS KMS touche ou choisissez Entrer une clé ARN et saisissez ARN la clé. Entrez le ARN dans le formulaire

arn:aws:kms:. Vous pouvez également fournir le ARN sous forme d'alias clé, tel queregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name- Paramètres avancés : chiffrement des signets de tâches

Le chiffrement côté client (CSE-KMS) est utilisé pour chiffrer les signets des tâches. Ce champ est facultatif. Les données de signet sont chiffrées avant d'être envoyées à Amazon S3 en vue de leur stockage. Pour l'activer, choisissez une AWS KMS touche ou choisissez Entrer une clé ARN et saisissez ARN la clé. Entrez le ARN dans le formulaire

arn:aws:kms:. Vous pouvez également fournir le ARN sous forme d'alias clé, tel queregion:account-id:key/key-idarn:aws:kms:.region:account-id:alias/alias-name

Pour en savoir plus, consulter les rubriques suivantes dans le Guide de l'utilisateur d'Amazon Simple Storage Service :

-

Pour plus d'informations

SSE-S3, consultez la section Protection des données à l'aide du chiffrement côté serveur avec des clés de chiffrement gérées par Amazon S3 (-S3). SSE -

Pour plus d'informations sur

SSE-KMS, consultez la section Protection des données à l'aide du chiffrement côté serveur avec. AWS KMS keys -

Pour plus d'informations sur

CSE-KMS, consultez la section Utilisation d'une KMS clé stockée dans AWS KMS.