Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exécution automatique d'opérations sur EC2 les instances en réponse à des événements dans AWS Health

Vous pouvez automatiser les actions qui répondent aux événements planifiés pour vos EC2 instances Amazon. Lorsque AWS Health vous envoyez un événement à votre AWS compte, votre EventBridge règle peut alors invoquer des cibles, telles que des documents AWS Systems Manager d'automatisation, pour automatiser les actions en votre nom.

Par exemple, lorsqu'un événement de retrait d'EC2instance Amazon est planifié pour une EC2 instance soutenue par Amazon Elastic Block Store (AmazonEBS), le type d'AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULEDévénement AWS Health sera envoyé à votre AWS Health tableau de bord. Lorsque votre règle détecte ce type d'événement, vous pouvez automatiser l'arrêt et le démarrage de l'instance. Ainsi, vous n'avez pas à effectuer ces actions manuellement.

Note

Pour automatiser les actions de vos EC2 instances Amazon, celles-ci doivent être gérées par Systems Manager.

Pour plus d'informations, consultez Automating Amazon EC2 with EventBridge dans le guide de l'EC2utilisateur Amazon.

Prérequis

Vous devez créer une politique AWS Identity and Access Management (IAM), créer un IAM rôle et mettre à jour la politique de confiance du rôle avant de pouvoir créer une règle.

Suivez cette procédure pour créer une politique gérée par le client pour votre rôle. Cette politique autorise le rôle à effectuer des actions en votre nom. Cette procédure utilise l'éditeur JSON de règles de la IAM console.

Pour créer une stratégie IAM

Connectez-vous à la IAM console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation, choisissez Politiques.

-

Sélectionnez Create policy (Créer une politique).

-

Choisissez l'JSONonglet.

-

Copiez ce qui suit, JSON puis remplacez la valeur par défaut JSON dans l'éditeur.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ec2:StartInstances", "ec2:StopInstances", "ec2:DescribeInstanceStatus" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "ssm:*" ], "Resource": [ "*" ] }, { "Effect": "Allow", "Action": [ "sns:Publish" ], "Resource": [ "arn:aws:sns:*:*:Automation*" ] }, { "Effect": "Allow", "Action": [ "iam:PassRole" ], "Resource": "arn:aws:iam::123456789012:role/AutomationEVRole" } ] }-

Dans le

Resourceparamètre, pour Amazon Resource Name (ARN), entrez votre identifiant de AWS compte. -

Vous pouvez également remplacer le nom du rôle ou utiliser le nom par défaut. Cet exemple utilise

AutomationEVRole.

-

-

Choisissez Suivant : Balises.

-

(Facultatif) Vous pouvez utiliser des balises comme paires clé-valeur pour ajouter des métadonnées à la politique.

-

Choisissez Suivant : vérification.

-

Sur la page Révision de la politique, entrez un nom, tel que

AutomationEVRolePolicyet une description facultative. -

Consultez la page Résumé pour voir les autorisations autorisées par la politique. Si vous êtes satisfait de votre politique, choisissez Créer une politique.

Cette politique définit les actions que le rôle peut prendre. Pour plus d'informations, consultez la section Création de IAM politiques (console) dans le guide de IAM l'utilisateur.

Après avoir créé la stratégie, vous devez créer un IAM rôle, puis associer la stratégie à ce rôle.

Pour créer un rôle pour un AWS service

Connectez-vous à la IAM console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Rôles, puis Créer un rôle.

-

Pour Select type of trusted entity (Sélectionner le type d’entité de confiance), choisissez Service AWS .

-

Choisissez EC2le service que vous souhaitez autoriser à assumer ce rôle.

-

Sélectionnez Next: Permissions (Étape suivante : autorisations).

-

Entrez le nom de la politique que vous avez créé, tel que

AutomationEVRolePolicy, puis cochez la case à côté de la politique. -

Choisissez Suivant : Balises.

-

(Facultatif) Vous pouvez utiliser des balises comme paires clé-valeur pour ajouter des métadonnées au rôle.

-

Choisissez Suivant : vérification.

-

Pour Nom du rôle, entrez

AutomationEVRole. Ce nom doit être le même que celui qui apparaît dans ARN la IAM politique que vous avez créée. -

(Facultatif) Dans le champ Role description (Description du rôle), saisissez la description du nouveau rôle.

-

Passez en revue les informations du rôle, puis choisissez Créer un rôle.

Pour plus d'informations, consultez la section Création d'un rôle pour un AWS service dans le Guide de IAM l'utilisateur.

Enfin, vous pouvez mettre à jour la politique de confiance pour le rôle que vous avez créé. Vous devez suivre cette procédure afin de pouvoir choisir ce rôle dans la EventBridge console.

Pour mettre à jour la politique de confiance pour le rôle

Connectez-vous à la IAM console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation, choisissez Roles (Rôles).

-

Dans la liste des rôles de votre AWS compte, choisissez le nom du rôle que vous avez créé, tel que

AutomationEVRole. -

Sélectionnez l'onglet Relations d'approbation, puis Modifier la relation d'approbation.

-

Pour le document de stratégie, copiez ce qui suitJSON, supprimez la politique par défaut et collez la politique copiée JSON à sa place.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "ssm.amazonaws.com", "events.amazonaws.com" ] }, "Action": "sts:AssumeRole" } ] } -

Choisissez Mettre à jour la politique d'approbation.

Pour plus d'informations, consultez la section Modification d'une politique d'approbation des rôles (console) dans le Guide de IAM l'utilisateur.

Créez une règle pour EventBridge

Suivez cette procédure pour créer une règle dans la EventBridge console afin d'automatiser l'arrêt et le démarrage des EC2 instances dont la mise hors service est prévue.

Pour créer une règle EventBridge pour les actions automatisées de Systems Manager

Ouvrez la EventBridge console Amazon à l'adresse https://console.aws.amazon.com/events/

. -

Sous Events (Événements) dans le panneau de navigation, choisissez Rules (Règles).

-

Sur la page Créer une règle, entrez le nom et la description de votre règle.

-

Sous Define pattern (Définir un modèle), choisissez Event pattern (Modèle d'événement), puis Pre-defined pattern by service (Modèle prédéfini par service).

-

Pour Service Provider (Fournisseur de service), sélectionnez AWS.

-

Dans Nom du service, choisissez Health.

-

Dans Type d'événement, sélectionnez Specific Health events.

-

Choisissez Service (s) spécifique (s), puis choisissez EC2.

-

Choisissez une ou plusieurs catégories de type d'événement spécifiques, puis choisissez scheduledChange.

-

Choisissez un ou plusieurs codes de types d'événements spécifiques, puis choisissez le code du type d'événement.

Par exemple, pour les instances EC2 EBS basées sur Amazon, choisissez

AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULEDAWS_EC2_INSTANCE_RETIREMENT_SCHEDULED -

Choisissez N'importe quel type de ressource.

Votre modèle d'événement ressemblera à celui de l'exemple suivant.

{ "source": [ "aws.health" ], "detail-type": [ "AWS Health Event" ], "detail": { "service": [ "EC2" ], "eventTypeCategory": [ "scheduledChange" ], "eventTypeCode": [ "AWS_EC2_PERSISTENT_INSTANCE_RETIREMENT_SCHEDULED" ] } } -

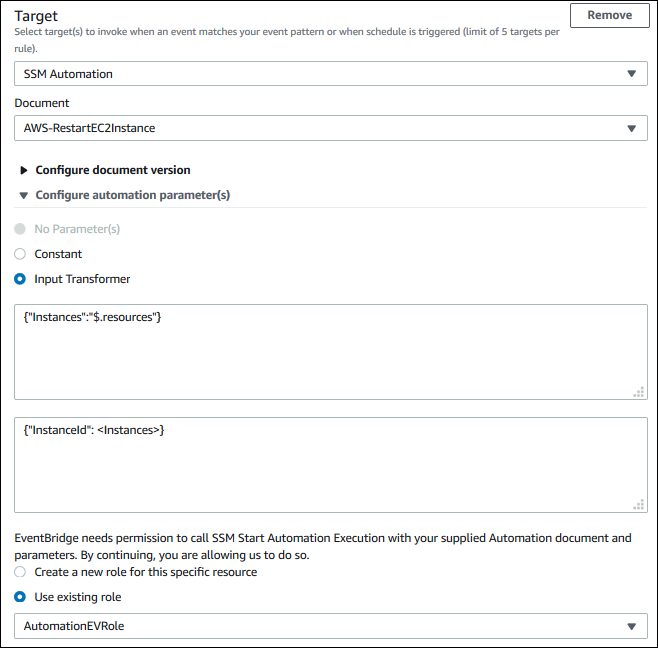

Ajoutez le document cible de Systems Manager Automation. Sous Sélectionner les cibles, pour Target, choisissez SSMAutomation.

-

Pour Document, sélectionnez

AWS-RestartEC2Instance. -

Développez les paramètres de configuration de l'automatisation, puis choisissez Input Transformer.

-

Dans le champ Chemin d'entrée, entrez

{"Instances":"$.resources"} -

Pour le deuxième champ, entrez

{"InstanceId": <Instances>} -

Choisissez Utiliser le rôle existant, puis choisissez le IAM rôle que vous avez créé, tel que

AutomationEVRole.Votre cible doit ressembler à l'exemple suivant.

Note

Si vous n'avez pas de IAM rôle existant disposant des autorisations requises EC2 et de la relation de confiance de Systems Manager, votre rôle n'apparaîtra pas dans la liste. Pour de plus amples informations, veuillez consulter Prérequis.

-

Sélectionnez Créer.

Si un événement correspondant à votre règle se produit sur votre compte, il EventBridge sera envoyé à la cible que vous avez spécifiée.