Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Comment fonctionne le mode d'accès hybride

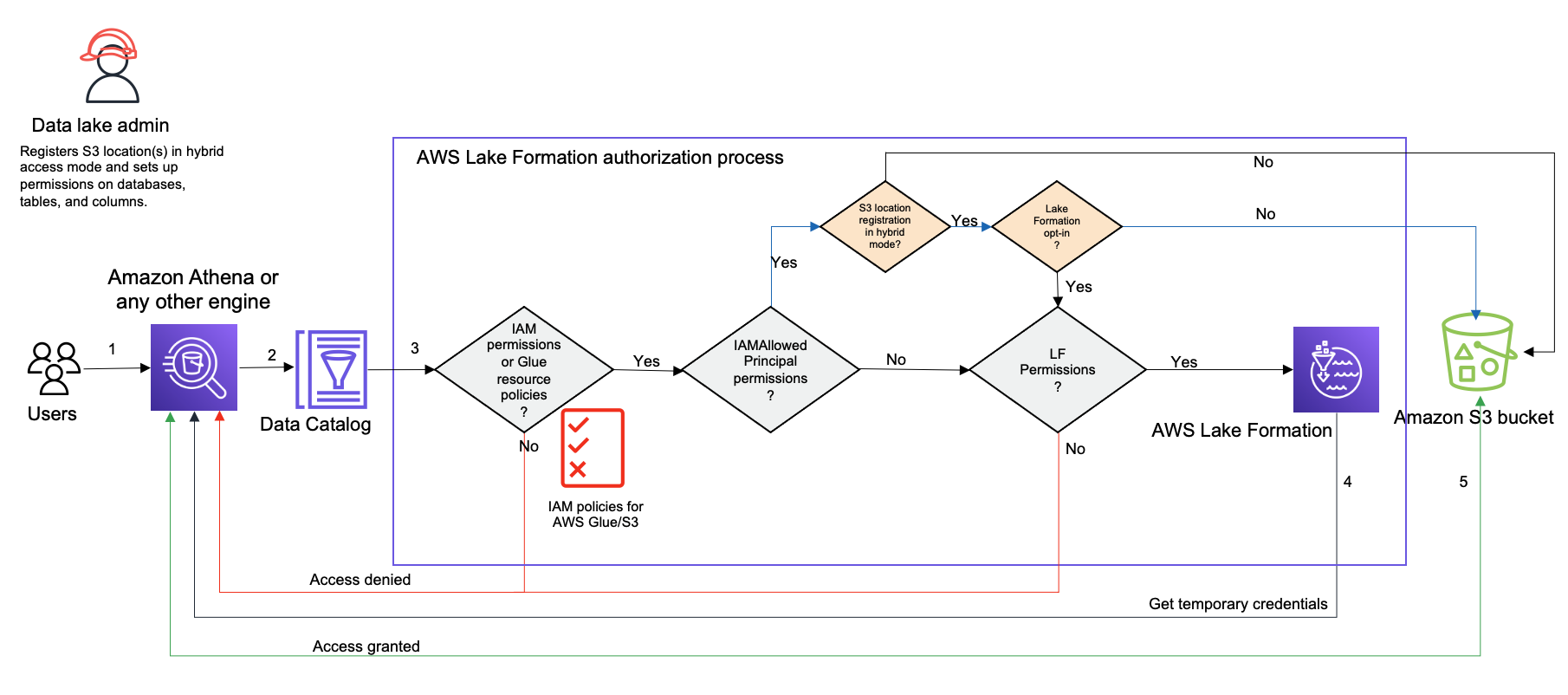

Le schéma suivant montre comment fonctionne l'autorisation de Lake Formation en mode d'accès hybride lorsque vous interrogez les ressources du catalogue de données.

Avant d'accéder aux données de votre lac de données, un administrateur de lac de données ou un utilisateur disposant d'autorisations administratives définit des politiques utilisateur individuelles pour les tables du catalogue de données afin d'autoriser ou de refuser l'accès aux tables de votre catalogue de données. Ensuite, un directeur autorisé à effectuer une RegisterResource opération enregistre l'emplacement de la table sur Amazon S3 auprès de Lake Formation en mode d'accès hybride. L'administrateur accorde des autorisations Lake Formation à des utilisateurs spécifiques sur les bases de données et les tables du catalogue de données et les autorise à utiliser les autorisations Lake Formation pour ces bases de données et tables en mode d'accès hybride.

Soumet une requête : un directeur soumet une requête ou un script ETL à l'aide d'un service intégré tel qu'Amazon Athena, AWS Glue Amazon EMR ou Amazon Redshift Spectrum.

Demande des données : le moteur d'analyse intégré identifie la table demandée et envoie la demande de métadonnées au catalogue de données (

GetTable,GetDatabase).-

Vérifie les autorisations - Le catalogue de données vérifie les autorisations d'accès du principal demandeur auprès de Lake Formation.

-

Si aucune autorisation de

IAMAllowedPrincipalsgroupe n'est attachée à la table, les autorisations de Lake Formation sont appliquées. -

Si le principal a choisi d'utiliser les autorisations de Lake Formation en mode d'accès hybride et que des autorisations de

IAMAllowedPrincipalsgroupe sont associées à la table, les autorisations de Lake Formation sont appliquées. Le moteur de requête applique les filtres qu'il a reçus de Lake Formation et renvoie les données à l'utilisateur. -

Si l'emplacement de la table n'est pas enregistré auprès de Lake Formation et que le directeur n'a pas choisi d'utiliser les autorisations de Lake Formation en mode d'accès hybride, le catalogue de données vérifie si des autorisations de

IAMAllowedPrincipalsgroupe sont associées à la table. Si cette autorisation existe sur la table, tous les principaux du compte obtiennentSuperou obtiennentAlldes autorisations sur la table.

-

-

Obtenir des informations d'identification — Le catalogue de données vérifie et indique au moteur si l'emplacement de la table est enregistré auprès de Lake Formation ou non. Si les données sous-jacentes sont enregistrées auprès de Lake Formation, le moteur d'analyse demande à Lake Formation des informations d'identification temporaires pour accéder aux données du compartiment Amazon S3.

-

Obtenir des données — Si le principal est autorisé à accéder aux données de la table, Lake Formation fournit un accès temporaire au moteur d'analyse intégré. À l'aide de l'accès temporaire, le moteur d'analyse extrait les données d'Amazon S3 et effectue le filtrage nécessaire, tel que le filtrage par colonne, ligne ou cellule. Lorsque le moteur a terminé d'exécuter la tâche, il renvoie les résultats à l'utilisateur. Ce processus est appelé distributeur d'informations d'identification. Pour plus d'informations, voirIntégration de services tiers avec Lake Formation.

-

Si l'emplacement des données de la table n'est pas enregistré auprès de Lake Formation, le deuxième appel du moteur d'analyse est directement envoyé à Amazon S3. La politique de compartiment Amazon S3 et la politique utilisateur IAM concernées sont évaluées pour l'accès aux données. Chaque fois que vous utilisez des politiques IAM, veillez à respecter les bonnes pratiques IAM. Pour plus d'informations, consultez la section Bonnes pratiques en matière de sécurité dans IAM dans le guide de l'utilisateur d'IAM.