Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Filtrer votre inventaire de compartiments S3 dans Macie

Pour identifier les compartiments présentant des caractéristiques spécifiques et vous concentrer sur ceux-ci, vous pouvez filtrer votre inventaire de compartiments S3 sur la console Amazon Macie et dans les requêtes que vous soumettez par programmation à l'aide d'Amazon Macie. API Lorsque vous créez un filtre, vous utilisez des attributs de compartiment spécifiques pour définir des critères permettant d'inclure ou d'exclure des compartiments d'une vue ou des résultats de requête. Un attribut de compartiment est un champ qui stocke des métadonnées spécifiques pour un compartiment.

Dans Macie, un filtre comprend une ou plusieurs conditions. Chaque condition, également appelée critère, comprend trois parties :

-

Un champ basé sur un attribut, tel que le nom du compartiment, la clé de balise ou Defined in job.

-

Un opérateur, tel que égal ou non égal.

-

Une ou plusieurs valeurs. Le type et le nombre de valeurs dépendent du champ et de l'opérateur que vous choisissez.

La façon dont vous définissez et appliquez les conditions de filtrage varie selon que vous utilisez la console Amazon Macie ou Amazon Macie. API

Filtrer votre inventaire sur la console Amazon Macie

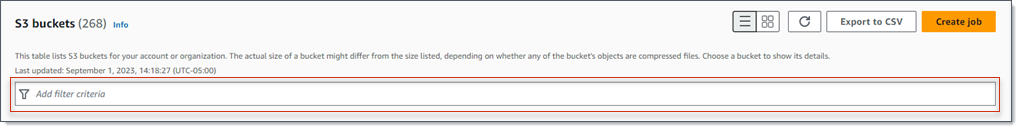

Si vous utilisez la console Amazon Macie pour filtrer l'inventaire de vos compartiments S3, Macie propose des options pour vous aider à choisir les champs, les opérateurs et les valeurs correspondant à des conditions individuelles. Vous pouvez accéder à ces options en utilisant le champ de filtre sur la page des compartiments S3, comme illustré dans l'image suivante.

Lorsque vous placez votre curseur dans la zone de filtre, Macie affiche une liste de champs que vous pouvez utiliser dans des conditions de filtrage. Les champs sont organisés par catégorie logique. Par exemple, la catégorie Champs communs inclut les champs qui stockent des informations générales sur un compartiment S3. Les catégories d'accès public incluent des champs qui stockent des données relatives aux différents types de paramètres d'accès public qui peuvent s'appliquer à un bucket. Les champs sont triés par ordre alphabétique au sein de chaque catégorie.

Pour ajouter une condition, commencez par choisir un champ dans la liste. Pour trouver un champ, parcourez la liste complète ou entrez une partie du nom du champ pour affiner la liste des champs.

Selon le champ que vous choisissez, Macie affiche différentes options. Les options reflètent le type et la nature du champ que vous choisissez. Par exemple, si vous choisissez le champ Accès partagé, Macie affiche une liste de valeurs parmi lesquelles choisir. Si vous choisissez le champ Nom du compartiment, Macie affiche une zone de texte dans laquelle vous pouvez saisir le nom d'un compartiment S3. Quel que soit le champ que vous choisissez, Macie vous guide à travers les étapes pour ajouter une condition incluant les paramètres requis pour le champ.

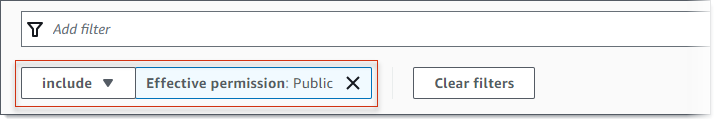

Après avoir ajouté une condition, Macie applique les critères de la condition et affiche la condition dans un jeton de filtre situé sous la boîte de filtre, comme illustré dans l'image suivante.

Dans cet exemple, la condition est configurée pour inclure tous les compartiments accessibles au public et pour exclure tous les autres compartiments. Elle renvoie des compartiments dont la valeur du champ Autorisation effective est égale à Public.

Au fur et à mesure que vous ajoutez des conditions, Macie applique leurs critères et les affiche sous la zone de filtre. Si vous ajoutez plusieurs conditions, Macie utilise la AND logique pour joindre les conditions et évaluer les critères de filtrage. Cela signifie qu'un compartiment S3 correspond aux critères du filtre uniquement s'il répond à toutes les conditions du filtre. Vous pouvez vous référer à tout moment à la zone située sous la boîte de filtre pour déterminer les critères que vous avez appliqués.

Pour filtrer votre inventaire à l'aide de la console

Ouvrez la console Amazon Macie à l'adresse. https://console.aws.amazon.com/macie/

-

Dans le volet de navigation, choisissez S3 buckets (Compartiments S3). La page des compartiments S3 affiche l'inventaire de vos compartiments.

Si la découverte automatique des données sensibles est activée, la vue par défaut n'affiche pas les données des buckets actuellement exclus de la découverte automatique. Si vous êtes l'administrateur Macie d'une organisation, elle n'affiche pas non plus les données des comptes pour lesquels la découverte automatique est actuellement désactivée. Pour afficher ces données, choisissez X dans le jeton de filtre Is monitoring by automated discovery situé sous le filtre.

-

En haut de la page, choisissez éventuellement refresh (

) pour récupérer les dernières métadonnées du bucket depuis Amazon S3.

) pour récupérer les dernières métadonnées du bucket depuis Amazon S3. -

Placez votre curseur dans la zone de filtre, puis choisissez le champ à utiliser pour la condition.

-

Choisissez ou entrez le type de valeur approprié pour le champ, en tenant compte des conseils suivants.

- Dates, heures et plages horaires

-

Pour les dates et les heures, utilisez les champs From et To pour définir une plage horaire inclusive :

-

Pour définir une plage horaire fixe, utilisez les champs From et To pour spécifier la première date et l'heure ainsi que les dernières date et heure de la plage, respectivement.

-

Pour définir une plage de temps relative qui commence à une certaine date et heure et se termine à l'heure actuelle, entrez la date et l'heure de début dans les zones De et supprimez tout texte dans les zones À.

-

Pour définir une plage de temps relative se terminant à une certaine date et heure, entrez la date et l'heure de fin dans les zones À et supprimez le texte dans les zones De.

Notez que les valeurs temporelles utilisent une notation de 24 heures. Si vous utilisez le sélecteur de dates pour choisir des dates, vous pouvez affiner les valeurs en saisissant du texte directement dans les zones De et À.

-

- Numéros et plages numériques

-

Pour les valeurs numériques, utilisez les champs From et To pour saisir des nombres entiers qui définissent une plage numérique inclusive :

-

Pour définir une plage numérique fixe, utilisez les zones From et To pour spécifier les nombres les plus bas et les plus élevés de la plage, respectivement.

-

Pour définir une plage numérique fixe limitée à une valeur spécifique, entrez la valeur dans les champs De et À. Par exemple, pour inclure uniquement les compartiments S3 qui stockent exactement 15 objets, entrez

15dans les champs From et To. -

Pour définir une plage numérique relative qui commence à un certain nombre, entrez le nombre dans la zone De et n'entrez aucun texte dans la zone À.

-

Pour définir une plage numérique relative qui se termine à un certain nombre, entrez le numéro dans la zone À et ne saisissez aucun texte dans la zone De.

-

- Valeurs de texte (chaîne)

-

Pour ce type de valeur, entrez une valeur complète et valide pour le champ. Les valeurs distinguent les majuscules et minuscules.

Notez que vous ne pouvez pas utiliser de valeur partielle ou de caractères génériques dans ce type de valeur. La seule exception est le champ du nom du compartiment. Pour ce champ, vous pouvez spécifier un préfixe au lieu d'un nom de compartiment complet. Par exemple, pour rechercher tous les compartiments S3 dont le nom commence par My-S3, entrez la valeur

my-S3de filtre dans le champ Nom du compartiment. Si vous entrez une autre valeur, telle queMy-s3oumy*, Macie ne retournera pas les seaux.

-

Lorsque vous avez fini d'ajouter une valeur au champ, choisissez Appliquer. Macie applique les critères du filtre et affiche la condition dans un jeton de filtre situé sous la boîte de filtre.

-

Répétez les étapes 4 à 6 pour chaque condition supplémentaire que vous souhaitez ajouter.

-

Pour supprimer une condition, choisissez le X dans le jeton de filtre correspondant à la condition.

-

Pour modifier une condition, supprimez-la en choisissant le X dans le jeton de filtre correspondant à la condition. Répétez ensuite les étapes 4 à 6 pour ajouter une condition avec les paramètres appropriés.

Filtrer votre inventaire par programmation avec Amazon Macie API

Pour filtrer l'inventaire de votre compartiment S3 par programmation, spécifiez des critères de filtrage dans les requêtes que vous soumettez à l'aide DescribeBucketsd'Amazon Macie. API Cette opération renvoie un tableau d'objets. Chaque objet contient des données statistiques et d'autres informations sur un compartiment correspondant aux critères du filtre.

Pour spécifier des critères de filtre dans une requête, incluez une carte des conditions de filtre dans votre demande. Pour chaque condition, spécifiez un champ, un opérateur et une ou plusieurs valeurs pour le champ. Le type et le nombre de valeurs dépendent du champ et de l'opérateur que vous choisissez. Pour plus d'informations sur les champs, les opérateurs et les types de valeurs que vous pouvez utiliser dans une condition, consultez les sources de données Amazon S3 dans le manuel Amazon Macie API Reference.

Les exemples suivants vous montrent comment spécifier des critères de filtre dans les requêtes que vous soumettez à l'aide du AWS Command Line Interface (AWS CLI). Vous pouvez également le faire en utilisant une version actuelle d'un AWS

SDK autre outil de ligne de AWS commande ou en envoyant des HTTPS demandes directement à Macie. Pour plus d'informations sur les AWS outilsSDKs, voir Outils sur lesquels s'appuyer AWS

Exemples

- Rechercher des compartiments par nom de compartiment

- Trouvez des compartiments accessibles au public

- Trouvez des compartiments qui stockent des objets non chiffrés

- Trouvez des compartiments qui ne sont pas surveillés par une tâche

- Trouvez des compartiments qui répliquent les données vers des comptes externes

- Trouvez des compartiments en fonction de plusieurs critères

Les exemples utilisent la commande describe-buckets. Si un exemple s'exécute correctement, Macie renvoie un buckets tableau. Le tableau contient un objet pour chaque compartiment figurant dans le compartiment actuel Région AWS et correspondant aux critères du filtre. Pour un exemple de ce résultat, développez la section suivante.

Dans cet exemple, le buckets tableau fournit des détails sur deux compartiments qui correspondent aux critères de filtre spécifiés dans une requête.

{

"buckets": [

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "FALSE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket1",

"bucketCreatedAt": "2020-05-18T19:54:00+00:00",

"bucketName": "amzn-s3-demo-bucket1",

"classifiableObjectCount": 13,

"classifiableSizeInBytes": 1592088,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "TRUE",

"lastJobId": "08c81dc4a2f3377fae45c9ddaexample",

"lastJobRunTime": "2024-05-26T14:55:30.270000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 13,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 2,

"s3Managed": 7,

"unencrypted": 4,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 78,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "NONE"

},

"sharedAccess": "NOT_SHARED",

"sizeInBytes": 4549746,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"unclassifiableObjectSizeInBytes": {

"fileType": 0,

"storageClass": 0,

"total": 0

},

"versioning": true

},

{

"accountId": "123456789012",

"allowsUnencryptedObjectUploads": "TRUE",

"automatedDiscoveryMonitoringStatus": "MONITORED",

"bucketArn": "arn:aws:s3:::amzn-s3-demo-bucket2",

"bucketCreatedAt": "2020-11-25T18:24:38+00:00",

"bucketName": "amzn-s3-demo-bucket2",

"classifiableObjectCount": 8,

"classifiableSizeInBytes": 133810,

"jobDetails": {

"isDefinedInJob": "TRUE",

"isMonitoredByJob": "FALSE",

"lastJobId": "188d4f6044d621771ef7d65f2example",

"lastJobRunTime": "2024-04-09T19:37:11.511000+00:00"

},

"lastAutomatedDiscoveryTime": "2024-06-07T19:11:25.364000+00:00",

"lastUpdated": "2024-06-12T07:33:06.337000+00:00",

"objectCount": 8,

"objectCountByEncryptionType": {

"customerManaged": 0,

"kmsManaged": 0,

"s3Managed": 8,

"unencrypted": 0,

"unknown": 0

},

"publicAccess": {

"effectivePermission": "NOT_PUBLIC",

"permissionConfiguration": {

"accountLevelPermissions": {

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

}

},

"bucketLevelPermissions": {

"accessControlList": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

},

"blockPublicAccess": {

"blockPublicAcls": true,

"blockPublicPolicy": true,

"ignorePublicAcls": true,

"restrictPublicBuckets": true

},

"bucketPolicy": {

"allowsPublicReadAccess": false,

"allowsPublicWriteAccess": false

}

}

}

},

"region": "us-east-1",

"replicationDetails": {

"replicated": false,

"replicatedExternally": false,

"replicationAccounts": []

},

"sensitivityScore": 95,

"serverSideEncryption": {

"kmsMasterKeyId": null,

"type": "AES256"

},

"sharedAccess": "EXTERNAL",

"sizeInBytes": 175978,

"sizeInBytesCompressed": 0,

"tags": [

{

"key": "Division",

"value": "HR"

},

{

"key": "Team",

"value": "Recruiting"

}

],

"unclassifiableObjectCount": {

"fileType": 3,

"storageClass": 0,

"total": 3

},

"unclassifiableObjectSizeInBytes": {

"fileType": 2999826,

"storageClass": 0,

"total": 2999826

},

"versioning": true

}

]

}Si aucun compartiment ne correspond aux critères du filtre, Macie renvoie un tableau vide. buckets

{

"buckets": []

}Exemple 1 : Rechercher des compartiments par nom de compartiment

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées de tous les compartiments dont le nom commence par My-S3 et se trouve dans le répertoire current. Région AWS

Pour Linux, macOS ou Unix :

$aws macie2 describe-buckets --criteria '{"bucketName":{"prefix":"my-S3"}}'

Pour Microsoft Windows :

C:\>aws macie2 describe-buckets --criteria={\"bucketName\":{\"prefix\":\"my-S3\"}}

Où :

-

bucketNamespécifie le JSON nom du champ Nom du compartiment. -

prefixspécifie l'opérateur de préfixe. -

my-S3est la valeur du champ Nom du compartiment.

Exemple 2 : trouver des compartiments accessibles au public

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées des buckets qui se trouvent dans la version actuelle Région AWS et qui, sur la base d'une combinaison de paramètres d'autorisation, sont accessibles au public.

Pour Linux, macOS ou Unix :

$aws macie2 describe-buckets --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]}}'

Pour Microsoft Windows :

C:\>aws macie2 describe-buckets --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]}}

Où :

-

publicAccess.effectivePermissionindique le JSON nom du champ d'autorisation effective. -

eqspécifie l'opérateur égal. -

PUBLICest une valeur énumérée pour le champ Autorisation effective.

Exemple 3 : Rechercher des compartiments contenant des objets non chiffrés

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées des buckets qui se trouvent dans les compartiments actuels Région AWS et qui stockent des objets non chiffrés.

Pour Linux, macOS ou Unix :

$aws macie2 describe-buckets --criteria '{"objectCountByEncryptionType.unencrypted":{"gte":1}}'

Pour Microsoft Windows :

C:\>aws macie2 describe-buckets --criteria={\"objectCountByEncryptionType.unencrypted\":{\"gte\":1}}

Où :

-

objectCountByEncryptionType.unencryptedspécifie le JSON nom du champ Non chiffré. -

gtespécifie l'opérateur supérieur ou égal à. -

1est la valeur la plus faible d'une plage numérique relative inclusive pour le champ Pas de chiffrement.

Exemple 4 : Rechercher des compartiments qui ne sont pas surveillés par une tâche

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées des buckets qui se trouvent dans le répertoire actuel Région AWS et qui ne sont associés à aucune tâche périodique de découverte de données sensibles.

Pour Linux, macOS ou Unix :

$aws macie2 describe-buckets --criteria '{"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Pour Microsoft Windows :

C:\>aws macie2 describe-buckets --criteria={\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Où :

-

jobDetails.isMonitoredByJobspécifie le JSON nom du champ Surveillance active par tâche. -

eqspécifie l'opérateur égal. -

FALSEest une valeur énumérée pour le champ Surveillance active par tâche.

Exemple 5 : trouver des compartiments qui répliquent les données vers des comptes externes

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées des buckets qui se trouvent dans le répertoire actuel Région AWS et qui sont configurés pour répliquer des objets vers un compartiment ne Compte AWS faisant pas partie de votre organisation.

Pour Linux, macOS ou Unix :

$aws macie2 describe-buckets --criteria '{"replicationDetails.replicatedExternally":{"eq":["true"]}}'

Pour Microsoft Windows :

C:\>aws macie2 describe-buckets --criteria={\"replicationDetails.replicatedExternally\":{\"eq\":[\"true\"]}}

Où :

-

replicationDetails.replicatedExternallyspécifie le JSON nom du champ externe répliqué. -

eqspécifie l'opérateur égal. -

truespécifie une valeur booléenne pour le champ Répliqué en externe.

Exemple 6 : Rechercher des compartiments en fonction de plusieurs critères

Cet exemple utilise la commande describe-buckets pour interroger les métadonnées des buckets qui se trouvent dans le répertoire actuel Région AWS et répondent aux critères suivants : ils sont accessibles au public en fonction d'une combinaison de paramètres d'autorisation ; ils stockent des objets non chiffrés ; et ils ne sont associés à aucune tâche périodique de découverte de données sensibles.

Pour Linux, macOS ou Unix, utilisez la barre oblique inverse (\) pour améliorer la lisibilité :

$aws macie2 describe-buckets \ --criteria '{"publicAccess.effectivePermission":{"eq":["PUBLIC"]},"objectCountByEncryptionType.unencrypted":{"gte":1},"jobDetails.isMonitoredByJob":{"eq":["FALSE"]}}'

Pour Microsoft Windows, utilisez le caractère de continuation de ligne caret (^) pour améliorer la lisibilité :

C:\>aws macie2 describe-buckets ^ --criteria={\"publicAccess.effectivePermission\":{\"eq\":[\"PUBLIC\"]},\"objectCountByEncryptionType.unencrypted\":{\"gte\":1},\"jobDetails.isMonitoredByJob\":{\"eq\":[\"FALSE\"]}}

Où :

-

publicAccess.effectivePermissionindique le JSON nom du champ d'autorisation effective, et :-

eqspécifie l'opérateur égal. -

PUBLICest une valeur énumérée pour le champ Autorisation effective.

-

-

objectCountByEncryptionType.unencryptedspécifie le JSON nom du champ Non chiffré, et :-

gtespécifie l'opérateur supérieur ou égal à. -

1est la valeur la plus faible d'une plage numérique relative inclusive pour le champ Pas de chiffrement.

-

-

jobDetails.isMonitoredByJobspécifie le JSON nom du champ Surveillance active par tâche, et :-

eqspécifie l'opérateur égal. -

FALSEest une valeur énumérée pour le champ Surveillance active par tâche.

-