Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Préparez le cluster MSK source Amazon

Si vous avez déjà créé un cluster MSK source pour le MSK réplicateur, assurez-vous qu'il répond aux exigences décrites dans cette section. Dans le cas contraire, suivez ces étapes pour créer un MSK cluster source provisionné ou sans serveur.

Le processus de création d'un cluster source MSK Replicator entre régions et régions identiques est similaire. Les différences sont mises en évidence dans les procédures suivantes.

Créez un cluster MSK provisionné ou sans serveur avec le contrôle IAM d'accès activé dans la région source. Votre cluster source doit avoir au moins trois agents.

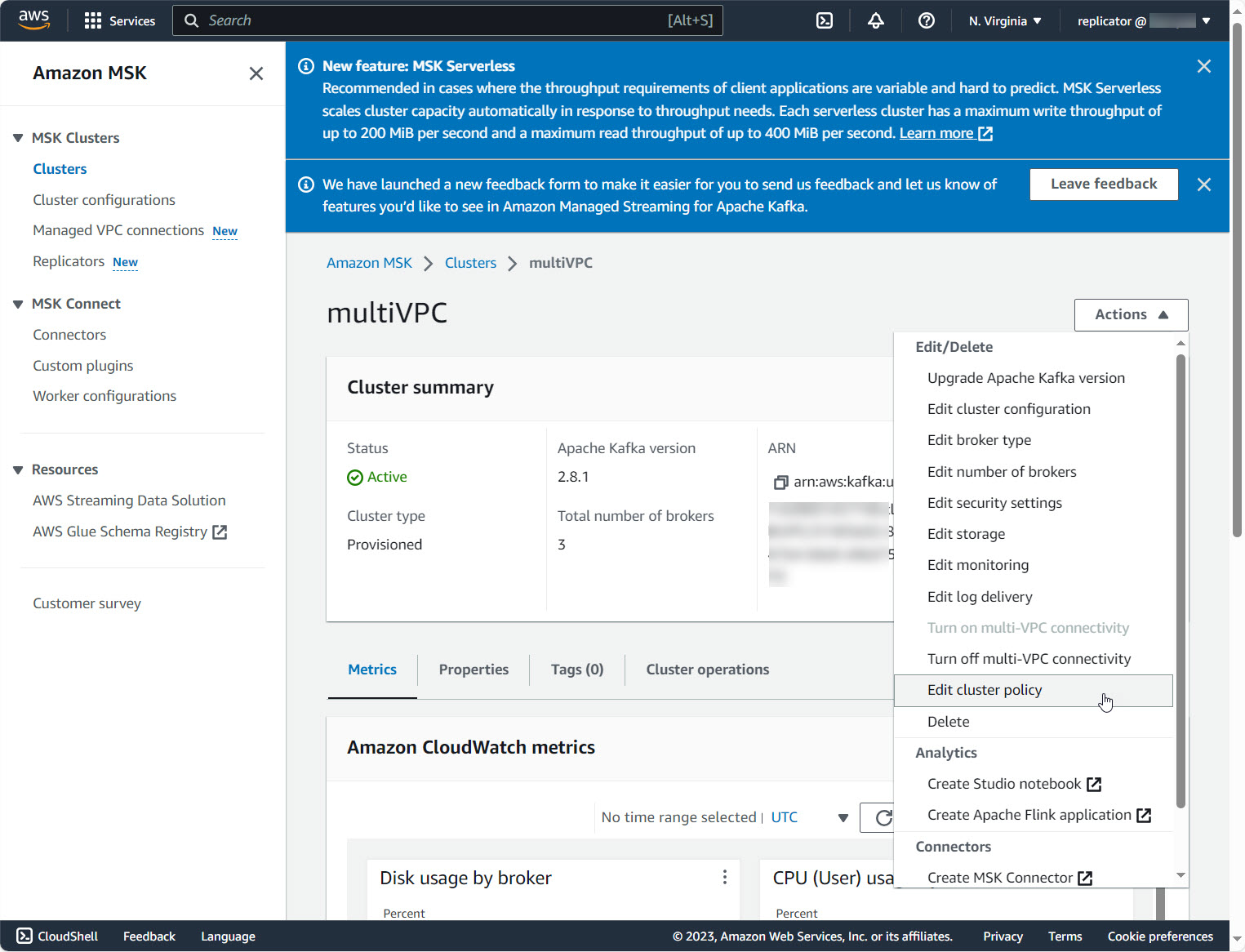

Pour un MSK réplicateur interrégional, si la source est un cluster provisionné, configurez-le avec la connectivité VPC multi-privée activée pour les schémas de contrôle IAM d'accès. Notez que le type d'authentification non authentifié n'est pas pris en charge lorsque le mode multiple VPC est activé. Il n'est pas nécessaire d'activer la connectivité VPC multi-privée pour les autres schémas d'authentification (m) TLS ou les schémas d'SASL/SCRAM). You can simultaneously use mTLS or SASL/SCRAMauthentification pour les autres clients qui se connectent à votre MSK cluster. Vous pouvez configurer la connectivité VPC multi-privée dans les détails du cluster de consoles, dans les paramètres réseau ou avec le

UpdateConnectivityAPI. Voir Le propriétaire du cluster active le multijoueur VPC. Si votre cluster source est un cluster MSK sans serveur, vous n'avez pas besoin d'activer la connectivité VPC multi-privée.Pour un MSK réplicateur de même région, le cluster MSK source ne nécessite pas de connectivité VPC multi-privée et les autres clients peuvent toujours accéder au cluster en utilisant le type d'authentification non authentifié.

-

Pour les MSK réplicateurs interrégionaux, vous devez associer une politique d'autorisation basée sur les ressources au cluster source. Cela permet MSK de se connecter à ce cluster pour répliquer les données. Vous pouvez le faire à l'aide des procédures CLI ou de AWS la console ci-dessous. Voir également les politiques MSKbasées sur les ressources d'Amazon. Il n'est pas nécessaire d'effectuer cette étape pour les réplicateurs de même région. MSK