Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Tutoriel : Configuration de l'accès au réseau privé à l'aide d'un AWS Client VPN

Ce didacticiel explique les étapes à suivre pour créer un tunnel VPN entre votre ordinateur et le serveur Web Apache Airflow pour votre environnement Amazon Managed Workflows for Apache Airflow. Pour vous connecter à Internet via un tunnel VPN, vous devez d'abord créer un AWS Client VPN point de terminaison. Une fois configuré, un point de terminaison VPN Client agit comme un serveur VPN permettant une connexion sécurisée entre votre ordinateur et les ressources de votre VPC. Vous vous connecterez ensuite au Client VPN depuis votre ordinateur à l'aide de AWS Client VPN for Desktop

Sections

Deuxième étape : créer les certificats du serveur et du client

Troisième étape : enregistrer le AWS CloudFormation modèle localement

Étape 4 : Création de la AWS CloudFormation pile VPN pour le Client

Sixième étape : ajouter une règle d'entrée d'autorisation à votre Client VPN

Étape 7 : Téléchargez le fichier de configuration du point de terminaison du Client VPN

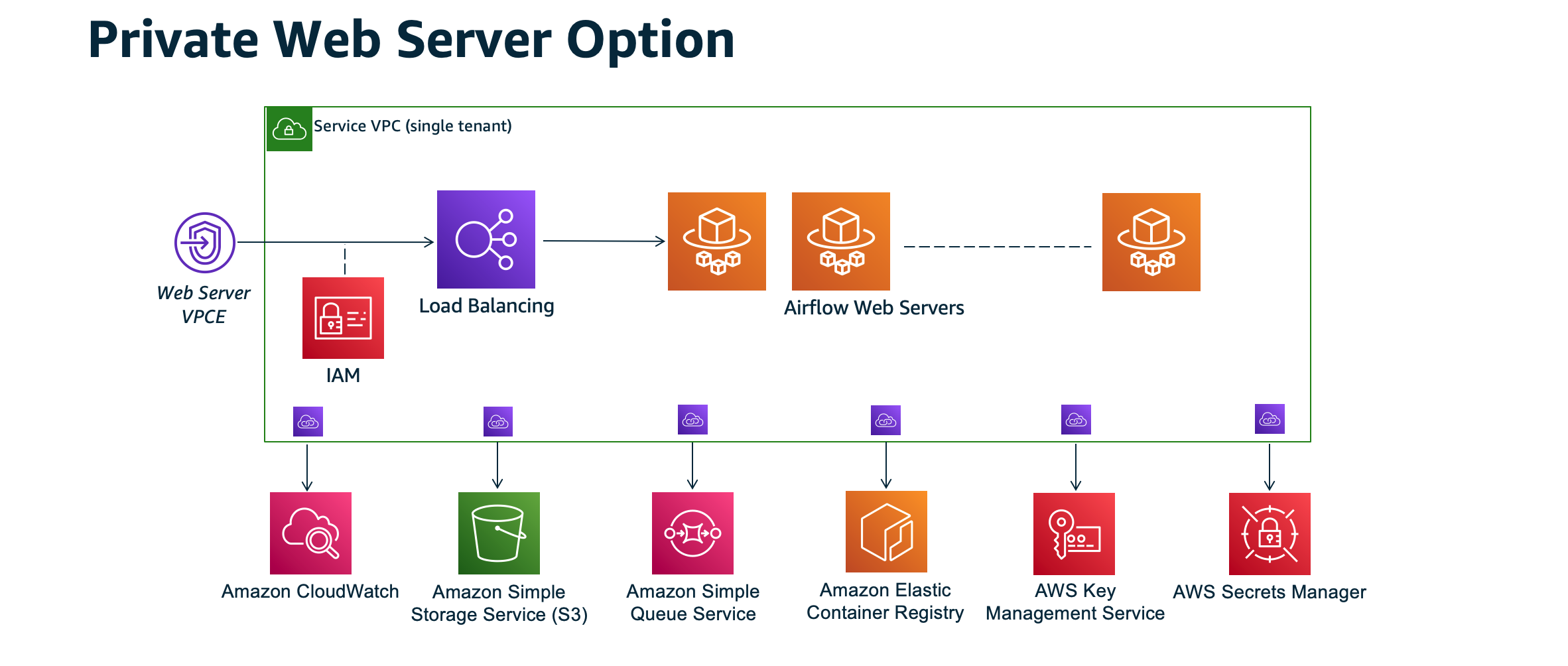

Réseau privé

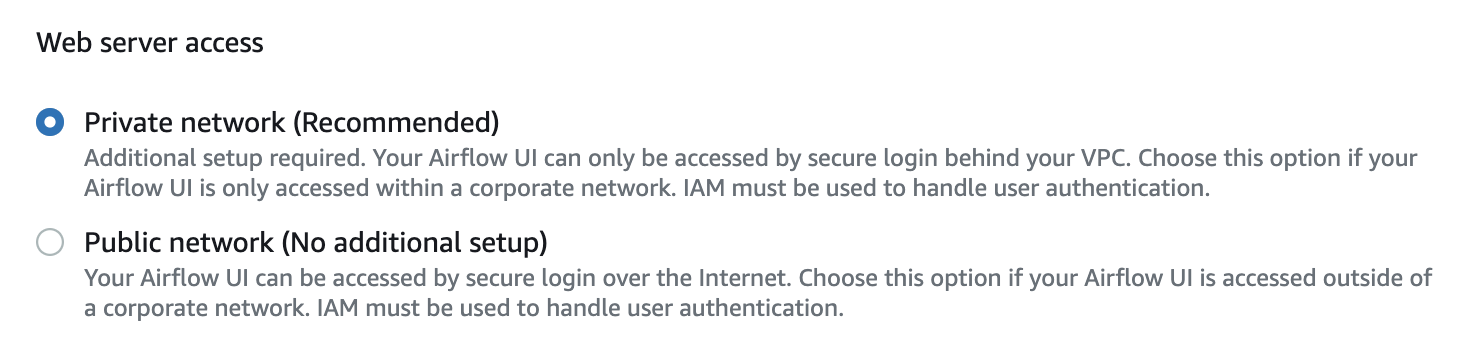

Ce didacticiel part du principe que vous avez choisi le mode d'accès au réseau privé pour votre serveur Web Apache Airflow.

Le mode d'accès au réseau privé limite l'accès à l'interface utilisateur d'Apache Airflow aux utilisateurs de votre Amazon VPC qui ont obtenu l'accès à la politique IAM de votre environnement.

Lorsque vous créez un environnement avec accès à un serveur Web privé, vous devez empaqueter toutes vos dépendances dans une archive Python Wheel (.whl), puis y faire référence .whl dans votrerequirements.txt. Pour obtenir des instructions sur l'empaquetage et l'installation de vos dépendances à l'aide de wheel, consultez la section Gestion des dépendances à l'aide de Python Wheel.

L'image suivante montre où trouver l'option Réseau privé sur la console Amazon MWAA.

Cas d’utilisation

Vous pouvez utiliser ce didacticiel avant ou après avoir créé un environnement Amazon MWAA. Vous devez utiliser le même Amazon VPC, le même groupe de sécurité VPC et les mêmes sous-réseaux privés que votre environnement. Si vous utilisez ce didacticiel après avoir créé un environnement Amazon MWAA, une fois les étapes terminées, vous pouvez revenir à la console Amazon MWAA et changer le mode d'accès de votre serveur Web Apache Airflow en mode réseau privé.

Avant de commencer

-

Vérifiez les autorisations des utilisateurs. Assurez-vous que votre compte dans AWS Identity and Access Management (IAM) dispose des autorisations suffisantes pour créer et gérer les ressources VPC.

-

Utilisez votre Amazon MWAA VPC. Ce didacticiel part du principe que vous associez le Client VPN à un VPC existant. Le VPC Amazon doit se trouver dans la même AWS région qu'un environnement Amazon MWAA et disposer de deux sous-réseaux privés. Si vous n'avez pas créé de VPC Amazon, utilisez le AWS CloudFormation modèle dans. Troisième option : créer un réseau Amazon VPC sans accès à Internet

Objectifs

Dans le cadre de ce didacticiel, vous effectuerez les tâches suivantes :

-

Créez un AWS Client VPN point de terminaison à l'aide d'un AWS CloudFormation modèle pour un Amazon VPC existant.

-

Générez des certificats et des clés de serveur et de client, puis téléchargez le certificat de serveur et la clé AWS Certificate Manager dans la même AWS région qu'un environnement Amazon MWAA.

-

Téléchargez et modifiez un fichier de configuration du point de terminaison Client VPN pour votre Client VPN, puis utilisez-le pour créer un profil VPN afin de vous connecter à l'aide du Client VPN pour ordinateur de bureau.

(Facultatif) Première étape : identifiez votre VPC, vos règles CIDR et votre ou vos dispositifs de sécurité VPC

La section suivante explique comment IDs rechercher votre Amazon VPC, votre groupe de sécurité VPC et comment identifier les règles CIDR dont vous aurez besoin pour créer votre Client VPN lors des étapes suivantes.

Identifiez vos règles CIDR

La section suivante montre comment identifier les règles CIDR dont vous aurez besoin pour créer votre Client VPN.

Pour identifier le CIDR de votre Client VPN

-

Ouvrez la VPCs page Your Amazon

sur la console Amazon VPC. -

Utilisez le sélecteur de région dans la barre de navigation pour choisir la même AWS région qu'un environnement Amazon MWAA.

-

Choisissez votre Amazon VPC.

-

En supposant que CIDRs les sous-réseaux privés sont les suivants :

-

Sous-réseau privé 1 : 10.192.10.0

/24 -

Sous-réseau privé 2 : 10.192.11.0

/24

Si le CIDR de votre Amazon VPC est

/1610.192.0.0, le CIDR IPv4 client que vous devez spécifier pour votre VPN client sera 10.192.0.0./22 -

-

Enregistrez cette valeur CIDR et la valeur de votre ID VPC pour les étapes suivantes.

Identifiez votre VPC et votre ou vos groupes de sécurité

La section suivante explique comment trouver l'ID de votre Amazon VPC et le ou les groupes de sécurité dont vous aurez besoin pour créer votre Client VPN.

Note

Vous utilisez peut-être plusieurs groupes de sécurité. Vous devrez spécifier tous les groupes de sécurité de votre VPC dans les étapes suivantes.

Pour identifier le ou les groupes de sécurité

-

Ouvrez la page Security Groups

sur la console Amazon VPC. -

Utilisez le sélecteur de région dans la barre de navigation pour choisir la AWS région.

-

Recherchez l'Amazon VPC dans l'ID du VPC et identifiez les groupes de sécurité associés au VPC.

-

Enregistrez l'ID de vos groupes de sécurité et de votre VPC pour les étapes suivantes.

Deuxième étape : créer les certificats du serveur et du client

Un point de terminaison VPN Client prend en charge uniquement les tailles de clés RSA 1024-bits et 2048-bits. La section suivante explique comment utiliser OpenVPN easy-rsa pour générer les certificats et clés du serveur et du client, puis télécharger les certificats sur ACM à l'aide de (). AWS Command Line Interface AWS CLI

Pour créer les certificats clients

-

Suivez ces étapes rapides pour créer et télécharger les certificats sur ACM via le AWS CLI lien Authentification et autorisation du client : authentification mutuelle.

-

Au cours de ces étapes, vous devez spécifier la même AWS région qu'un environnement Amazon MWAA dans la AWS CLI commande lors du téléchargement de vos certificats de serveur et de client. Voici quelques exemples de la manière de spécifier la région dans ces commandes :

-

Exemple région pour le certificat de serveur

aws acm import-certificate --certificate fileb://server.crt --private-key fileb://server.key --certificate-chain fileb://ca.crt--region us-west-2 -

Exemple région pour le certificat client

aws acm import-certificate --certificate fileb://client1.domain.tld.crt --private-key fileb://client1.domain.tld.key --certificate-chain fileb://ca.crt--region us-west-2 -

Après ces étapes, enregistrez la valeur renvoyée dans la AWS CLI réponse pour le certificat de serveur et le certificat client ARNs. Vous allez les spécifier ARNs dans votre AWS CloudFormation modèle pour créer le Client VPN.

-

-

Au cours de ces étapes, un certificat client et une clé privée sont enregistrés sur votre ordinateur. Voici un exemple de l'endroit où trouver ces informations d'identification :

-

Exemple sur macOS

Sur macOS, le contenu est enregistré dans

/Users/. Si vous listez tout (youruser/custom_folderls -a) le contenu de ce répertoire, vous devriez voir quelque chose de similaire à ce qui suit :. .. ca.crt client1.domain.tld.crt client1.domain.tld.key server.crt server.key -

Après ces étapes, enregistrez le contenu ou notez l'emplacement du certificat client et de la clé privée

client1.domain.tld.key.client1.domain.tld.crtVous allez ajouter ces valeurs au fichier de configuration de votre Client VPN.

-

Troisième étape : enregistrer le AWS CloudFormation modèle localement

La section suivante contient le AWS CloudFormation modèle pour créer le Client VPN. Vous devez spécifier les mêmes Amazon VPC, groupes de sécurité VPC et sous-réseaux privés que votre environnement Amazon MWAA.

-

Copiez le contenu du modèle suivant et enregistrez-le localement sous

mwaa_vpn_client.yaml. Vous pouvez également télécharger le modèle.Remplacez les valeurs suivantes :

-

YOUR_CLIENT_ROOT_CERTIFICATE_ARN— L'ARN de votre certificat client1.domain.tld dans.ClientRootCertificateChainArn -

YOUR_SERVER_CERTIFICATE_ARN— L'ARN de votre certificat de serveur dansServerCertificateArn. -

La règle IPv4 CIDR du client dans.

ClientCidrBlockUne règle CIDR de10.192.0.0/22est fournie. -

Votre identifiant Amazon VPC dans.

VpcIdUn VPC devpc-010101010101est fourni. -

Vos identifiants de groupe de sécurité VPC dans.

SecurityGroupIdsUn groupe de sécurité desg-0101010101est fourni.

AWSTemplateFormatVersion: 2010-09-09 Description: This template deploys a VPN Client Endpoint. Resources: ClientVpnEndpoint: Type: 'AWS::EC2::ClientVpnEndpoint' Properties: AuthenticationOptions: - Type: "certificate-authentication" MutualAuthentication: ClientRootCertificateChainArn: "YOUR_CLIENT_ROOT_CERTIFICATE_ARN" ClientCidrBlock: 10.192.0.0/22 ClientConnectOptions: Enabled: false ConnectionLogOptions: Enabled: false Description: "MWAA Client VPN" DnsServers: [] SecurityGroupIds: - sg-0101010101 SelfServicePortal: '' ServerCertificateArn: "YOUR_SERVER_CERTIFICATE_ARN" SplitTunnel: true TagSpecifications: - ResourceType: "client-vpn-endpoint" Tags: - Key: Name Value: MWAA-Client-VPN TransportProtocol: udp VpcId: vpc-010101010101 VpnPort: 443 -

Note

Si vous utilisez plusieurs groupes de sécurité pour votre environnement, vous pouvez spécifier plusieurs groupes de sécurité au format suivant :

SecurityGroupIds: - sg-0112233445566778b - sg-0223344556677889f

Étape 4 : Création de la AWS CloudFormation pile VPN pour le Client

Pour créer le AWS Client VPN

-

Ouvrez la AWS CloudFormation console

. -

Choisissez Le modèle est prêt, puis chargez un fichier modèle.

-

Choisissez Choisir un fichier, puis sélectionnez votre

mwaa_vpn_client.yamlfichier. -

Appuyez sur Suivant, Suivant.

-

Sélectionnez l'accusé de réception, puis choisissez Create stack.

Étape 5 : associer des sous-réseaux à votre Client VPN

Pour associer des sous-réseaux privés au AWS Client VPN

-

Ouvrez la console VPC Amazon

. -

Choisissez la page Points de terminaison du Client VPN.

-

Sélectionnez votre Client VPN, puis cliquez sur l'onglet Associations, Associer.

-

Choisissez ce qui suit dans la liste déroulante :

-

Votre Amazon VPC en VPC.

-

L'un de vos sous-réseaux privés dans Choisissez un sous-réseau à associer.

-

-

Choisissez Associer.

Note

Plusieurs minutes sont nécessaires pour que le VPC et le sous-réseau soient associés au Client VPN.

Sixième étape : ajouter une règle d'entrée d'autorisation à votre Client VPN

Vous devez ajouter une règle d'entrée d'autorisation à l'aide de la règle CIDR de votre VPC à votre Client VPN. Si vous souhaitez autoriser des utilisateurs ou des groupes spécifiques à partir de votre groupe Active Directory ou de votre fournisseur d'identité (IdP) basé sur SAML, consultez les règles d'autorisation du guide Client VPN.

Pour ajouter le CIDR au AWS Client VPN

-

Ouvrez la console VPC Amazon

. -

Choisissez la page Points de terminaison du Client VPN.

-

Sélectionnez votre Client VPN, puis cliquez sur l'onglet Autorisation, Autoriser l'entrée.

-

Spécifiez les paramètres suivants :

-

Règle CIDR de votre Amazon VPC dans le réseau de destination à activer. Par exemple :

10.192.0.0/16 -

Choisissez Autoriser l'accès à tous les utilisateurs dans Accorder l'accès à.

-

Entrez un nom descriptif dans Description.

-

-

Choisissez Ajouter une règle d'autorisation.

Note

Selon les composants réseau de votre Amazon VPC, vous pouvez également avoir besoin de cette règle d'entrée d'autorisation pour votre liste de contrôle d'accès réseau (NACL).

Étape 7 : Téléchargez le fichier de configuration du point de terminaison du Client VPN

Pour télécharger le fichier de configuration :

-

Suivez ces étapes rapides pour télécharger le fichier de configuration du VPN client sur Télécharger le fichier de configuration du point de terminaison du VPN client.

-

Au cours de ces étapes, il vous est demandé d'ajouter une chaîne au nom DNS de votre point de terminaison VPN Client. Voici un exemple :

-

Exemple nom DNS du point de terminaison

Si le nom DNS du point de terminaison de votre Client VPN ressemble à ceci :

remote cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443Vous pouvez ajouter une chaîne pour identifier le point de terminaison de votre Client VPN comme suit :

remotemwaavpn.cvpn-endpoint-0909091212aaee1.prod.clientvpn.us-west-1.amazonaws.com 443

-

-

Au cours de ces étapes, il vous est demandé d'ajouter le contenu du certificat client entre un nouvel ensemble de

<cert></cert>balises et le contenu de la clé privée entre un nouvel ensemble de<key></key>balises. Voici un exemple :-

Ouvrez une invite de commande et remplacez les répertoires par l'emplacement de votre certificat client et de votre clé privée.

-

Exemple macOS client1.domain.tld.crt

Pour afficher le contenu du

client1.domain.tld.crtfichier sur macOS, vous pouvez utilisercat client1.domain.tld.crt.Copiez la valeur depuis le terminal et collez-la

downloaded-client-config.ovpncomme ceci :ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> -

Exemple macOS client1.domain.tld.key

Pour afficher le contenu du

client1.domain.tld.key, vous pouvez utilisercat client1.domain.tld.key.Copiez la valeur depuis le terminal et collez-la

downloaded-client-config.ovpncomme ceci :ZZZ1111dddaBBB -----END CERTIFICATE----- </ca> <cert> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.crt-----END CERTIFICATE----- </cert> <key> -----BEGIN CERTIFICATE-----YOUR client1.domain.tld.key-----END CERTIFICATE----- </key>

-

Huitième étape : Connectez-vous au AWS Client VPN

Le formulaire client AWS Client VPN est fourni gratuitement. Vous pouvez connecter directement votre ordinateur AWS Client VPN pour bénéficier d'une expérience end-to-end VPN.

Pour vous connecter au Client VPN

-

Téléchargez et installez le AWS Client VPN pour ordinateur de bureau

. -

Ouvrez le AWS Client VPN.

-

Choisissez Fichier, Profils gérés dans le menu du client VPN.

-

Choisissez Ajouter un profil, puis sélectionnez le

downloaded-client-config.ovpn. -

Entrez un nom descriptif dans Nom d'affichage.

-

Choisissez Ajouter un profil, puis OK.

-

Choisissez Se connecter.

Une fois connecté au Client VPN, vous devez vous déconnecter des autres VPN VPNs pour consulter les ressources de votre Amazon VPC.

Note

Il se peut que vous deviez quitter le client et recommencer avant de pouvoir vous connecter.

Quelle est la prochaine étape ?

-

Découvrez comment créer un environnement Amazon MWAA dansCommencez avec Amazon Managed Workflows pour Apache Airflow. Vous devez créer un environnement dans la même AWS région que le VPN client et utiliser le même VPC, les mêmes sous-réseaux privés et le même groupe de sécurité que le VPN client.