Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connexion d'une EC2 instance Amazon au cluster Amazon Neptune dans le même VPC

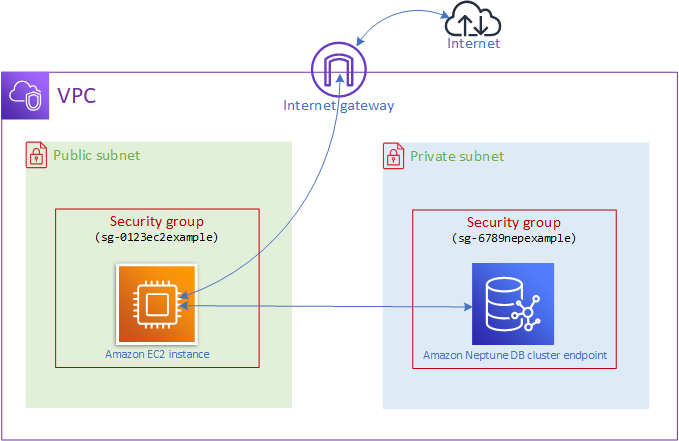

L'un des moyens les plus courants de se connecter à une base de données Neptune consiste à utiliser une EC2 instance Amazon VPC identique à votre cluster de base de données Neptune. Par exemple, l'EC2instance peut exécuter un serveur Web connecté à Internet. Dans ce cas, seule l'EC2instance a accès au cluster de base de données Neptune, et Internet n'a accès qu'à l'EC2instance :

Pour activer cette configuration, vous devez configurer les groupes de VPC sécurité et les groupes de sous-réseaux appropriés. Le serveur web étant hébergé dans un sous-réseau public, il peut communiquer avec Internet, et l'instance de cluster Neptune est hébergée dans un sous-réseau privé afin d'assurer sa sécurité. Consultez Configurer l'Amazon sur VPC lequel se trouve votre cluster de base de données Amazon Neptune.

Pour que l'EC2instance Amazon puisse se connecter à votre point de terminaison Neptune sur, par exemple, le port8182, vous devez configurer un groupe de sécurité à cet effet. Si votre EC2 instance Amazon utilise un groupe de sécurité nommé, par exempleec2-sg1, vous devez créer un autre groupe de EC2 sécurité Amazon (disonsdb-sg1) doté de règles de port entrant 8182 et ayant ec2-sg1 comme source. Ensuite, ajoutez db-sg1 au cluster Neptune pour autoriser la connexion.

Après avoir créé l'EC2instance Amazon, vous pouvez vous y connecter à l'aide de votre cluster de base de données Neptune SSH et vous y connecter. Pour plus d'informations sur la connexion à une EC2 instance à l'aide deSSH, consultez Connect to your Linux instance dans le guide de EC2 l'utilisateur Amazon.

Si vous utilisez une ligne de commande Linux ou macOS pour vous connecter à l'EC2instance, vous pouvez coller la SSH commande depuis l'SSHAccessélément situé dans la section Sorties de la AWS CloudFormation pile. Le PEM fichier doit se trouver dans le répertoire actuel et les autorisations du PEM fichier doivent être définies sur 400 (chmod 400 ).keypair.pem

Pour créer un VPC avec des sous-réseaux privés et publics

Connectez-vous à la VPC console Amazon AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de AWS Management Console, choisissez la région VPC dans laquelle vous souhaitez créer votre compte.

Dans le VPCtableau de bord, choisissez Launch VPC Wizard.

-

Complétez la zone VPCParamètres de la VPC page Créer :

Sous Ressources pour créer, choisir VPC, sous-réseaux, etc.

Laissez la balise de nom par défaut telle quelle ou entrez le nom de votre choix, ou décochez la case Génération automatique pour désactiver la génération des balises de nom.

Laissez la valeur du IPv4 CIDR bloc à

10.0.0.0/16.Laissez la valeur du IPv6 CIDR bloc sur Aucun IPv6 CIDR bloc.

Laissez l'option Location : Par défaut.

Laissez le nombre de zones de disponibilité (AZs) à 2.

Laissez les NATpasserelles ($) sur Aucune, sauf si vous avez besoin d'une ou de plusieurs NAT passerelles.

Définissez les VPCpoints de terminaison sur Aucun, sauf si vous utilisez Amazon S3.

Les cases Activer les DNS noms d'hôtes et Activer DNS la résolution doivent être cochées.

Choisissez Create VPC.