Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Didacticiel : configurer un domaine avec un utilisateur principal IAM et l'authentification Amazon Cognito

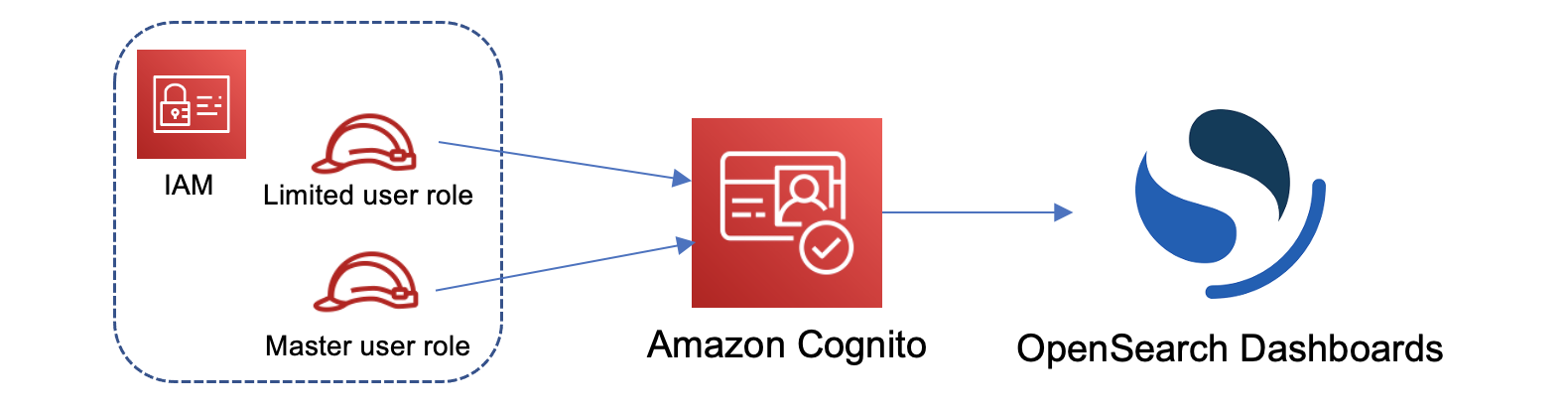

Ce didacticiel couvre un cas d'utilisation courant d'Amazon OpenSearch Service pour le contrôle d'accès détaillé : un utilisateur principal IAM avec authentification Amazon Cognito pour les tableaux de bord. OpenSearch

Dans ce didacticiel, nous allons configurer un rôle IAM principal et un rôle IAM limité, que nous associerons ensuite aux utilisateurs dans Amazon Cognito. L'utilisateur principal peut ensuite se connecter aux OpenSearch tableaux de bord, associer l'utilisateur limité à un rôle et utiliser un contrôle d'accès précis pour limiter les autorisations de l'utilisateur.

Bien que ces étapes utilisent le pool d'utilisateurs Amazon Cognito pour l'authentification, ce même processus de base fonctionne pour tout fournisseur d'authentification Cognito qui vous permet d'attribuer différents rôles IAM à différents utilisateurs.

Dans le cadre de ce didacticiel, vous suivrez les étapes suivantes :

Étape 1 : créer les rôles IAM principal et limité

Accédez à la console AWS Identity and Access Management (IAM) et créez deux rôles distincts :

-

MasterUserRole: l'utilisateur principal, qui dispose des autorisations complètes sur le cluster et gère les rôles et les mappages de rôles. -

LimitedUserRole: un rôle plus restreint, auquel vous accorderez un accès limité en tant qu'utilisateur principal.

Pour obtenir des instructions sur la création des rôles, veuillez consulter la rubrique Création d'un rôle à l'aide de politiques d'approbation personnalisées.

Les deux rôles doivent disposer de la politique d'approbation suivante, qui permet à votre groupe d'identités Cognito d'endosser les rôles :

{ "Version": "2012-10-17", "Statement": [{ "Effect": "Allow", "Principal": { "Federated": "cognito-identity.amazonaws.com" }, "Action": "sts:AssumeRoleWithWebIdentity", "Condition": { "StringEquals": { "cognito-identity.amazonaws.com:aud": "{identity-pool-id}" }, "ForAnyValue:StringLike": { "cognito-identity.amazonaws.com:amr": "authenticated" } } }] }

Note

Remplacez identity-pool-id par l'identifiant unique de votre groupe d'identités Amazon Cognito. Par exemple, us-east-1:0c6cdba7-3c3c-443b-a958-fb9feb207aa6.

Étape 2 : créer un domaine avec authentification Cognito

Accédez à la console Amazon OpenSearch Service à l'adresse https://console.aws.amazon.com/aos/home/

-

OpenSearch 1.0 ou version ultérieure, ou Elasticsearch 7.8 ou version ultérieure

-

Accès public

-

Contrôle précis des accès activé avec

MasterUserRolecomme utilisateur principal (créé à l'étape précédente) -

Authentification Amazon Cognito activée pour OpenSearch les tableaux de bord. Pour obtenir des instructions sur l'activation de l'authentification Cognito et choisir un groupe d'utilisateurs et d'identités, consultez Configurer un domaine pour utiliser l'authentification Amazon Cognito.

-

La stratégie d'accès au domaine suivante :

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::{account-id}:root" }, "Action": [ "es:ESHttp*" ], "Resource": "arn:aws:es:{region}:{account-id}:domain/{domain-name}/*" } ] } -

HTTPS requis pour tout le trafic vers le domaine

-

ode-to-node Chiffrement N

-

Chiffrement de données au repos

Étape 3 : Configuration des utilisateurs de Cognito

Lors de la création de votre domaine, configurez les utilisateurs principaux et limités dans Amazon Cognito en suivant la procédure Créer un groupe d'utilisateurs dans le manuel Amazon Cognito Developer Guide. Enfin, configurez votre pool d'identités en suivant les étapes décrites dans Créer un pool d'identités dans Amazon Cognito. Le groupe d'utilisateurs et le groupe d'identités doivent se trouver dans la même Région AWS.

Étape 4 : Cartographier les rôles dans les OpenSearch tableaux de bord

Maintenant que vos utilisateurs sont configurés, vous pouvez vous connecter à OpenSearch Dashboards en tant qu'utilisateur principal et associer les utilisateurs aux rôles.

-

Retournez à la console OpenSearch de service et accédez à l'URL OpenSearch des tableaux de bord du domaine que vous avez créé. Le format de l'URL est le suivant :

domain-endpoint/_dashboards/ -

Connectez-vous à l'aide des informations d'identification

master-user. -

Choisissez Add sample data (Ajouter des exemples de données), puis ajoutez les exemples de données de vol.

-

Dans le panneau de navigation de gauche, choisissez Security (Sécurité), Roles (Rôles), Create role (Créer un rôle).

-

Nommez le rôle

new-role. -

Pour Index, spécifiez

opensearch_dashboards_sample_data_fli*(kibana_sample_data_fli*sur les domaines Elasticsearch). -

Pour Index permissions (Autorisations d'index), choisissez read (lire).

-

Pour Requête de sécurité au niveau du document, indiquez la requête suivante :

{ "match": { "FlightDelay": true } } -

Pour la sécurité au niveau des champs, choisissez Exclude (Exclure) et indiquez

FlightNum. -

Pour Anonymisation, indiquez

Dest. -

Choisissez Create (Créer).

-

Choisissez Mapped users (Utilisateurs mappés), Manage mapping (Gérer le mappage). Ajoutez l'Amazon Resource Name (ARN) pour

LimitedUserRoleen tant qu'identité externe et choisissez Map (Mapper). -

Revenez à la liste des rôles et choisissez opensearch_dashboards_user. Choisissez Mapped users (Utilisateurs mappés), Manage mapping (Gérer le mappage). Ajoutez l'ARN pour

LimitedUserRoleen tant que rôle backend, puis choisissez Map (Mapper).

Étape 5 : tester les autorisations

Lorsque vos rôles sont correctement mappés, vous pouvez vous connecter en tant qu'utilisateur limité et tester les autorisations.

-

Dans une nouvelle fenêtre de navigateur privée, accédez à l'URL OpenSearch des tableaux de bord du domaine, connectez-vous à l'aide des

limited-userinformations d'identification et choisissez Explorer par moi-même. -

Accédez aux Outils de développement, puis exécutez la recherche par défaut :

GET _search { "query": { "match_all": {} } }Notez l'erreur d'autorisation.

limited-usern'a pas les autorisations nécessaires pour exécuter des recherches à l'échelle du cluster. -

Exécutez une autre recherche :

GET opensearch_dashboards_sample_data_flights/_search { "query": { "match_all": {} } }Notez que tous les documents correspondants ont un champ

FlightDelayayant pour valeurtrue, un champ anonymiséDestet aucun champFlightNum. -

Dans la fenêtre de votre navigateur d'origine, connecté en tant que

master-user, choisissez Dev Tools (Outils de développement), puis effectuez les mêmes recherches. Notez la différence entre les autorisations, le nombre d'accès, les documents correspondants et les champs inclus.