Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Terminologie et concepts pour AWS Organizations

Cette rubrique explique certains des concepts clés de AWS Organizations.

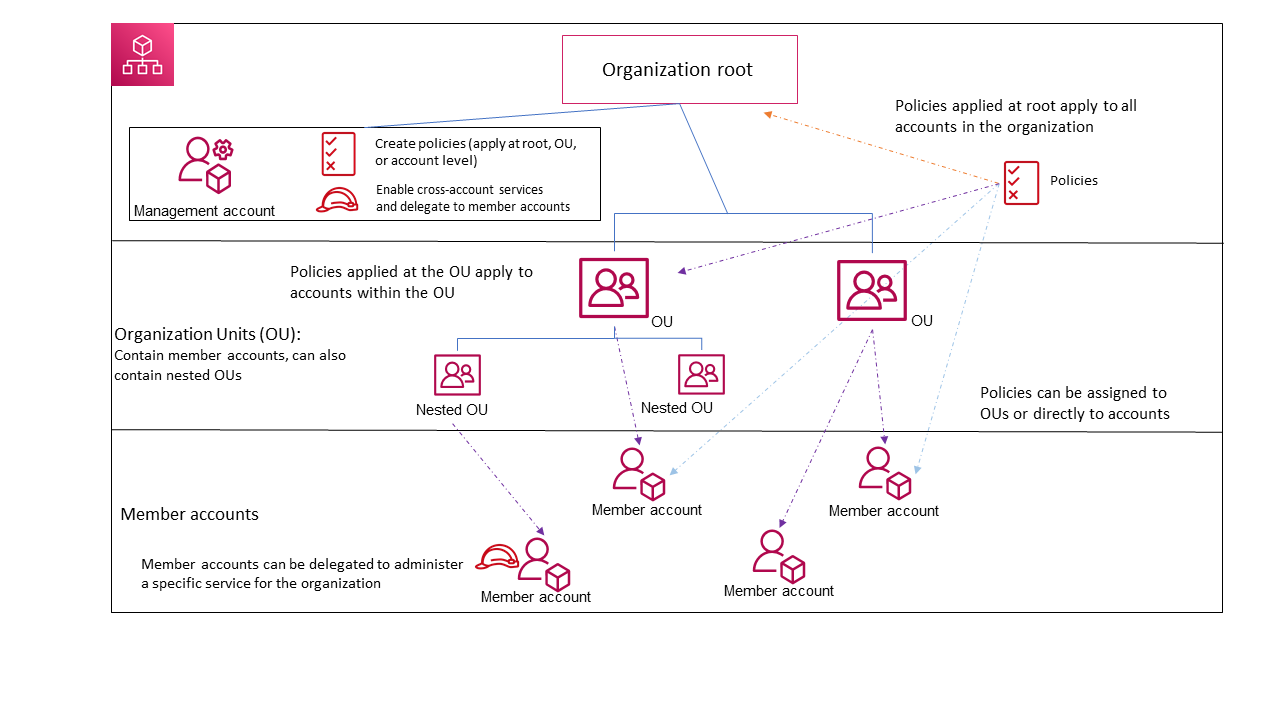

Le schéma suivant montre une organisation composée de cinq comptes organisés en quatre unités organisationnelles (OUs) sous la racine. L'organisation dispose également de plusieurs politiques qui sont associées à certains comptes OUs ou directement à ceux-ci.

Pour une description de chacun de ces éléments, reportez-vous aux définitions de cette rubrique.

Rubriques

Ensembles de fonctions disponibles

- Toutes les fonctionnalités (recommandé)

-

Toutes les fonctionnalités sont l'ensemble de fonctionnalités par défaut disponible pour AWS Organizations. Vous pouvez définir des politiques et des exigences de configuration centralisées pour l'ensemble d'une organisation, créer des autorisations ou des fonctionnalités personnalisées au sein de l'organisation, gérer et organiser vos comptes sous une seule facture et déléguer des responsabilités à d'autres comptes au nom de l'organisation. Vous pouvez également utiliser des intégrations avec d'autres Services AWS pour définir des configurations centralisées, des mécanismes de sécurité, des exigences d'audit et le partage des ressources entre tous les comptes membres de votre organisation. Pour de plus amples informations, veuillez consulter Utilisation AWS Organizations avec d'autres Services AWS.

Le mode Toutes les fonctionnalités fournit toutes les fonctionnalités de facturation consolidée ainsi que les fonctionnalités administratives.

- Facturation consolidée

-

La facturation consolidée est l'ensemble de fonctionnalités qui fournit des fonctionnalités de facturation partagée, mais n'inclut pas les fonctionnalités plus avancées de AWS Organizations. Par exemple, vous ne pouvez pas permettre à d'autres AWS services de s'intégrer à votre organisation pour qu'ils fonctionnent sur tous ses comptes, ou utiliser des politiques pour restreindre les actions des utilisateurs et des rôles des différents comptes.

Vous pouvez activer toutes les fonctionnalités pour une organisation qui, à l'origine, ne prenait en charge que les fonctionnalités de facturation consolidée. Pour activer toutes les fonctions, tous les comptes membres invités doivent approuver la modification en acceptant l'invitation envoyée lorsque le compte de gestion commence le processus. Pour de plus amples informations, veuillez consulter Activation de toutes les fonctionnalités pour une organisation avec AWS Organizations.

Structure de l'organisation

- Organisation

-

Une organisation est un ensemble d'organisations Comptes AWSque vous pouvez gérer de manière centralisée et organiser dans une structure hiérarchique arborescente avec une racine en haut et des unités organisationnelles imbriquées sous la racine. Chaque compte peut être directement à la racine ou placé dans l'un des comptes de la hiérarchie. OUs

Chaque organisation est composée de :

Aucun compte membre ou plus

Aucune politique ou plus.

Une organisation possède la fonctionnalité déterminée par l'ensemble des fonctions que vous activez.

- Racine

-

Une racine administrative (root) est contenue dans le compte de gestion et constitue le point de départ de l'organisation de votre compte Comptes AWS. La racine est le conteneur le plus haut dans la hiérarchie de votre organisation. Sous cette racine, vous pouvez créer des unités organisationnelles (OUs) pour regrouper logiquement vos comptes et les OUs organiser selon une hiérarchie qui correspond le mieux à vos besoins.

Si vous appliquez une politique de gestion à la racine, elle s'applique à toutes les unités organisationnelles (OUs) et à tous les comptes, y compris le compte de gestion de l'organisation.

Si vous appliquez une politique d'autorisation (par exemple, une politique de contrôle des services (SCP)) à la racine, elle s'applique à toutes les unités organisationnelles (OUs) et à tous les comptes de membres de l'organisation. Elle ne s'applique pas au compte de gestion de l'organisation.

Note

Vous ne pouvez avoir qu'une seule racine. AWS Organizations crée automatiquement la racine pour vous lorsque vous créez une organisation.

- Unité d'organisation (UO)

-

Une unité organisationnelle (UO) est un groupe Comptes AWSau sein d'une organisation. Une UO peut également en contenir d'autres OUs qui vous permettent de créer une hiérarchie. Par exemple, vous pouvez regrouper tous les comptes appartenant au même département dans une unité d'organisation départementale. De même, vous pouvez regrouper tous les comptes exécutant des services de sécurité dans une unité d'organisation de sécurité.

OUs sont utiles lorsque vous devez appliquer les mêmes contrôles à un sous-ensemble de comptes de votre organisation. L'imbrication OUs permet de réduire la taille des unités de gestion. Par exemple, vous pouvez en créer OUs pour chaque charge de travail, puis en créer deux imbriqués OUs dans chaque unité organisationnelle de charge de travail afin de séparer les charges de production de celles de pré-production. Ils OUs héritent des politiques de l'unité d'organisation parent, en plus de tous les contrôles assignés directement à l'unité d'organisation au niveau de l'équipe. En incluant la racine et en Comptes AWS créant le niveau le plus bas OUs, votre hiérarchie peut comporter cinq niveaux de profondeur.

- Compte AWS

-

An Compte AWSest un conteneur pour vos AWS ressources. Vous créez et gérez vos AWS ressources dans un Compte AWS, et Compte AWS fournit des fonctionnalités administratives pour l'accès et la facturation.

L'utilisation de plusieurs Comptes AWS est une bonne pratique pour faire évoluer votre environnement, car elle fournit une limite de facturation pour les coûts, isole les ressources pour des raisons de sécurité, donne de la flexibilité aux individus et aux équipes, en plus de s'adapter aux nouveaux processus.

Note

Un AWS compte est différent d'un utilisateur. Un utilisateur est une identité que vous créez à l'aide de AWS Identity and Access Management (IAM) et prend la forme d'un utilisateur IAM avec des informations d'identification à long terme ou d'un rôle IAM avec des informations d'identification à court terme. Un seul AWS compte peut contenir, et c'est généralement le cas, de nombreux utilisateurs et rôles.

Il existe deux types de comptes dans une organisation : un compte unique désigné comme compte de gestion et un ou plusieurs comptes membres.

- Compte de gestion

-

Un compte de gestion est le compte Compte AWS que vous utilisez pour créer votre organisation. Depuis le compte de gestion, vous pouvez effectuer les opérations suivantes :

Créez d'autres comptes dans votre organisation

Inviter et gérer les invitations d'autres comptes à rejoindre votre organisation

-

Désigner des comptes d'administrateur délégué

Supprimer des comptes de votre organisation

Associez des politiques à des entités telles que des racines, des unités organisationnelles (OUs) ou des comptes au sein de votre organisation

-

Activez l'intégration avec AWS les services pris en charge pour fournir des fonctionnalités de service sur tous les comptes de l'organisation.

Le compte de gestion est le propriétaire ultime de l'organisation, ayant le contrôle final sur les politiques de sécurité, d'infrastructure et financières. Ce compte joue le rôle d'un compte payeur et est chargé de payer tous les frais accumulés par les comptes de son organisation.

Note

Vous ne pouvez pas modifier le compte de gestion de votre organisation.

- Compte membre

-

Un compte de membre est un compte Compte AWS, autre que le compte de gestion, qui fait partie d'une organisation. Si vous êtes administrateur d'une organisation, vous pouvez créer des comptes membres dans l'organisation et inviter des comptes existants à rejoindre l'organisation. Vous pouvez également appliquer des politiques aux comptes des membres.

Note

Le compte d'un membre ne peut appartenir qu'à une seule organisation à la fois. Vous pouvez désigner les comptes des membres comme des comptes d'administrateurs délégués.

- Administrateur délégué

-

Nous vous recommandons de n'utiliser le compte de gestion et ses utilisateurs et rôles que pour les tâches qui doivent être effectuées par ce compte. Nous vous recommandons de stocker vos ressources AWS dans d'autres comptes membres de l'organisation et de les garder en dehors du compte de gestion. Cela est dû au fait que les fonctionnalités de sécurité telles que les politiques de contrôle des services des Organisations (SCPs) ne limitent aucun utilisateur ou rôle dans le compte de gestion. Le fait de séparer vos ressources de votre compte de gestion peut également vous aider à comprendre les frais figurant sur vos factures. À partir du compte de gestion de l'organisation, vous pouvez désigner un ou plusieurs comptes membres comme compte d'administrateur délégué pour vous aider à mettre en œuvre cette recommandation. Il existe deux types d'administrateurs délégués :

Administrateur délégué pour les organisations : à partir de ces comptes, vous pouvez gérer les politiques de l'organisation et associer des politiques aux entités (racines ou comptes) au sein de l'organisation. OUs Le compte de gestion peut contrôler les autorisations de délégation à des niveaux granulaires. Pour de plus amples informations, veuillez consulter Administrateur délégué pour AWS Organizations.

Administrateur délégué pour un AWS service : à partir de ces comptes, vous pouvez gérer les AWS services qui s'intègrent aux Organizations. Le compte de gestion peut enregistrer différents comptes membres en tant qu'administrateurs délégués pour différents services, selon les besoins. Ces comptes disposent d'autorisations administratives pour un service spécifique, ainsi que d'autorisations pour les actions en lecture seule d'Organizations. Pour plus d’informations, consultez Administrateur délégué pour Services AWS ce travail avec les Organizations.

Invitations et poignées de main

- Invitation

-

Une invitation consiste à demander à un autre compte de rejoindre votre organisation. Une invitation ne peut être émise que par le compte de gestion de l'organisation. L'invitation est étendue à l'ID de compte ou à l'adresse e-mail associé(e) au compte invité. Une fois que le compte invité accepte une invitation, il devient un compte membre de l'organisation. Les invitations peuvent également être envoyées à tous les comptes membres actuels lorsque l'organisation a besoin que tous les membres approuvent la modification consistant à passer de la prise en charge des fonctions de facturation consolidée uniquement à la prise en charge de toutes les fonctions de l'organisation. Les invitations fonctionnent par l'échange de handshakes entre les comptes. Vous risquez de ne pas voir les handshakes lorsque vous utilisez la console AWS Organizations . Mais si vous utilisez l' AWS Organizations API AWS CLI or, vous devez travailler directement avec des poignées de main.

- Handshake

-

Une poignée de main est un processus d'échange d'informations en plusieurs étapes entre deux parties. L'une de ses principales utilisations AWS Organizations est de servir d'implémentation sous-jacente pour les invitations. Les messages de handshake sont transmis entre l'initiateur et le destinataire du handshake, qui y répondent. Les messages sont transmis de sorte que les deux parties aient toujours connaissance du statut actuel. Les handshakes sont également utilisés lorsque l'organisation souhaite passer de la prise en charge des fonctions de facturation consolidée uniquement à la prise en charge de toutes les fonctions proposées par AWS Organizations . Vous devez généralement interagir directement avec les handshakes uniquement si vous utilisez l' AWS Organizations API ou des outils de ligne de commande tels que le. AWS CLI

Politiques de l'organisation

Une politique est un « document » contenant une ou plusieurs instructions qui définissent les contrôles que vous souhaitez appliquer à un groupe de Comptes AWS. AWS Organizations prend en charge les politiques d'autorisation et les politiques de gestion.

Politiques d'autorisation

Les politiques d'autorisation vous aident à gérer de manière centralisée la sécurité Comptes AWS au sein d'une organisation.

- Politique de contrôle des services

-

Une politique de contrôle des services est un type de politique qui permet de contrôler de manière centralisée les autorisations maximales disponibles pour les utilisateurs IAM et les rôles IAM dans une organisation.

Cela signifie que SCPs vous devez spécifier des contrôles centrés sur le principal. SCPs créez un garde-fou en matière d'autorisations ou fixez des limites au maximum d'autorisations accordées aux principaux sur vos comptes de membres. Vous utilisez un SCP lorsque vous souhaitez appliquer de manière centralisée des contrôles d'accès cohérents aux principaux de votre organisation.

Cela peut inclure la spécification des services auxquels vos utilisateurs et rôles IAM peuvent accéder, des ressources auxquelles ils peuvent accéder ou des conditions dans lesquelles ils peuvent faire des demandes (par exemple, depuis des régions ou des réseaux spécifiques). Pour de plus amples informations, veuillez consulter SCPs.

- Politique de contrôle des ressources (RCP)

-

Une politique de contrôle des ressources est un type de politique qui permet de contrôler de manière centralisée les autorisations maximales disponibles pour les ressources d'une organisation.

Cela signifie qu'il faut RCPs spécifier des contrôles centrés sur les ressources. RCPs créez un garde-fou en matière d'autorisations, ou fixez des limites, aux autorisations maximales disponibles pour les ressources de vos comptes membres. Utilisez un RCP lorsque vous souhaitez appliquer de manière centralisée des contrôles d'accès cohérents à l'ensemble des ressources de votre organisation.

Cela peut inclure la restriction de l'accès à vos ressources afin que seules les identités appartenant à votre organisation puissent y accéder, ou la spécification des conditions dans lesquelles des identités externes à votre organisation peuvent accéder à vos ressources. Pour de plus amples informations, veuillez consulter RCPs.

Politiques de gestion

Les politiques de gestion vous aident à configurer et à gérer Services AWS de manière centralisée leurs fonctionnalités au sein d'une organisation.

- Politique déclarative

-

Une politique déclarative est un type de politique qui vous permet de déclarer et d'appliquer de manière centralisée les configurations souhaitées pour une donnée Service AWS à grande échelle au sein d'une organisation. Une fois attachée, la configuration est toujours maintenue lorsque le service ajoute de nouvelles fonctionnalités ou APIs. Pour plus d'informations, consultez la politique déclarative.

- Politique de sauvegarde

-

Une politique de sauvegarde est un type de politique qui vous permet de gérer et d'appliquer de manière centralisée des plans de sauvegarde aux AWS ressources des comptes d'une organisation. Pour plus d'informations, consultez la politique de sauvegarde.

- Politique de balises

-

Une politique de balises est un type de politique qui vous permet de standardiser les balises associées aux AWS ressources des comptes d'une organisation. Pour plus d'informations, consultez la politique en matière de balises.

- Politique relative aux Chatbots

-

Une politique de chatbot est un type de politique qui vous permet de contrôler l'accès aux comptes d'une organisation à partir d'applications de chat telles que Slack et Microsoft Teams. Pour plus d'informations, consultez la politique relative aux Chatbots.

- Politique de désactivation des services IA

-

Une politique de désabonnement aux services d'IA est un type de politique qui vous permet de contrôler la collecte de données pour les services d' AWS IA pour tous les comptes d'une organisation. Pour plus d'informations, consultez la politique de désinscription du service AI.