Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

RCPévaluation

Note

Les informations contenues dans cette section ne s'appliquent pas aux types de politiques de gestion, y compris les politiques de sauvegarde, les politiques de balises, les politiques de chatbot ou les politiques de désinscription des services d'intelligence artificielle. Pour de plus amples informations, veuillez consulter Fonctionnement de l'héritage des politiques de gestion.

Comme vous pouvez associer plusieurs politiques de contrôle des ressources (RCPs) à différents niveaux AWS Organizations, comprendre comment RCPs elles sont évaluées peut vous aider à rédiger des politiques RCPs qui donneront le bon résultat.

Stratégie d'utilisation RCPs

La RCPFullAWSAccess politique est une politique AWS gérée. Il est automatiquement attaché à la racine de l'organisation, à chaque unité d'organisation et à chaque compte de votre organisation lorsque vous activez les politiques de contrôle des ressources (RCPs). Vous ne pouvez pas dissocier cette politique. Cette valeur par défaut RCP autorise l'accès à tous les principes et à toutes les actions à passer par une RCP évaluation, ce qui signifie que toutes vos IAM autorisations existantes continuent de fonctionner comme elles le faisaient jusqu'à ce que vous commenciez à les créer et à les joindreRCPs. Cette politique AWS gérée n'accorde pas d'accès.

Vous pouvez utiliser des Deny instructions pour bloquer l'accès aux ressources de votre organisation. Lorsqu'une autorisation est refusée pour une ressource d'un compte spécifique, toute personne RCP depuis la racine jusqu'à chaque unité d'organisation située sur le chemin direct vers le compte (y compris le compte cible lui-même) peut refuser cette autorisation.

Denyles déclarations constituent un moyen efficace de mettre en œuvre des restrictions qui devraient s'appliquer à une plus grande partie de votre organisation. Par exemple, vous pouvez joindre une politique pour empêcher les identités externes à votre organisation d'accéder au niveau racine de vos ressources. Cette politique sera effective pour tous les comptes de l'organisation. AWS vous recommande vivement de ne pas vous rattacher RCPs à la racine de votre organisation sans avoir testé de manière approfondie l'impact de la politique sur les ressources de vos comptes. Pour de plus amples informations, veuillez consulter Tester les effets de RCPs.

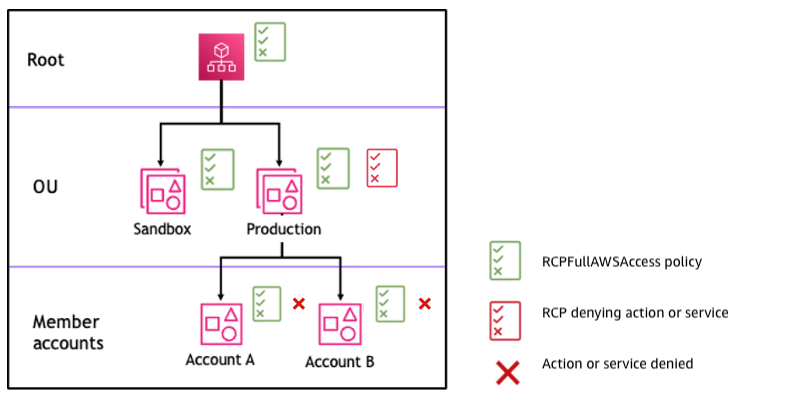

Dans la Figure 1, une Deny instruction explicite est spécifiée pour un service donné en RCP pièce jointe à l'unité d'organisation de production. Par conséquent, le compte A et le compte B se verront refuser l'accès au service car une politique de refus attachée à tous les niveaux de l'organisation est évaluée pour tous les comptes OUs et membres sous-jacents.

Figure 1 : Exemple de structure organisationnelle avec une Deny déclaration jointe à l'unité de production et son impact sur le compte A et le compte B