Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS Outposts connectivité aux AWS régions

AWS Outposts prend en charge la connectivité au réseau étendu (WAN) via la connexion Service Link.

Note

Vous ne pouvez pas utiliser la connectivité privée pour votre connexion par lien de service qui connecte votre serveur Outposts à votre AWS région ou à votre région d' AWS Outposts origine.

Table des matières

Connectivité via un lien de service

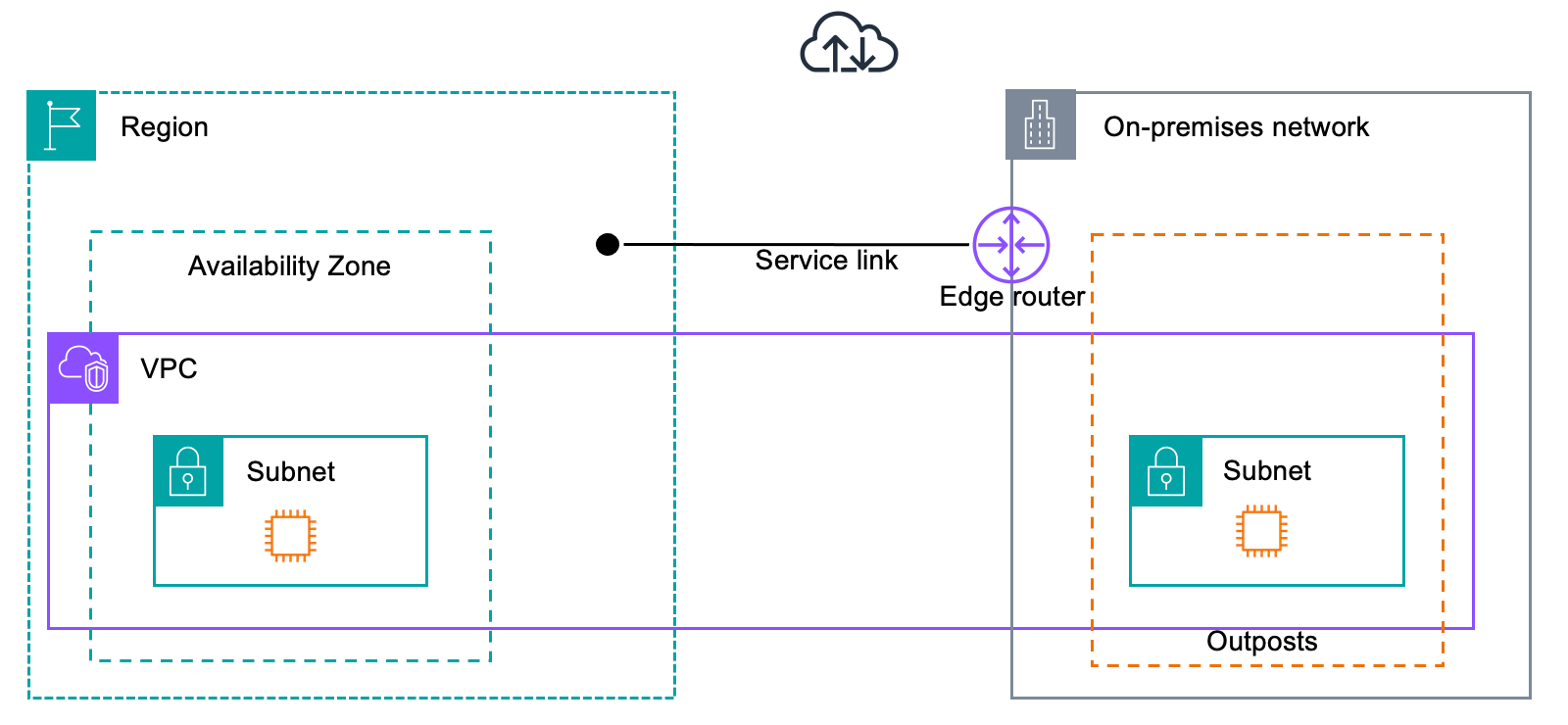

Pendant le AWS Outposts provisionnement, vous créez ou AWS créez une connexion par lien de service qui connecte votre serveur Outposts à la région que vous AWS avez choisie ou à la région d'origine. Le lien de service est un ensemble crypté de VPN connexions utilisées chaque fois que l'Outpost communique avec la région d'origine que vous avez choisie. Vous utilisez un virtual LAN (VLAN) pour segmenter le trafic sur le lien de service. La liaison de service VLAN permet la communication entre l'avant-poste et la AWS région à la fois pour la gestion de l'avant-poste et pour le VPC trafic intra-poste entre la AWS région et l'avant-poste.

The Outpost est en mesure de créer le lien de service VPN vers la AWS région grâce à la connectivité publique de la région. Pour ce faire, l'Outpost a besoin d'être connecté aux plages d'adresses IP publiques de la AWS région, soit via l'Internet public, soit via une interface virtuelle AWS Direct Connect publique. Cette connectivité peut se faire via des itinéraires spécifiques dans le lien VLAN de service ou via un itinéraire par défaut de 0.0.0.0/0. Pour plus d’informations sur les plages publiques pour AWS, consultez Plages d’adresses IP AWS.

Une fois le lien de service établi, l'avant-poste est en service et géré par AWS. La liaison de service est utilisée pour le trafic suivant :

-

Trafic de gestion vers l’Outpost via la liaison de service, y compris le trafic du plan de contrôle interne, la surveillance des ressources internes et les mises à jour de microprogramme et de logiciel.

-

Trafic entre l'avant-poste et tout ce qui y est associéVPCs, y compris le trafic du plan de données client.

Exigences relatives à l'unité de transmission maximale (MTU) de la liaison de service

L'unité de transmission maximale (MTU) d'une connexion réseau est la taille, en octets, du plus grand paquet autorisé pouvant être transmis sur la connexion. Le réseau doit prendre en charge 1 500 octets MTU entre l'avant-poste et les points de terminaison du lien de service dans la région parent. AWS Pour plus d'informations sur le lien de transmission requis MTU entre une instance de l'Outpost et une instance de la AWS région via le lien de service, consultez la section Unité de transmission maximale du réseau (MTU) pour votre EC2 instance Amazon dans le guide de l'EC2utilisateur Amazon.

Recommandations concernant la bande passante de la liaison de service

Pour une expérience et une résilience optimales, AWS vous devez utiliser une connectivité redondante d'au moins 500 Mbits/s et une latence aller-retour maximale de 175 ms pour la connexion par liaison de service à la AWS région. L'utilisation maximale de chaque serveur Outposts est de 500 Mbits/s. Pour augmenter la vitesse de connexion, utilisez plusieurs serveurs Outposts. Par exemple, si vous avez trois AWS Outposts serveurs, la vitesse de connexion maximale passe à 1,5 Gbit/s (1 500 Mbits/s). Pour plus d'informations, consultez la section Trafic des liaisons de service pour les serveurs.

Les besoins en bande passante de vos liaisons de AWS Outposts service varient en fonction des caractéristiques de la charge de travail, telles que AMI la taille, l'élasticité de l'application, les besoins en vitesse de rafale et le VPC trafic Amazon vers la région. Notez que les AWS Outposts serveurs ne mettent pas en cacheAMIs. AMIssont téléchargés depuis la Région à chaque lancement d'instance.

Pour recevoir une recommandation personnalisée concernant la bande passante de liaison de service requise pour vos besoins, contactez votre représentant AWS commercial ou votre APN partenaire.

Pare-feu et liaison de service

Cette section traite des configurations de pare-feu et de la connexion de la liaison de service.

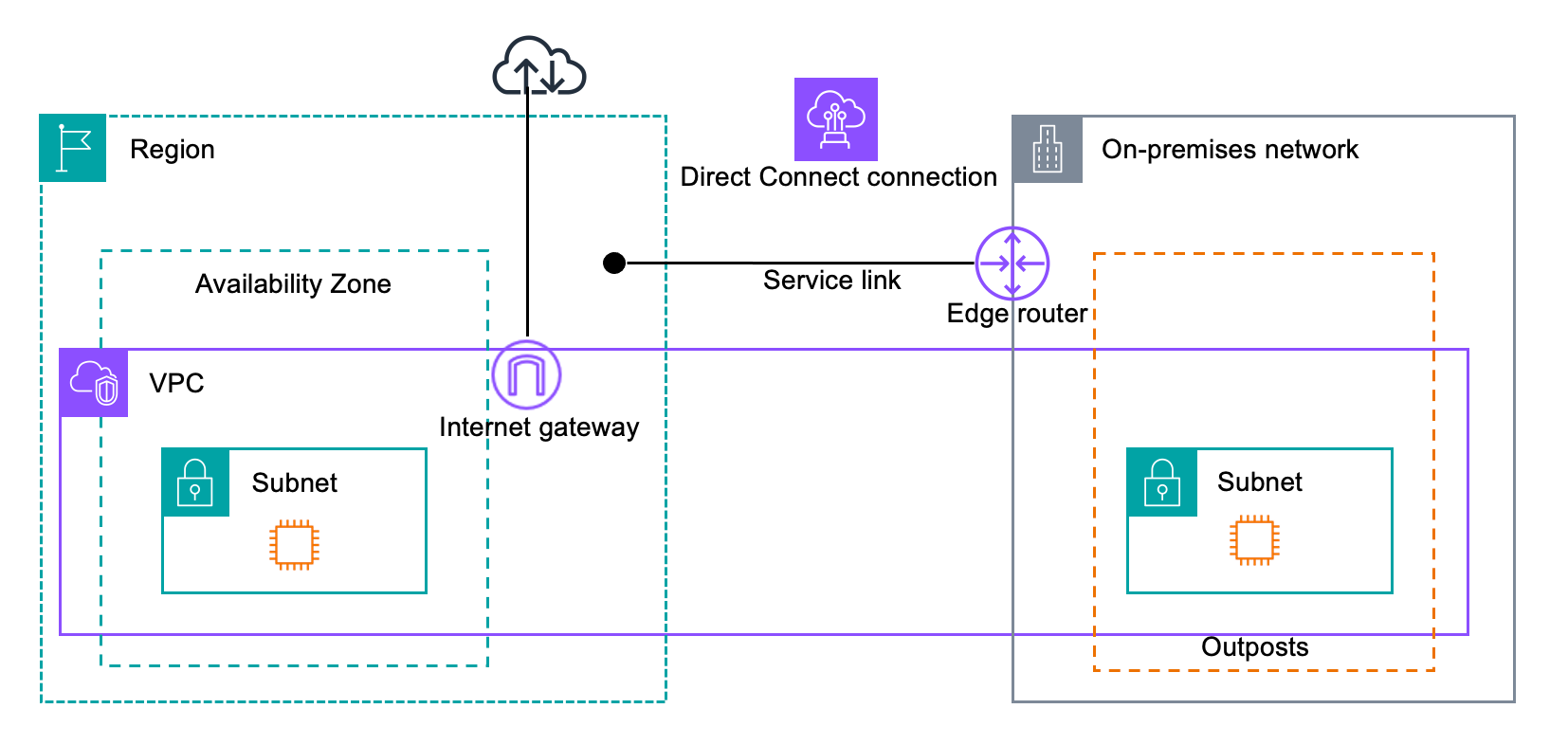

Dans le schéma suivant, la configuration étend l'Amazon VPC de la AWS région à l'avant-poste. Une interface virtuelle AWS Direct Connect publique est la connexion du lien de service. Le trafic suivant transite par la liaison de service et la connexion AWS Direct Connect :

-

Trafic de gestion à destination de l’Outpost via la liaison de service

-

Trafic entre l'avant-poste et tout ce qui y est associé VPCs

Si vous utilisez un pare-feu dynamique avec votre connexion Internet pour limiter la connectivité entre l'Internet public et le lien de serviceVLAN, vous pouvez bloquer toutes les connexions entrantes initiées depuis Internet. Cela est dû au fait que le lien VPN de service part uniquement de l'avant-poste vers la région, et non de la région vers l'avant-poste.

Si vous utilisez un pare-feu pour limiter la connectivité depuis le lien de serviceVLAN, vous pouvez bloquer toutes les connexions entrantes. Vous devez autoriser les connexions sortantes vers l'avant-poste depuis la AWS région, conformément au tableau suivant. S’il s’agit d’un pare-feu avec état, les connexions sortantes autorisées en provenance de l’Outpost, c’est-à-dire initiées depuis l’Outpost, doivent être autorisées à revenir en entrée.

| Protocole | Port source | Adresse source | Port de destination | Adresse de destination |

|---|---|---|---|---|

|

UDP |

1024-65535 |

Adresse IP de la liaison de service |

53 |

DHCPDNSserveur fourni |

|

UDP |

443, 1024-65535 |

Adresse IP de la liaison de service |

443 |

AWS Outposts Points de terminaison Service Link |

|

TCP |

1024-65535 |

Adresse IP de la liaison de service |

443 |

AWS Outposts Points de terminaison d'enregistrement |

Note

Les instances d'un Outpost ne peuvent pas utiliser le lien de service pour communiquer avec les instances d'un autre Outpost. Pour permettre la communication entre les Outposts, optez pour un routage via la passerelle locale ou l’interface de réseau local.

Mises à jour et liaison de service

AWS maintient une connexion réseau sécurisée entre votre serveur Outposts et sa région parente AWS

. Cette connexion réseau, appelée liaison de service, est essentielle à la gestion de l'avant-poste en fournissant du VPC trafic intra-poste entre l'avant-poste et la région. AWS AWS Les meilleures pratiques de Well-Architected recommandent de déployer des applications sur deux Outposts associés à différentes zones de disponibilité avec une conception active-active.

Le lien de service est régulièrement mis à jour pour maintenir la qualité et les performances opérationnelles. Au cours de la maintenance, vous pouvez observer de brèves périodes de latence et de perte de paquets sur ce réseau, ce qui a un impact sur les charges de travail qui dépendent de la VPC connectivité aux ressources hébergées dans la région. Toutefois, le trafic passant par les interfaces réseau locales (LNI) ne sera pas affecté. Vous pouvez éviter tout impact sur votre application en suivant les meilleures pratiques de AWS

Well-Architected

Connexions Internet redondantes

Lorsque vous établissez une connectivité entre votre avant-poste et la AWS région, nous vous recommandons de créer plusieurs connexions pour une disponibilité et une résilience accrues. Pour plus d'informations, consultez Recommandations relatives à la résilience AWS Direct Connect

Si vous avez besoin d’une connectivité vers l’Internet public, vous pouvez utiliser des connexions Internet redondantes et plusieurs fournisseurs Internet, comme vous le feriez pour vos charges de travail sur site existantes.