Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connectez-vous en utilisant un SSH tunnel dans pgAdmin

Créé par Jeevan Shetty (AWS) et Bhanu Ganesh Gudivada () AWS

Récapitulatif

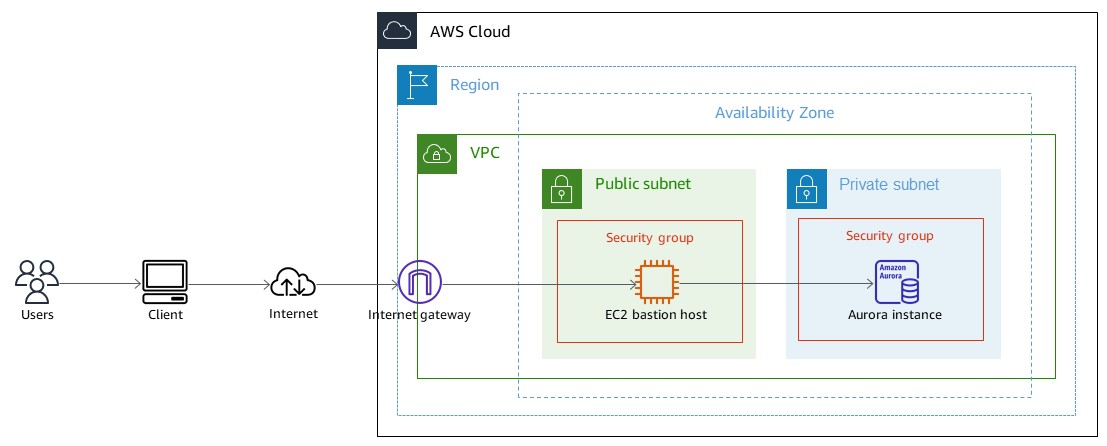

Pour des raisons de sécurité, il est toujours préférable de placer les bases de données dans un sous-réseau privé. Les requêtes sur la base de données peuvent être exécutées en se connectant via un hôte bastion Amazon Elastic Compute Cloud (AmazonEC2) dans un sous-réseau public sur le cloud Amazon Web Services (AWS). Cela nécessite l'installation de logiciels tels que pgAdmin ouDBeaver, couramment utilisés par les développeurs ou les administrateurs de bases de données, sur l'EC2hôte Amazon.

L'exécution pgAdmin sur un serveur Linux et l'accès à celui-ci via un navigateur Web nécessitent l'installation de dépendances, d'autorisations et de configurations supplémentaires.

Comme solution alternative, les développeurs ou les administrateurs de base de données peuvent se connecter à une SQL base de données Postgre pgAdmin en activant un SSH tunnel depuis leur système local. Dans cette approche, pgAdmin utilise l'EC2hôte Amazon du sous-réseau public comme hôte intermédiaire avant de se connecter à la base de données. Le schéma de la section Architecture montre la configuration.

Note

Assurez-vous que le groupe de sécurité attaché à la SQL base de données Postgre autorise la connexion sur le port 5432 depuis l'hôte AmazonEC2.

Conditions préalables et limitations

Prérequis

Un AWS compte existant

Un cloud privé virtuel (VPC) avec un sous-réseau public et un sous-réseau privé

Une EC2 instance associée à un groupe de sécurité

Une base de données Amazon Aurora Postgre SQL -Compatible Edition avec un groupe de sécurité attaché

Une paire de clés Secure Shell (SSH) pour configurer le tunnel

Versions du produit

pgAdmin version 6.2+

Amazon Aurora Postgre SQL -Édition compatible version 12.7+

Architecture

Pile technologique cible

Amazon EC2

Compatible avec Amazon Aurora Postgre SQL

Architecture cible

Le schéma suivant montre l'utilisation pgAdmin d'un SSH tunnel pour se connecter via une passerelle Internet à l'EC2instance, qui se connecte à la base de données.

Outils

Services AWS

Amazon Aurora Postgre SQL -Compatible Edition est un moteur de base de données relationnelle entièrement géré ACID et conforme qui vous aide à configurer, exploiter et dimensionner les déploiements Postgre. SQL

Amazon Elastic Compute Cloud (AmazonEC2) fournit une capacité de calcul évolutive dans le AWS cloud. Vous pouvez lancer autant de serveurs virtuels que vous le souhaitez et les augmenter ou les diminuer rapidement.

Autres services

pgAdmin

est un outil de gestion open source pour SQL Postgre. Il fournit une interface graphique qui vous permet de créer, de gérer et d'utiliser des objets de base de données.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Créez un serveur. | DanspgAdmin, choisissez Create, puis Server. Pour obtenir de l'aide supplémentaire sur la configuration pgAdmin , l'enregistrement d'un serveur, la configuration d'une connexion et la connexion via le SSH tunneling à l'aide de la boîte de dialogue du serveur, consultez les liens dans la section Ressources connexes. | DBA |

Donnez un nom au serveur. | Dans l'onglet Général, entrez un nom. | DBA |

Entrez les détails de la base de données. | Dans l'onglet Connexion, entrez les valeurs suivantes :

| DBA |

Entrez les détails EC2 du serveur Amazon. | Dans l'onglet SSHTunnel, fournissez les détails de l'EC2instance Amazon qui se trouve dans le sous-réseau public.

| DBA |

Enregistrez et connectez-vous. | Choisissez Enregistrer pour terminer la configuration et vous connecter à la base de données SQL compatible Aurora Postgre en utilisant le SSH tunnel. | DBA |