Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Migrez SSL les certificats Windows vers un Application Load Balancer à l'aide de ACM

Créée par Chandra Sekhar Yaratha (AWS) et Igor Kovalchuk () AWS

Récapitulatif

Le modèle fournit des conseils sur l'utilisation de AWS Certificate Manager (ACM) pour migrer des certificats Secure Sockets Layer (SSL) existants à partir de sites Web hébergés sur des serveurs sur site ou d'instances Amazon Elastic Compute Cloud (AmazonEC2) sur Microsoft Internet Information Services (IIS). Les SSL certificats peuvent ensuite être utilisés avec Elastic Load Balancing activéAWS.

SSLprotège vos données, affirme votre identité, améliore le classement dans les moteurs de recherche, contribue à répondre aux exigences de la norme de sécurité des données du secteur des cartes de paiement (PCIDSS) et améliore la confiance des clients. Les développeurs et les équipes informatiques qui gèrent ces charges de travail souhaitent que leurs applications Web et leur infrastructure, y compris le IIS serveur et Windows Server, restent conformes à leurs politiques de base.

Ce modèle couvre l'exportation manuelle de SSL certificats existants depuis MicrosoftIIS, leur conversion du format Personal Information Exchange (PFX) au format Private Enhanced Mail (PEM) ACM compatible, puis leur importation ACM dans votre AWS compte. Il décrit également comment créer un Application Load Balancer pour votre application et configurer l'Application Load Balancer pour utiliser vos certificats importés. HTTPSles connexions sont ensuite interrompues sur l'Application Load Balancer, et vous n'avez pas besoin de surcharger davantage la configuration du serveur Web. Pour plus d'informations, voir Créer un HTTPS écouteur pour votre Application Load Balancer.

Les serveurs Windows utilisent des fichiers .pfx ou .p12 pour contenir le fichier de clé publique (SSLcertificat) et son fichier de clé privée unique. L'autorité de certification (CA) vous fournit votre fichier de clé publique. Vous utilisez votre serveur pour générer le fichier de clé privée associé dans lequel la demande de signature de certificat (CSR) a été créée.

Conditions préalables et limitations

Prérequis

Un AWS compte actif

Un cloud privé virtuel (VPC) activé AWS avec au moins un sous-réseau privé et un sous-réseau public dans chaque zone de disponibilité utilisée par vos cibles

IISversion 8.0 ou ultérieure exécutée sur Windows Server 2012 ou version ultérieure

Une application Web exécutée sur IIS

Accès administrateur au IIS serveur

Architecture

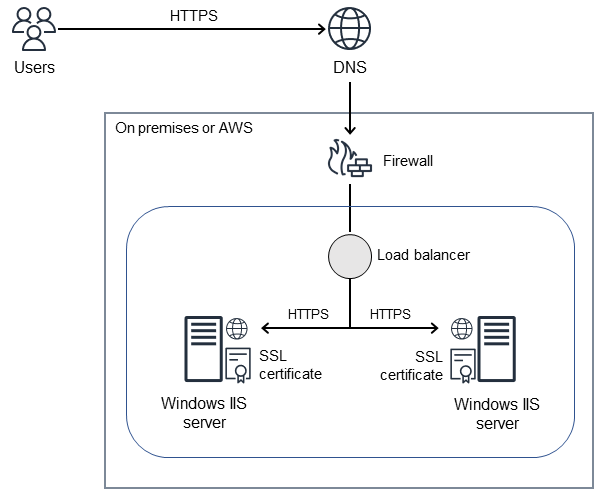

Pile technologique source

IISmise en œuvre d'un serveur Web SSL pour garantir que les données sont transmises en toute sécurité dans le cadre d'une connexion cryptée (HTTPS)

Architecture source

Pile technologique cible

ACMcertificats dans votre AWS compte

Application Load Balancer configuré pour utiliser des certificats importés

Instances Windows Server dans les sous-réseaux privés

Architecture cible

Outils

AWSCertificate Manager (ACM) vous permet de créer, de stocker et de renouveler les certificats et clés SSL TLS X.509 publics et privés qui protègent vos AWS sites Web et vos applications.

Elastic Load Balancing (ELB) répartit le trafic applicatif ou réseau entrant sur plusieurs cibles. Par exemple, vous pouvez répartir le trafic entre les EC2 instances, les conteneurs et les adresses IP dans une ou plusieurs zones de disponibilité.

Bonnes pratiques

Appliquez les redirections de trafic de HTTP vers. HTTPS

Configurez correctement les groupes de sécurité pour votre Application Load Balancer afin d'autoriser le trafic entrant uniquement vers des ports spécifiques.

Lancez vos EC2 instances dans différentes zones de disponibilité pour garantir une haute disponibilité.

Configurez le domaine de votre application pour qu'il pointe vers le DNS nom de l'équilibreur de charge d'application au lieu de son adresse IP.

Configurez le seuil pour les contrôles de santé.

Utilisez Amazon CloudWatch

pour surveiller l'Application Load Balancer.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Exportez le fichier .pfx depuis Windows Server. | Pour exporter le SSL certificat sous forme de fichier .pfx depuis le IIS gestionnaire local de Windows Server, procédez comme suit :

Votre fichier .pfx doit maintenant être enregistré à l'emplacement et au chemin que vous avez spécifiés. | Administrateur de systèmes |

| Tâche | Description | Compétences requises |

|---|---|---|

Téléchargez et installez le kit d'SSLoutils Open. |

| Administrateur de systèmes |

Convertissez le certificat PFX codé au PEM format. | Les étapes suivantes convertissent le fichier de certificat signé et PFX codé en trois fichiers au PEM format :

Pour convertir le certificat PFX codé :

| Administrateur de systèmes |

| Tâche | Description | Compétences requises |

|---|---|---|

Préparez-vous à importer le certificat. | Sur la ACMconsole | Administrateur du cloud |

Indiquez le corps du certificat. | Pour Corps du certificat, collez le certificat PEM codé que vous souhaitez importer. Pour plus d'informations sur les commandes et les étapes décrites dans ce document et sur les autres tâches décrites dans cette épopée, consultez la section Importation d'un certificat dans la ACM documentation. | Administrateur du cloud |

Fournissez la clé privée du certificat. | Pour la clé privée du certificat, collez la clé privée non PEM chiffrée codée qui correspond à la clé publique du certificat. | Administrateur du cloud |

Fournissez la chaîne de certificats. | Pour Chaîne de certificats, collez la chaîne de certificats PEM codée, qui est stockée dans le | Administrateur du cloud |

Importez le certificat. | Choisissez Review and import (Vérifier et importer). Vérifiez que les informations relatives à votre certificat sont correctes, puis choisissez Importer. | Administrateur du cloud |

| Tâche | Description | Compétences requises |

|---|---|---|

Créez et configurez l'équilibreur de charge et les écouteurs. | Suivez les instructions de la documentation d'Elastic Load Balancing pour configurer un groupe cible, enregistrer des cibles et créer un Application Load Balancer et un écouteur. Ajoutez un deuxième écouteur (HTTPS) pour le port 443. | Administrateur du cloud |

Résolution des problèmes

| Problème | Solution |

|---|---|

Windows PowerShell ne reconnaît pas la SSL commande Ouvrir même après l'avoir ajoutée au chemin du système. | Vérifiez Si ce n'est pas le cas, exécutez la commande suivante dans PowerShell :

|

Ressources connexes

Importation d'un certificat dans ACM

Création d'un Application Load Balancer