Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Réplication sur des réseaux privés uniquement

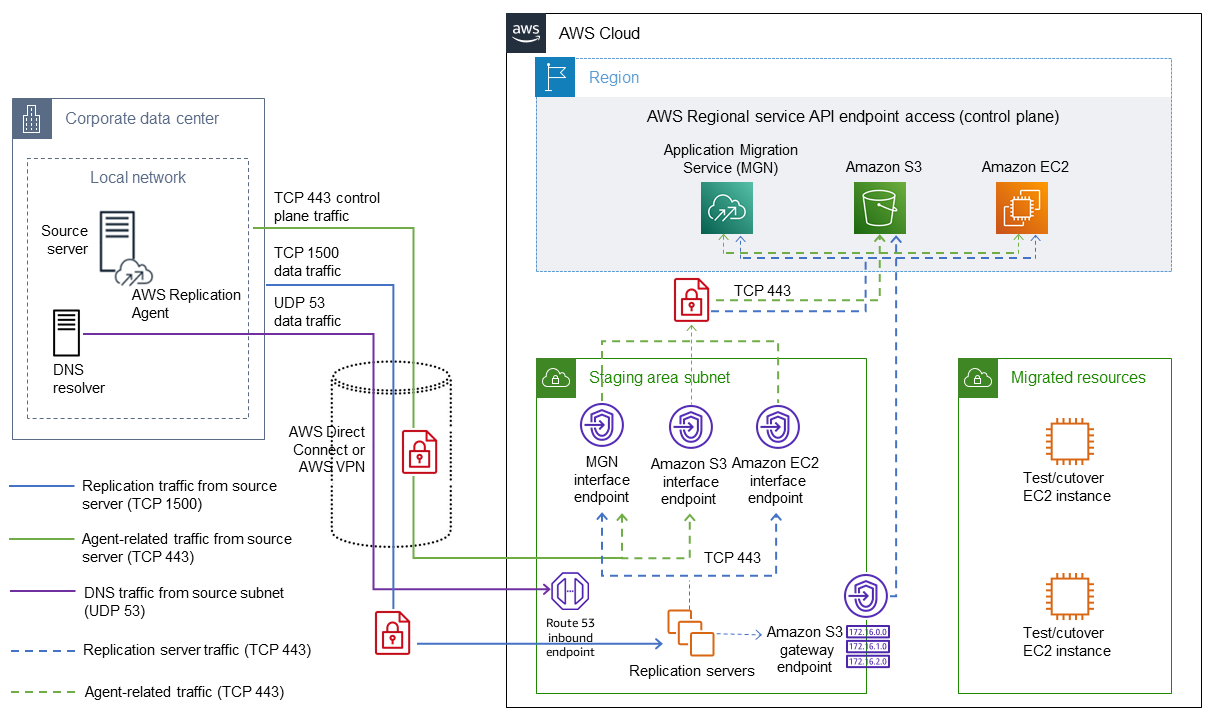

Le schéma suivant montre l'architecture du scénario le plus restrictif, dans lequel tout le trafic passe par le canal privé (AWS VPNouAWS Direct Connect) entre l'environnement source etAWS.

Les principaux composants de cette architecture sont les suivants :

-

Environnement source dans le centre de données de l'entreprise (à gauche). Il s'agit de l'environnement à partir duquel migrer.

-

Environnement intermédiaireAWS avec un cloud privé virtuel (VPC) et un sous-réseau (au milieu). Il s'agit de l'environnement que le Service de migration des applications utilisera pour créer des ressources liées à la réplication. Ces ressources peuvent inclure des serveurs de réplication, des serveurs de conversion et des volumes Amazon Elastic Block Store (Amazon EBS) associés et leurs instantanés Amazon Simple Storage Service (Amazon S3).

-

Connexion VPN entre l'environnement source et le VPC intermédiaire et les sous-réseaux pour gérer trois types de trafic :

-

Port HTTPS/TCP 443 pour la communication avec l'API

-

Port TCP 1500 pour le transfert de données

-

Trafic du système de noms de domaine (DNS) via le port UDP 53

-

-

Environnement cible dansAWS (à droite). Il peut s'agir d'un VPC complètement isolé ou d'un sous-réseau dans l'environnement intermédiaire. (Remarque : aucune connectivité réseau n'est requise entre le sous-réseau de l'environnement intermédiaire et les sous-réseaux cibles.)

-

Points de terminaison d'interface Amazon VPC pour Application Migration Service, Amazon Elastic Compute Cloud (Amazon EC2) et Amazon S3 créés dans l'environnement intermédiaire, et point de terminaison de passerelle Amazon S3 VPC accessible depuis le sous-réseau intermédiaire.

-

Enfin, le point de terminaison entrant du résolveur DNS dans le sous-réseau intermédiaire. Cela est nécessaire pour que les systèmes sources puissent convertir les noms de domaine complets (FQDN) des points de terminaison VPC en adresses IP privées.