Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Compte de gestion de l'organisation

| Influencez le futur de l'architecture de référence de AWS sécurité (AWS SRA) en répondant à une courte enquête |

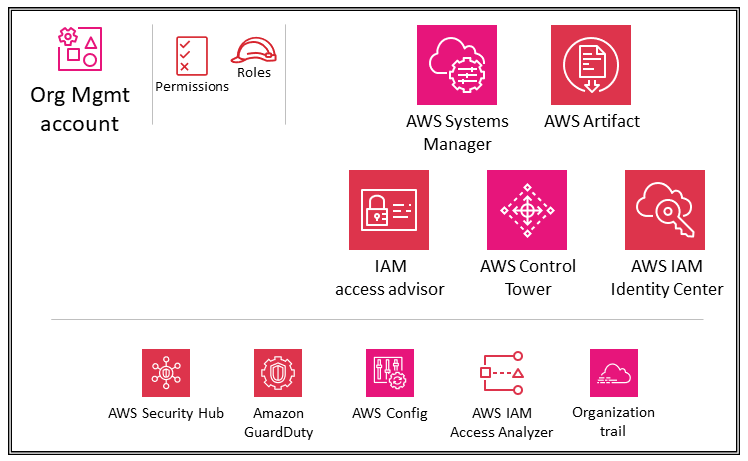

Le schéma suivant illustre les services de sécurité AWS configurés dans le compte Org Management.

Les sections Utiliser AWS Organizations pour la sécurité et Le compte de gestion, l'accès sécurisé et les administrateurs délégués plus haut dans ce guide ont décrit en détail le but et les objectifs de sécurité du compte Org Management. Suivez les meilleures pratiques de sécurité pour votre compte de gestion d'organisation. Il s'agit notamment d'utiliser une adresse e-mail gérée par votre entreprise, de conserver les informations de contact administratives et de sécurité correctes (par exemple, joindre un numéro de téléphone au compte au cas où AWS aurait besoin de contacter le propriétaire du compte), d'activer l'authentification multifactorielle (MFA) pour tous les utilisateurs et de vérifier régulièrement qui a accès au compte de gestion de l'organisation. Les services déployés dans le compte de gestion de l'organisation doivent être configurés avec des rôles, des politiques de confiance et d'autres autorisations appropriés afin que les administrateurs de ces services (qui doivent y accéder dans le compte de gestion de l'organisation) ne puissent pas également accéder de manière inappropriée à d'autres services.

Politiques de contrôle des services

Avec AWS Organizations

Si vous utilisez AWS Control Tower pour gérer votre organisation AWS, celle-ci déploiera un ensemble de SCPs garde-fous préventifs (classés comme obligatoires, fortement recommandés ou facultatifs). Ces garde-fous vous aident à gérer vos ressources en appliquant des contrôles de sécurité à l'échelle de l'organisation. Ils utilisent SCPs automatiquement une aws-control-tower balise dont la valeur est de managed-by-control-tower.

Considération relative à la conception

-

SCPs concernent uniquement les comptes des membres de l'organisation AWS. Bien qu'elles soient appliquées depuis le compte Org Management, elles n'ont aucun effet sur les utilisateurs ou les rôles de ce compte. Pour en savoir plus sur le fonctionnement de la logique d'évaluation du SCP et pour consulter des exemples de structures recommandées, consultez le billet de blog AWS How to Use Service Control Policies in AWS Organizations

.

IAM Identity Center

AWS IAM Identity Center

IAM Identity Center s'intègre nativement à AWS Organizations et s'exécute par défaut dans le compte Org Management. Toutefois, pour exercer le moindre privilège et contrôler étroitement l'accès au compte de gestion, l'administration d'IAM Identity Center peut être déléguée à un compte de membre spécifique. Dans l'AWS SRA, le compte Shared Services est le compte d'administrateur délégué pour IAM Identity Center. Avant d'activer l'administration déléguée pour IAM Identity Center, prenez en compte ces considérations

Dans la console IAM Identity Center, les comptes sont affichés par leur unité d'organisation encapsulée. Cela vous permet de découvrir rapidement vos comptes AWS, d'appliquer des ensembles d'autorisations courants et de gérer l'accès depuis un emplacement central.

IAM Identity Center inclut un magasin d'identité dans lequel les informations spécifiques des utilisateurs doivent être stockées. Cependant, IAM Identity Center ne doit pas nécessairement être la source officielle d'informations sur le personnel. Dans les cas où votre entreprise dispose déjà d'une source faisant autorité, IAM Identity Center prend en charge les types de fournisseurs d'identité suivants ()IdPs.

-

IAM Identity Center Identity Store : choisissez cette option si les deux options suivantes ne sont pas disponibles. Des utilisateurs sont créés, des attributions de groupes sont effectuées et des autorisations sont attribuées dans le magasin d'identités. Même si votre source officielle est externe à IAM Identity Center, une copie des principaux attributs sera stockée dans le magasin d'identités.

-

Microsoft Active Directory (AD) : choisissez cette option si vous souhaitez continuer à gérer les utilisateurs dans votre annuaire dans AWS Directory Service pour Microsoft Active Directory ou dans votre annuaire autogéré dans Active Directory.

-

Fournisseur d'identité externe : choisissez cette option si vous préférez gérer les utilisateurs dans un IdP externe basé sur SAML.

Vous pouvez compter sur un IdP existant déjà en place au sein de votre entreprise. Cela facilite la gestion de l'accès à plusieurs applications et services, car vous créez, gérez et révoquez l'accès à partir d'un seul emplacement. Par exemple, si quelqu'un quitte votre équipe, vous pouvez révoquer son accès à toutes les applications et à tous les services (y compris les comptes AWS) à partir d'un seul endroit. Cela réduit le besoin d'identifiants multiples et vous offre la possibilité de vous intégrer à vos processus de ressources humaines (RH).

Considération relative à la conception

-

Utilisez un IdP externe si cette option est disponible pour votre entreprise. Si votre IdP prend en charge le système de gestion des identités interdomaines (SCIM), profitez de la fonctionnalité SCIM d'IAM Identity Center pour automatiser le provisionnement des utilisateurs, des groupes et des autorisations (synchronisation). Cela permet à AWS Access de rester synchronisé avec le flux de travail de votre entreprise pour les nouvelles recrues, les employés qui passent à une autre équipe et les employés qui quittent l'entreprise. À tout moment, vous ne pouvez avoir qu'un seul annuaire ou un seul fournisseur d'identité SAML 2.0 connecté à IAM Identity Center. Vous pouvez toutefois passer à un autre fournisseur d'identité.

Conseiller d'accès IAM

Le conseiller d'accès IAM fournit des données de traçabilité sous la forme d'informations de dernier accès au service pour vos comptes AWS et OUs. Utilisez ce contrôle de détective pour contribuer à la stratégie du moindre privilège. Pour les entités IAM, vous pouvez consulter deux types d'informations consultées en dernier : les informations de service AWS autorisées et les informations d'action autorisées. Les informations comprennent la date et l'heure de la tentative.

L'accès IAM au sein du compte de gestion de l'organisation vous permet de consulter les données du dernier accès au service pour le compte de gestion de l'organisation, l'unité d'organisation, le compte membre ou la politique IAM de votre organisation AWS. Ces informations sont disponibles dans la console IAM du compte de gestion et peuvent également être obtenues par programmation à l'aide du conseiller d'accès IAM dans APIs AWS Command Line Interface (AWS CLI) ou d'un client de programmation. Les informations indiquent quels principaux d'une organisation ou d'un compte ont tenté pour la dernière fois d'accéder au service et quand. Les dernières informations consultées fournissent des informations sur l'utilisation réelle des services (voir des exemples de scénarios), ce qui vous permet de limiter les autorisations IAM aux seuls services réellement utilisés.

AWS Systems Manager

Quick Setup et Explorer, qui sont des fonctionnalités d'AWS Systems Manager

Quick Setup est une fonctionnalité d'automatisation de Systems Manager. Il permet au compte Org Management de définir facilement des configurations permettant à Systems Manager de s'engager en votre nom sur tous les comptes de votre organisation AWS. Vous pouvez activer la configuration rapide dans l'ensemble de votre organisation AWS ou choisir une option spécifique OUs. Quick Setup peut programmer l'agent AWS Systems Manager (agent SSM) pour exécuter des mises à jour bihebdomadaires sur vos EC2 instances et peut configurer une analyse quotidienne de ces instances afin d'identifier les correctifs manquants.

Explorer est un tableau de bord des opérations personnalisable qui fournit des informations sur vos ressources AWS. Explorer affiche une vue agrégée des données d'exploitation pour vos comptes AWS et pour l'ensemble des régions AWS. Cela inclut les données relatives à vos EC2 instances et les détails de conformité des correctifs. Après avoir terminé la configuration intégrée (qui inclut également Systems Manager OpsCenter) dans AWS Organizations, vous pouvez agréger les données dans Explorer par unité d'organisation ou pour l'ensemble d'une organisation AWS. Systems Manager agrège les données dans le compte AWS Org Management avant de les afficher dans Explorer.

La section Workloads OU située plus loin dans ce guide décrit l'utilisation de l'agent Systems Manager (agent SSM) sur les EC2 instances du compte d'application.

AWS Control Tower

AWS Control Tower

AWS Control Tower propose un large éventail de fonctionnalités flexibles. L'une de ses fonctionnalités clés est sa capacité à orchestrer les capacités de plusieurs autres services AWS, notamment AWS Organizations, AWS Service Catalog et IAM Identity Center, afin de créer une zone de landing zone. Par exemple, AWS Control Tower utilise par défaut AWS CloudFormation pour établir une base de référence, les politiques de contrôle des services AWS Organizations (SCPs) pour empêcher les modifications de configuration et les règles AWS Config pour détecter en permanence les non-conformités. AWS Control Tower utilise des plans qui vous aident à aligner rapidement votre environnement AWS multi-comptes sur les principes de conception de base de sécurité d'AWS Well Architected. Parmi les fonctionnalités de gouvernance, AWS Control Tower propose des garde-fous qui empêchent le déploiement de ressources non conformes aux politiques sélectionnées.

Vous pouvez commencer à mettre en œuvre les directives AWS SRA avec AWS Control Tower. Par exemple, AWS Control Tower met en place une organisation AWS avec l'architecture multi-comptes recommandée. Il fournit des plans pour assurer la gestion des identités, fournir un accès fédéré aux comptes, centraliser la journalisation, établir des audits de sécurité entre comptes, définir un flux de travail pour le provisionnement de nouveaux comptes et implémenter des lignes de base de comptes avec des configurations réseau.

Dans l'AWS SRA, AWS Control Tower fait partie du compte Org Management, car AWS Control Tower utilise ce compte pour configurer automatiquement une organisation AWS et désigne ce compte comme compte de gestion. Ce compte est utilisé pour la facturation au sein de votre organisation AWS. Il est également utilisé pour le provisionnement des comptes par Account Factory, pour gérer OUs et pour gérer les garde-fous. Si vous lancez AWS Control Tower dans une organisation AWS existante, vous pouvez utiliser le compte de gestion existant. AWS Control Tower utilisera ce compte comme compte de gestion désigné.

Considération relative à la conception

-

Si vous souhaitez établir une base de référence supplémentaire pour les contrôles et les configurations de vos comptes, vous pouvez utiliser Customizations for AWS Control Tower (

CfCT). Avec CfCT, vous pouvez personnaliser la zone d'atterrissage de votre AWS Control Tower à l'aide d'un CloudFormation modèle AWS et de politiques de contrôle des services (SCPs). Vous pouvez déployer le modèle et les politiques personnalisés sur des comptes individuels et OUs au sein de votre organisation. CfCT s'intègre aux événements du cycle de vie d'AWS Control Tower pour garantir que les déploiements de ressources restent synchronisés avec votre zone de landing zone.

AWS Artifact

AWS Artifact

Les accords AWS Artifact vous permettent de consulter, d'accepter et de suivre le statut des accords AWS tels que le Business Associate Addendum (BAA) pour un compte individuel et pour les comptes faisant partie de votre organisation dans AWS Organizations.

Vous pouvez fournir les artefacts d'audit AWS à vos auditeurs ou régulateurs comme preuve des contrôles de sécurité AWS. Vous pouvez également utiliser les conseils de responsabilité fournis par certains artefacts d'audit AWS pour concevoir votre architecture cloud. Ce guide permet de déterminer les contrôles de sécurité supplémentaires que vous pouvez mettre en place pour répondre aux cas d'utilisation spécifiques de votre système.

AWS Artifacts est hébergé dans le compte Org Management afin de fournir un emplacement central où vous pouvez consulter, accepter et gérer les accords avec AWS. Cela est dû au fait que les accords acceptés sur le compte de gestion sont transmis aux comptes des membres.

Considération relative à la conception

-

Les utilisateurs du compte Org Management doivent être autorisés à utiliser uniquement la fonctionnalité Accords d'AWS Artifact et rien d'autre. Pour mettre en œuvre la séparation des tâches, AWS Artifact est également hébergé dans le compte Security Tooling, où vous pouvez déléguer des autorisations à vos parties prenantes chargées de la conformité et à des auditeurs externes pour accéder aux artefacts d'audit. Vous pouvez implémenter cette séparation en définissant des politiques d'autorisation IAM précises. Pour des exemples, consultez la section Exemples de politiques IAM dans la documentation AWS.

Garde-corps de sécurité distribués et centralisés

Dans l'AWS SRA, AWS Security Hub, Amazon, AWS Config GuardDuty, IAM Access Analyzer, AWS CloudTrail organization trails et souvent Amazon Macie sont déployés avec une administration déléguée ou une agrégation appropriée sur le compte Security Tooling. Cela permet un ensemble cohérent de garde-fous entre les comptes et fournit également une surveillance, une gestion et une gouvernance centralisées au sein de votre organisation AWS. Vous trouverez ce groupe de services dans tous les types de comptes représentés dans l'AWS SRA. Ils doivent faire partie des services AWS qui doivent être fournis dans le cadre du processus d'intégration et de définition des bases de référence de votre compte. Le référentiel de GitHub code

Outre ces services, AWS SRA inclut deux services axés sur la sécurité, Amazon Detective et AWS Audit Manager, qui prennent en charge l'intégration et les fonctionnalités d'administration déléguée dans AWS Organizations. Toutefois, ils ne sont pas inclus dans les services recommandés pour l'établissement des bases de référence des comptes. Nous avons constaté que ces services sont mieux utilisés dans les scénarios suivants :

-

Vous disposez d'une équipe ou d'un groupe de ressources dédié qui exécute ces fonctions de criminalistique numérique et d'audit informatique. Amazon Detective est mieux utilisé par les équipes d'analystes de sécurité, et AWS Audit Manager est utile à vos équipes d'audit interne ou de conformité.

-

Vous souhaitez vous concentrer sur un ensemble d'outils de base tels que GuardDuty Security Hub au début de votre projet, puis vous appuyer sur ceux-ci en utilisant des services offrant des fonctionnalités supplémentaires.