Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Définir la propriété des résultats de sécurité

Définir un modèle de propriété pour trier les résultats de sécurité peut s'avérer difficile, mais ce n'est pas nécessairement le cas. Le paysage de la sécurité évolue constamment, et les professionnels doivent faire preuve de flexibilité pour s'adapter à ces changements. Adoptez une approche flexible pour développer votre modèle de propriété en fonction des résultats de sécurité. Votre modèle initial doit permettre à vos équipes d'agir immédiatement. Nous recommandons de commencer par une logique de propriété de base et de l'affiner au fil du temps. Si vous tardez à définir les critères de propriété parfaits, le nombre de résultats de sécurité continuera d'augmenter.

Pour faciliter l'attribution des résultats aux équipes et aux ressources appropriées, nous vous recommandons de les intégrer AWS Security Hub à tous les systèmes existants que vos équipes utilisent pour gérer leurs tâches quotidiennes. Par exemple, vous pouvez intégrer Security Hub à des systèmes de gestion des informations et des événements de sécurité (SIEM) ou à des systèmes de gestion des dossiers de produits et de billetterie. Pour plus d’informations, consultez Préparez-vous à attribuer les résultats de sécurité dans ce guide.

Voici un exemple de modèle de propriété que vous pouvez utiliser comme point de départ :

-

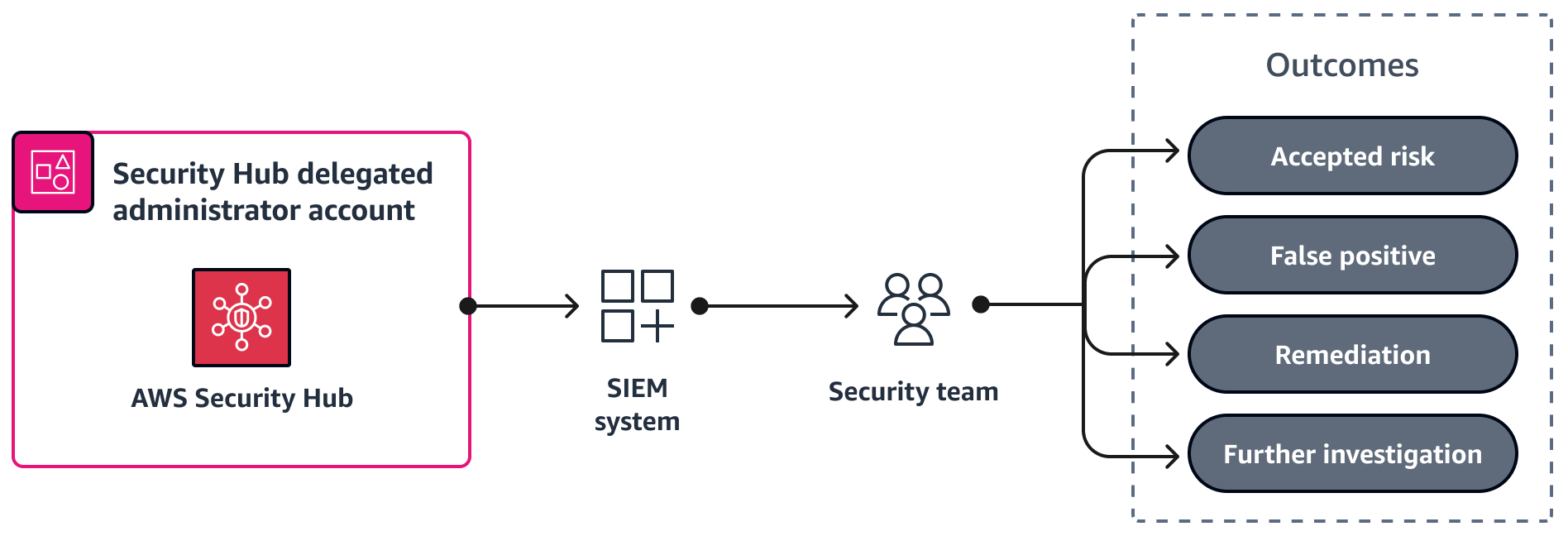

L'équipe de sécurité examine les menaces potentiellement actives et aide à évaluer et à hiérarchiser les résultats de sécurité. L'équipe de sécurité possède l'expertise et les outils nécessaires pour évaluer correctement le contexte. Ils comprennent les données supplémentaires liées à la sécurité qui les aident à évaluer et à hiérarchiser les vulnérabilités et à enquêter sur les événements de détection des menaces. Si une évaluation de la gravité ou des ajustements supplémentaires sont nécessaires, consultez la Évaluez et hiérarchisez les résultats de sécurité section de ce guide. Pour un exemple, consultez Exemple d'équipe de sécurité ce guide.

-

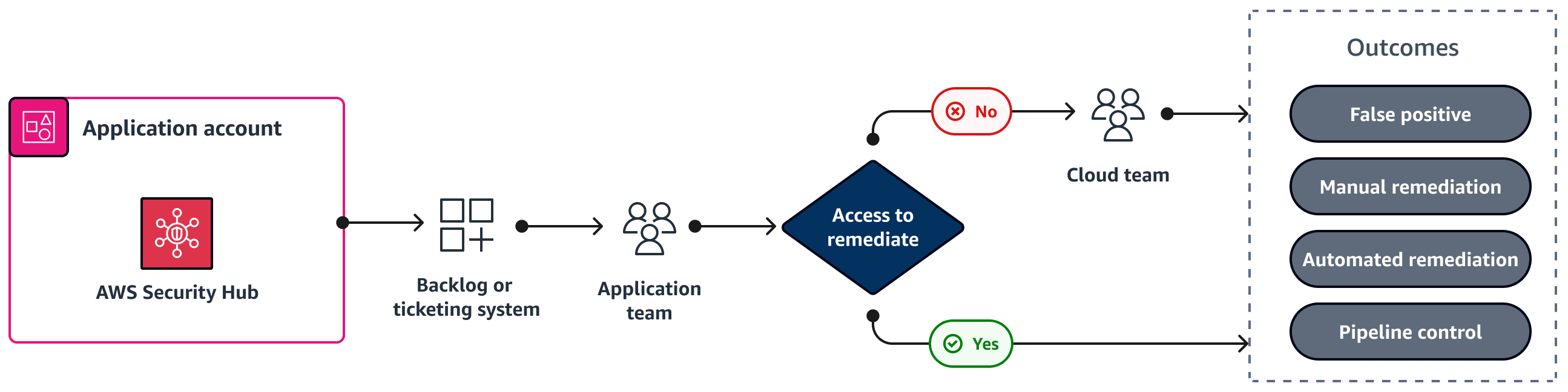

Diffusez les résultats de sécurité entre les équipes du cloud et des applications : comme indiqué dans la Répartissez la propriété des titres section, l'équipe qui a accès à la configuration de la ressource est responsable de sa configuration sécurisée. Les équipes chargées des applications sont responsables des résultats de sécurité liés aux ressources qu'elles créent et configurent, et l'équipe du cloud est responsable des résultats de sécurité liés aux configurations étendues. Dans la plupart des cas, les équipes chargées des applications n'ont pas accès à la modification de configurations étendues Services AWSAWS Control Tower, telles que les politiques de contrôle des services (SCP) AWS Organizations, les configurations VPC liées au réseau et l'IAM Identity Center.AWS

Dans les environnements multicomptes qui séparent les applications en comptes dédiés, vous pouvez généralement intégrer les résultats liés à la sécurité du compte dans le backlog ou le système de billetterie de l'application. À partir de ce système, l'équipe cloud ou l'équipe chargée de l'application peut traiter le résultat. Pour des exemples, consultez Exemple d'équipe cloud ou Exemple d'équipe de candidature dans ce guide.

-

Attribuez les résultats non résolus restants à l'équipe cloud : les résultats résiduels peuvent être liés à des paramètres par défaut ou à des configurations étendues que l'équipe cloud peut traiter. C'est probablement cette équipe qui possède le plus de connaissances historiques et d'accès pour résoudre le problème. Dans l'ensemble, il s'agit généralement d'un sous-ensemble nettement inférieur du total des résultats.