Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de Grafana open source ou Grafana Enterprise pour une utilisation avec Amazon Managed Service for Prometheus

Vous pouvez utiliser une instance de Grafana pour interroger vos statistiques dans Amazon Managed Service for Prometheus. Cette rubrique explique comment interroger les métriques d'Amazon Managed Service pour Prometheus à l'aide d'une instance autonome de Grafana.

Prérequis

Instance Grafana : vous devez disposer d'une instance Grafana capable de s'authentifier auprès d'Amazon Managed Service for Prometheus.

Amazon Managed Service for Prometheus prend en charge l’utilisation de Grafana version 7.3.5 et versions ultérieures pour l’interrogation des métriques dans un espace de travail. Les versions 7.3.5 et ultérieures incluent la prise en charge de l' AWS authentification Signature Version 4 (SigV4).

Pour vérifier votre version de Grafana, entrez la commande suivante, en remplaçant grafana_install_directory avec le chemin d'accès à votre installation Grafana :

grafana_install_directory/bin/grafana-server -v

Si vous ne possédez pas encore de Grafana autonome ou si vous avez besoin d'une version plus récente, vous pouvez installer une nouvelle instance. Pour obtenir des instructions sur la configuration d'un Grafana autonome, voir Installer Grafana dans la documentation de Grafana

Compte AWS— Vous devez disposer des autorisations appropriées pour accéder à vos métriques Amazon Managed Service for Prometheus. Compte AWS

Pour configurer Grafana afin qu'il fonctionne avec Amazon Managed Service for Prometheus, vous devez être connecté à un compte disposant de la AmazonPrometheusQueryAccesspolitique ou des autorisations,, et. aps:QueryMetrics aps:GetMetricMetadata aps:GetSeries aps:GetLabels Pour de plus amples informations, veuillez consulter Autorisations et politiques IAM.

La section suivante décrit plus en détail la configuration de l'authentification depuis Grafana.

Étape 1 : Configuration de AWS SigV4

Amazon Managed Service for Prometheus fonctionne AWS Identity and Access Management avec IAM () pour sécuriser tous les appels adressés à APIs Prometheus à l'aide d'informations d'identification. IAM Par défaut, la source de données Prometheus dans Grafana suppose que Prometheus ne nécessite aucune authentification. Pour permettre à Grafana de tirer parti des fonctionnalités d’authentification et d’autorisation d’Amazon Managed Service for Prometheus, vous devez activer la prise en charge de l’authentification SigV4 dans la source de données Grafana. Suivez les étapes indiquées sur cette page lorsque vous utilisez un serveur open source Grafana autogéré ou un serveur d’entreprise Grafana. Si vous utilisez Amazon Managed Grafana, SIGv4 l'authentification est entièrement automatisée. Pour plus d’informations sur Amazon Managed Grafana, consultez la section What is Amazon Managed Grafana?.

Pour activer SigV4 sur Grafana, démarrez Grafana avec les variables d’environnement AWS_SDK_LOAD_CONFIG et GF_AUTH_SIGV4_AUTH_ENABLED définies sur true. La variable d’environnement GF_AUTH_SIGV4_AUTH_ENABLED remplace la configuration par défaut de Grafana pour activer le support SigV4. Pour de plus amples informations, veuillez consulter Configuration

Linux

Pour activer SigV4 sur un serveur Grafana autonome sous Linux, entrez les commandes suivantes.

export AWS_SDK_LOAD_CONFIG=true

export GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

./bin/grafana-server

Windows

Pour activer SigV4 sur un serveur Grafana autonome sous Windows à l’aide de l’invite de commande Windows, entrez les commandes suivantes.

set AWS_SDK_LOAD_CONFIG=true

set GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

.\bin\grafana-server.exe

Étape 2 : Ajouter la source de données Prometheus dans Grafana

Les étapes suivantes expliquent comment configurer la source de données Prometheus dans Grafana pour interroger vos métriques Amazon Managed Service for Prometheus.

Pour ajouter la source de données Prometheus dans votre serveur Grafana

-

Ouvrez la console Grafana.

-

Sous Configurations, sélectionnez Sources de données.

-

Choisissez Add data source.

-

Choisissez Prometheus.

-

Pour le HTTPURL, spécifiez la requête Endpoint URL affichée sur la page de détails de l'espace de travail de la console Amazon Managed Service for Prometheus.

-

Dans celui HTTP URL que vous venez de spécifier, supprimez la

/api/v1/querychaîne ajoutée auURL, car la source de données Prometheus l'ajoutera automatiquement.La correction URL devrait ressembler à https://aps-workspaces.us-west-2.amazonaws.com/workspaces/ws-1234a5b6-78cd-901e-2fgh-3i45j6k178l9.

-

Sous Auth, sélectionnez le bouton SigV4 Auth pour l’activer.

-

Vous pouvez configurer l’autorisation SigV4 en spécifiant vos informations d’identification à long terme directement dans Grafana ou en utilisant une chaîne de fournisseurs par défaut. La spécification de vos informations d’identification à long terme vous permet de démarrer plus rapidement, et les étapes suivantes fournissent ces instructions en premier. Une fois que vous serez familiarisé avec l’utilisation de Grafana avec Amazon Managed Service for Prometheus, nous vous recommandons d’utiliser une chaîne de fournisseurs par défaut, qui offre plus de flexibilité et de sécurité. Pour plus d’informations sur la configuration de votre chaîne de fournisseurs par défaut, consultez la section Spécification des informations d’identification.

-

Pour utiliser directement vos informations d’identification à long terme, procédez comme suit :

-

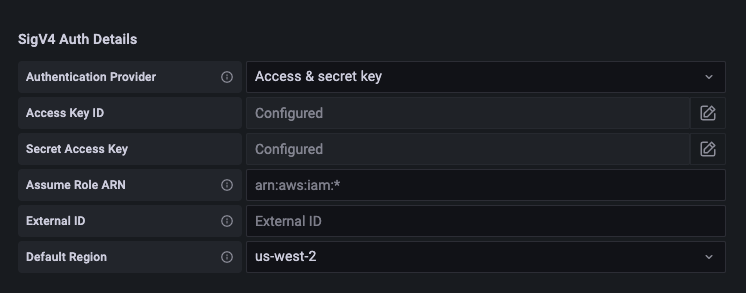

Sous SigV4 Auth Details, choisissez Access & secret key pour le Fournisseur d’authentification.

-

Pour Access Key ID, entrez votre ID de clé d’accès AWS .

-

Pour Secret Access Key, entrez votre clé d’accès secrète AWS .

-

Laissez les champs Assumer le rôle ARN et ID externe vides.

-

Pour Default Region, choisissez la région de votre espace de travail Amazon Managed Service for Prometheus. Cette région doit correspondre à la région URL que vous avez répertoriée à l'étape 5.

-

Choisissez Enregistrer et tester.

Vous devez voir le message suivant : Data source is working.

La capture d’écran suivante montre le paramètre détaillé d’authentification de la clé d’accès et de la clé secrète SigV4.

-

-

Pour utiliser une chaîne de fournisseurs par défaut à la place (recommandée pour un environnement de production), procédez comme suit :

-

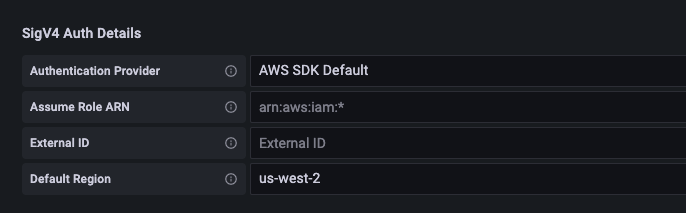

Sous Détails de l'authentification SigV4, pour le fournisseur d'authentification, sélectionnez AWS SDK Par défaut.

-

Laissez les champs Assumer le rôle ARN et ID externe vides.

-

Pour Default Region, choisissez la région de votre espace de travail Amazon Managed Service for Prometheus. Cette région doit correspondre à la région URL que vous avez répertoriée à l'étape 5.

-

Choisissez Enregistrer et tester.

Vous devez voir le message suivant : Data source is working.

Si ce message ne s'affiche pas, la section suivante fournit des conseils de résolution des problèmes de connexion.

La capture d'écran suivante montre le paramètre de détail d'authentification SDK par défaut du SigV4.

-

-

-

Testez une requête ProMQL sur la nouvelle source de données :

-

Choisissez Explore.

-

Exécutez un exemple de requête ProMQL tel que :

prometheus_tsdb_head_series

-

Étape 3 : (facultatif) Résolution des problèmes si Save & Test ne fonctionne pas

Dans la procédure précédente, si un message d’erreur s’affiche lorsque vous sélectionnez Enregistrer et tester, vérifiez les points suivants.

HTTPErreur introuvable

Assurez-vous que l'identifiant de l'espace de travail indiqué dans le URL est correct.

HTTPErreur interdite

Cette erreur signifie que les informations d’identification ne sont pas valides. Vérifiez les éléments suivants :

-

Vérifiez que la région spécifiée dans Default Region est correcte.

-

Vérifiez que vos informations d’identification ne contiennent pas de fautes de frappe.

-

Assurez-vous que les informations d'identification que vous utilisez sont conformes à la AmazonPrometheusQueryAccesspolitique. Pour de plus amples informations, veuillez consulter Autorisations et politiques IAM.

-

Assurez-vous que les informations d’identification que vous utilisez ont accès à cet espace de travail Amazon Managed Service for Prometheus.

HTTPErreur : Mauvaise passerelle

Consultez le journal du serveur Grafana pour résoudre cette erreur. Pour plus d’informations, consultez la section Dépannage

Si vous le voyezError http: proxy error:

NoCredentialProviders: no valid providers in

chain, la chaîne de fournisseurs d'informations d'identification par défaut n'a pas pu trouver d'informations d' AWS identification valide à utiliser. Assurez-vous d’avoir configuré vos informations d’identification conformément aux instructions de la section Spécification des informations d’identification. Si vous souhaitez utiliser une configuration partagée, assurez-vous que l’environnement AWS_SDK_LOAD_CONFIG est défini sur true.