Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Que contient le secret d'un Secrets Manager ?

Dans Secrets Manager, un secret se compose d'informations secrètes, de la valeur de secret et de métadonnées sur le secret. Une valeur de secret peut être une chaîne ou binaire.

Pour stocker plusieurs valeurs de chaîne dans un secret, nous vous recommandons d'utiliser une chaîne de JSON texte avec des paires clé-valeur, par exemple :

{ "host" : "ProdServer-01.databases.example.com", "port" : "8888", "username" : "administrator", "password" : "EXAMPLE-PASSWORD", "dbname" : "MyDatabase", "engine" : "mysql" }

Pour les secrets de base de données, si vous souhaitez activer la rotation automatique, le secret doit contenir les informations de connexion à la base de données dans la JSON structure appropriée. Pour de plus amples informations, veuillez consulter JSONstructure de AWS Secrets Manager secrets .

Metadonnées

Les métadonnées d'un secret comprennent :

-

Un nom de ressource Amazon (ARN) au format suivant :

arn:aws:secretsmanager:<Region>:<AccountId>:secret:SecretName-6RandomCharactersSecrets Manager inclut six caractères aléatoires à la fin du nom du secret pour garantir son caractère unique. ARN Si le secret d'origine est supprimé, puis qu'un nouveau secret est créé avec le même nom, les deux secrets sont différents en ARNs raison de ces caractères. Les utilisateurs ayant accès à l'ancien secret n'ont pas automatiquement accès au nouveau secret car il ARNs est différent.

-

Le nom du secret, une description, une politique de ressources et des balises.

-

ARNPour une clé de chiffrement, un AWS KMS key que Secrets Manager utilise pour chiffrer et déchiffrer la valeur secrète. Secrets Manager stocke toujours le texte du secret sous une forme chiffrée et chiffre le secret en transit. Voir Chiffrement et déchiffrement secrets dans AWS Secrets Manager.

-

Des informations sur la façon d'effectuer une rotation du secret, dans le cas où vous configurez la rotation. Consultez Rotate (Faire pivoter) AWS Secrets Manager secrets.

Secrets Manager utilise IAM des politiques d'autorisation pour s'assurer que seuls les utilisateurs autorisés peuvent accéder à un secret ou le modifier. Consultez Authentification et contrôle d'accès pour AWS Secrets Manager.

Un secret possède des versions qui contiennent des copies de la valeur secrète cryptée. Lorsque vous modifiez la valeur du secret ou que ce dernier est tourné, Secrets Manager crée une nouvelle version. Consultez Versions secrètes.

Vous pouvez utiliser un secret sur plusieurs Régions AWS en le répliquant. Lorsque vous répliquez un secret, vous créez une copie du secret primaire appelé secret de réplica ou de l'original. Le secret de réplica reste lié au secret primaire. Consultez Reproduisez les AWS Secrets Manager secrets d'une région à l'autre.

Consultez Gérez les secrets avec AWS Secrets Manager.

Versions secrètes

Un secret possède des versions qui contiennent des copies de la valeur secrète cryptée. Lorsque vous modifiez la valeur du secret ou que ce dernier est tourné, Secrets Manager crée une nouvelle version.

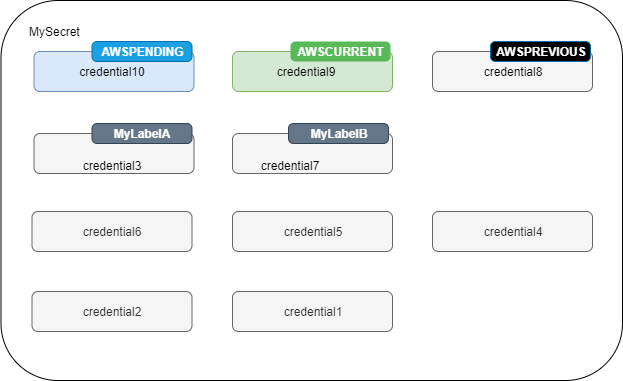

Secrets Manager ne stocke pas d'historique linéaire des secrets avec les versions. Au lieu de cela, il garde une trace de trois versions spécifiques en les étiquetant :

Version actuelle :

AWSCURRENTVersion précédente :

AWSPREVIOUSVersion en attente (pendant la rotation) :

AWSPENDING

Un secret possède toujours une version étiquetée AWSCURRENT et Secrets Manager renvoie cette version par défaut lorsque vous récupérez la valeur du secret.

Vous pouvez également étiqueter les versions avec vos propres étiquettes update-secret-version-stageen appelant le AWS CLI. Vous pouvez associer jusqu'à 20 étiquettes aux versions dans un code secret. Deux versions d'un secret ne peuvent pas avoir la même étiquette intermédiaire. Les versions peuvent avoir plusieurs étiquettes.

Secrets Manager ne supprime jamais les versions étiquetées, mais les versions non étiquetées sont considérées comme obsolètes. Secrets Manager supprime les versions obsolètes lorsqu'il y en a plus de 100. Secrets Manager ne supprime pas les versions créées il y a moins de 24 heures.

La figure suivante montre un secret qui a AWS versions étiquetées et versions étiquetées par le client. Les versions sans étiquette sont considérées comme obsolètes et seront supprimées ultérieurement par Secrets Manager.