Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWSSupport-AnalyzeEBSResourceUsage

Description

Le runbook AWSSupport-AnalyzeEBSResourceUsage d'automatisation est utilisé pour analyser l'utilisation des ressources sur Amazon Elastic Block Store (AmazonEBS). Il analyse l'utilisation des volumes et identifie les volumes, les images et les instantanés abandonnés dans une AWS région donnée.

Comment fonctionne-t-il ?

Le runbook exécute les quatre tâches suivantes :

-

Vérifie qu'un compartiment Amazon Simple Storage Service (Amazon S3) existe ou crée un nouveau compartiment Amazon S3.

-

Rassemble tous les EBS volumes Amazon dans leur état de disponibilité.

-

Regroupe tous les EBS instantanés Amazon pour lesquels le volume source a été supprimé.

-

Regroupe toutes les images Amazon Machine (AMIs) qui ne sont pas utilisées par des instances Amazon Elastic Compute Cloud (AmazonEC2) non résiliées.

Le runbook génère CSV des rapports et les stocke dans un compartiment Amazon S3 fourni par l'utilisateur. Le compartiment fourni doit être sécurisé conformément aux meilleures pratiques de AWS sécurité décrites à la fin. Si le compartiment Amazon S3 fourni par l'utilisateur n'existe pas dans le compte, le runbook crée un nouveau compartiment Amazon S3 au format de nom<User-provided-name>-awssupport-YYYY-MM-DD, chiffré avec une clé personnalisée AWS Key Management Service (AWS KMS), avec le versionnement des objets activé, bloqué l'accès public et nécessitant des demandes pour utiliserSSL/. TLS

Si vous souhaitez spécifier votre propre compartiment Amazon S3, assurez-vous qu'il est configuré conformément aux meilleures pratiques suivantes :

-

Bloquez l'accès public au bucket (défini

IsPublicsurFalse). -

Activez la journalisation des accès Amazon S3.

-

N'autorisez que SSL les demandes adressées à votre compartiment

. -

Activez la gestion des versions des objets.

-

Utilisez une clé AWS Key Management Service (AWS KMS) pour chiffrer votre compartiment.

Important

L'utilisation de ce runbook peut entraîner des frais supplémentaires sur votre compte pour la création de buckets et d'objets Amazon S3. Consultez la tarification d'Amazon S3

Type de document

Automatisation

Propriétaire

Amazon

Plateformes

LinuxmacOS, Windows

Paramètres

-

AutomationAssumeRole

Type : String

Description : (Facultatif) Le nom de ressource Amazon (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

S3 BucketName

Type :

AWS::S3::Bucket::NameDescription : (Obligatoire) Le compartiment Amazon S3 de votre compte dans lequel vous souhaitez télécharger le rapport. Assurez-vous que la politique des compartiments n'accorde pas d'autorisations de lecture/écriture inutiles aux parties qui n'ont pas besoin d'accéder aux journaux collectés. Si le compartiment spécifié n'existe pas dans le compte, l'automatisation crée un nouveau compartiment dans la région où l'automatisation est lancée avec le format du nom

<User-provided-name>-awssupport-YYYY-MM-DD, chiffré à l'aide d'une AWS KMS clé personnalisée.Modèle autorisé :

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Type : String

Description : (Facultatif) La AWS KMS clé personnalisée Amazon Resource Name (ARN) pour chiffrer le nouveau compartiment Amazon S3 qui sera créé si le compartiment spécifié n'existe pas dans le compte. L'automatisation échoue si la création du compartiment est tentée sans spécifier de AWS KMS clé personnaliséeARN.

Modèle autorisé :

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

IAMAutorisations requises

Le AutomationAssumeRole paramètre nécessite les actions suivantes pour utiliser correctement le runbook.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Exemple de politique avec IAM les autorisations minimales requises pour exécuter ce runbook :

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Instructions

Pour configurer l'automatisation, procédez comme suit :

-

Accédez à l'option AWSSupport-A nalyzeEBSResource Usage

dans la AWS Systems Manager console. -

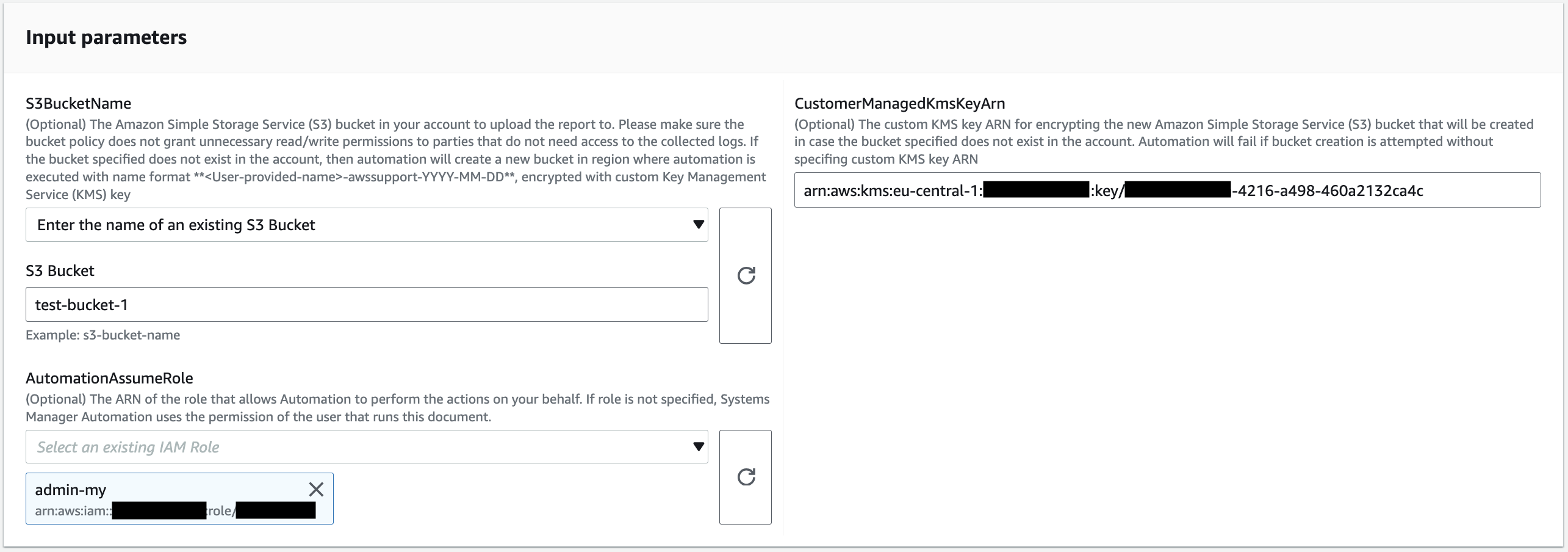

Pour les paramètres d'entrée, entrez ce qui suit :

-

AutomationAssumeRole (Facultatif) :

Le nom de ressource Amazon (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

S3 BucketName (obligatoire) :

Le compartiment Amazon S3 de votre compte dans lequel vous souhaitez télécharger le rapport.

-

CustomerManagedKmsKeyArn(Facultatif) :

La AWS KMS clé personnalisée Amazon Resource Name (ARN) pour chiffrer le nouveau compartiment Amazon S3 qui sera créé si le compartiment spécifié n'existe pas dans le compte.

-

-

Sélectionnez Exécuter.

-

L'automatisation démarre.

-

Le runbook d'automatisation exécute les étapes suivantes :

-

checkConcurrency:

Garantit qu'il n'y a qu'un seul lancement de ce runbook dans la Région. Si le runbook trouve une autre exécution en cours, il renvoie une erreur et se termine.

-

verifyOrCreateSeau S3 :

Vérifie si le compartiment Amazon S3 existe. Dans le cas contraire, il crée un nouveau compartiment Amazon S3 dans la région où l'automatisation est lancée avec le format de nom

<User-provided-name>-awssupport-YYYY-MM-DD, chiffré avec une AWS KMS clé personnalisée. -

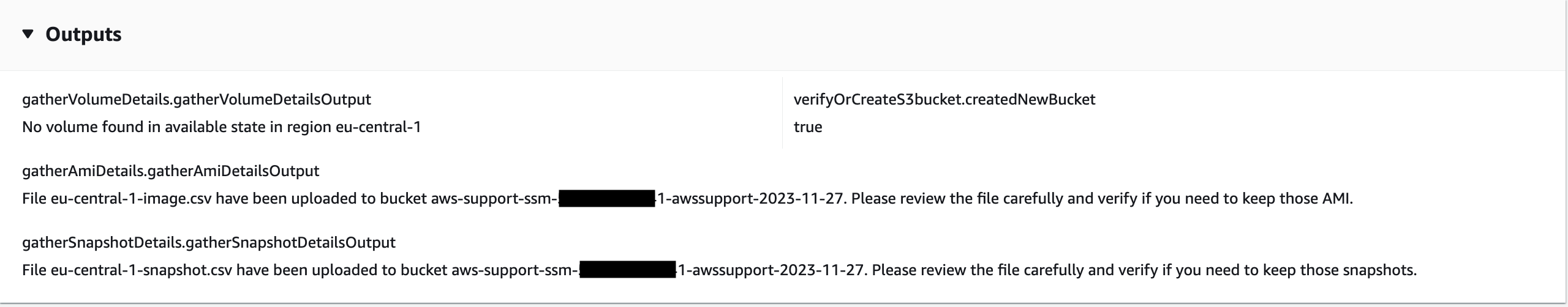

gatherAmiDetails:

Les recherches deAMIs, qui ne sont utilisées par aucune EC2 instance Amazon, génère le rapport au format

<region>-images.csvde nom et le télécharge dans le compartiment Amazon S3. -

gatherVolumeDetails:

Vérifie l'état disponible des EBS volumes Amazon, génère le rapport au format

<region>-volume.csvdu nom et le télécharge dans un compartiment Amazon S3. -

gatherSnapshotDetails:

Recherche les EBS instantanés Amazon des EBS volumes Amazon déjà supprimés, génère le rapport avec le format

<region>-snapshot.csvdu nom et le télécharge dans le compartiment Amazon S3.

-

-

Une fois terminé, consultez la section Sorties pour connaître les résultats détaillés de l'exécution.

Références

Systems Manager Automation