Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWSSupport-TroubleshootEC2InstanceConnect

Description

AWSSupport-TroubleshootEC2InstanceConnectl'automatisation permet d'analyser et de détecter les erreurs empêchant la connexion à une instance Amazon Elastic Compute Cloud (AmazonEC2) à l'aide d'Amazon EC2 Instance Connect. Il identifie les problèmes liés à une Amazon Machine Image (AMI) non prise en charge, à l'installation ou à la configuration d'un package manquant au niveau du système d'exploitation, à des autorisations manquantes AWS Identity and Access Management

(IAM) ou à des problèmes de configuration réseau.

Comment fonctionne-t-il ?

Le runbook prend l'identifiant de l'EC2instance Amazon, le nom d'utilisateur, le mode de connexion, l'adresse IP sourceCIDR, le SSH port et le nom de ressource Amazon (ARN) pour le IAM rôle ou l'utilisateur rencontrant des problèmes avec Amazon EC2 Instance Connect. Il vérifie ensuite les conditions requises pour se connecter à une EC2 instance Amazon à l'aide d'Amazon EC2 Instance Connect :

-

L'instance est en cours d'exécution et en bon état.

-

L'instance est située dans une AWS région prise en charge par Amazon EC2 Instance Connect.

-

AMIde l'instance est prise en charge par Amazon EC2 Instance Connect.

-

L'instance peut accéder au service de métadonnées d'instance (IMDSv2).

-

Le package Amazon EC2 Instance Connect est correctement installé et configuré au niveau du système d'exploitation.

-

La configuration réseau (groupes de sécurité, règles du réseau ACL et des tables de routage) permet la connexion à l'instance via Amazon EC2 Instance Connect.

-

Le IAM rôle ou l'utilisateur utilisé pour tirer parti d'Amazon EC2 Instance Connect a accès aux touches push de l'EC2instance Amazon.

Important

-

Pour vérifier l'instanceAMI, l'IMDSv2accessibilité et l'installation du package Amazon Instance EC2 Connect, l'instance doit être SSM gérée. Dans le cas contraire, il ignore ces étapes. Pour plus d'informations, consultez Pourquoi mon EC2 instance Amazon ne s'affiche-t-elle pas en tant que nœud géré

? -

La vérification du réseau détecte uniquement si le groupe de sécurité et les ACL règles du réseau bloquent le trafic lorsqu'ils SourceIp CIDR sont fournis en tant que paramètre d'entrée. Dans le cas contraire, seules les règles SSH associées seront affichées.

-

Les connexions utilisant Amazon EC2 Instance Connect Endpoint ne sont pas validées dans ce runbook.

-

Pour les connexions privées, l'automatisation ne vérifie pas si le SSH client est installé sur la machine source et s'il peut atteindre l'adresse IP privée de l'instance.

Type de document

Automatisation

Propriétaire

Amazon

Plateformes

Linux

Paramètres

IAMAutorisations requises

Le AutomationAssumeRole paramètre nécessite les actions suivantes pour utiliser correctement le runbook.

-

ec2:DescribeInstances -

ec2:DescribeSecurityGroups -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeInternetGateways -

iam:SimulatePrincipalPolicy -

ssm:DescribeInstanceInformation -

ssm:ListCommands -

ssm:ListCommandInvocations -

ssm:SendCommand

Instructions

Pour configurer l'automatisation, procédez comme suit :

-

Accédez au

AWSSupport-TroubleshootEC2InstanceConnectdans la AWS Systems Manager console. -

Sélectionnez Execute automation (Exécuter l'automatisation).

-

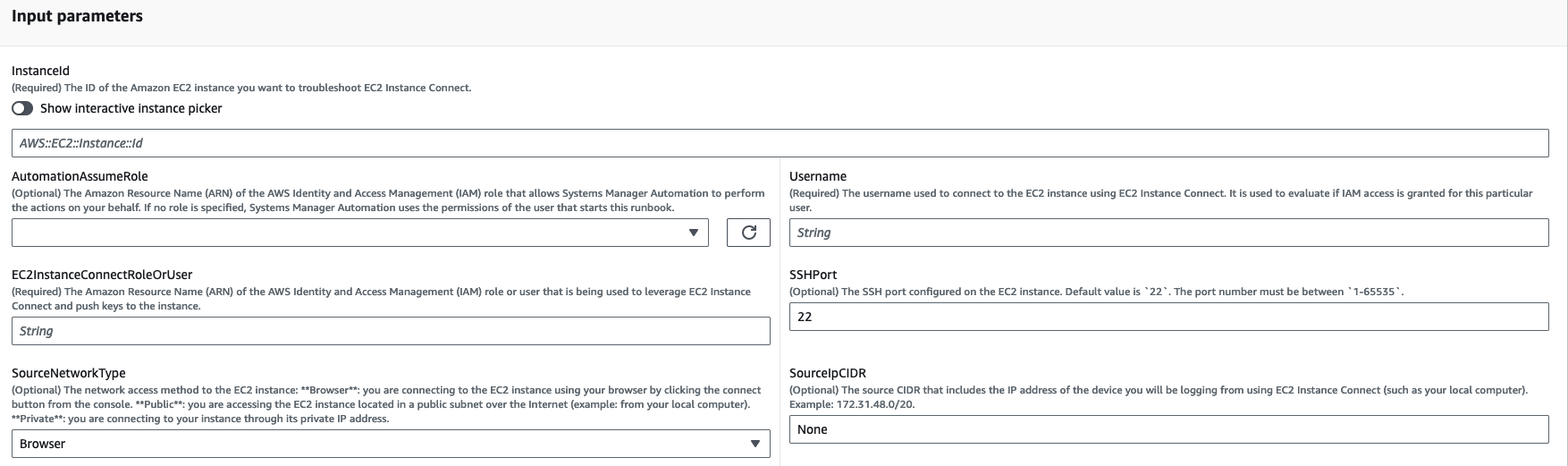

Pour les paramètres d'entrée, entrez ce qui suit :

-

InstanceId (Obligatoire) :

L'ID de l'EC2instance Amazon cible à laquelle vous n'avez pas pu vous connecter à l'aide d'Amazon EC2 Instance Connect.

-

AutomationAssumeRole (Facultatif) :

Le ARN IAM rôle qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

Nom d'utilisateur (obligatoire) :

Le nom d'utilisateur utilisé pour se connecter à l'EC2instance Amazon à l'aide d'Amazon EC2 Instance Connect. Il est utilisé pour évaluer si IAM l'accès est accordé à cet utilisateur en particulier.

-

EC2InstanceConnectRoleOrUser(Obligatoire) :

Le IAM rôle ou ARN l'utilisateur qui utilise Amazon EC2 Instance Connect pour appuyer sur les touches de l'instance.

-

SSHPort(Facultatif) :

Le SSH port configuré sur l'EC2instance Amazon. La valeur par défaut est

22. Le numéro de port doit être compris entre1-65535. -

SourceNetworkType (Facultatif) :

Méthode d'accès réseau à l'EC2instance Amazon :

-

Navigateur : vous vous connectez depuis la console AWS de gestion.

-

Public : vous vous connectez à l'instance située dans un sous-réseau public via Internet (par exemple, votre ordinateur local).

-

Privé : vous vous connectez via l'adresse IP privée de l'instance.

-

-

SourceIpCIDR(Facultatif) :

La source CIDR qui inclut l'adresse IP de l'appareil (tel que votre ordinateur local) à partir duquel vous vous connecterez à l'aide d'Amazon EC2 Instance Connect. Exemple : 172.31.48.6/32. Si aucune valeur n'est fournie avec le mode d'accès public ou privé, le runbook n'évaluera pas si le groupe de sécurité des EC2 instances Amazon et ACL les règles réseau autorisent le SSH trafic. Il affichera plutôt SSH les règles associées.

-

-

Sélectionnez Exécuter.

-

L'automatisation démarre.

-

Le document exécute les étapes suivantes :

-

AssertInitialState:

Garantit que le statut de l'EC2instance Amazon est en cours d'exécution. Dans le cas contraire, l'automatisation prend fin.

-

GetInstanceProperties:

Obtient les propriétés actuelles de l'EC2instance Amazon (PlatformDetails PublicIpAddress, VpcId, SubnetId et MetadataHttpEndpoint).

-

GatherInstanceInformationFromSSM:

Obtient l'état du ping de l'instance Systems Manager et les détails du système d'exploitation si l'instance est SSM gérée.

-

CheckIfAWSRegionSupported:

Vérifie si l'EC2instance Amazon est située dans une AWS région prise en charge EC2 par Amazon Instance Connect.

-

BranchOnIfAWSRegionSupported:

Poursuit l'exécution si la AWS région est prise en charge par Amazon EC2 Instance Connect. Dans le cas contraire, il crée la sortie et quitte l'automatisation.

-

CheckIfInstanceAMIIsSupported:

Vérifie si l'AMIélément associé à l'instance est pris en charge par Amazon EC2 Instance Connect.

-

BranchOnIfInstanceAMIIsSupported:

Si l'instance AMI est prise en charge, elle effectue les vérifications au niveau du système d'exploitation, telles que l'accessibilité des métadonnées et l'installation et la configuration du package Amazon EC2 Instance Connect. Sinon, il vérifie si HTTP les métadonnées sont activées à l'aide de AWS API, puis passe à l'étape de vérification du réseau.

-

C heckIMDSReachability FromOs :

Exécute un script Bash sur l'instance Amazon EC2 Linux cible pour vérifier si elle est capable d'atteindre leIMDSv2.

-

heckEICPackageInstallation en C :

Exécute un script Bash sur l'instance Amazon EC2 Linux cible pour vérifier si le package Amazon EC2 Instance Connect est correctement installé et configuré.

-

C heckSSHConfig FromOs :

Exécute un script Bash sur l'instance Amazon EC2 Linux cible pour vérifier si le SSH port configuré correspond au paramètre d'entrée `. SSHPort `

-

CheckMetadataHTTPEndpointIsEnabled:

Vérifie si le point de HTTP terminaison du service de métadonnées de l'instance est activé.

-

heckEICNetworkAccès C :

Vérifie si la configuration réseau (groupes de sécuritéACL, réseau et règles de table de routage) autorise la connexion à l'instance via Amazon EC2 Instance Connect.

-

C heckIAMRole OrUserPermissions :

Vérifie si le IAM rôle ou l'utilisateur utilisé pour tirer parti d'Amazon EC2 Instance Connect a accès aux touches push de l'EC2instance Amazon à l'aide du nom d'utilisateur fourni.

-

MakeFinalOutput:

Consolide le résultat de toutes les étapes précédentes.

-

-

Une fois terminé, consultez la section Sorties pour obtenir les résultats détaillés de l'exécution :

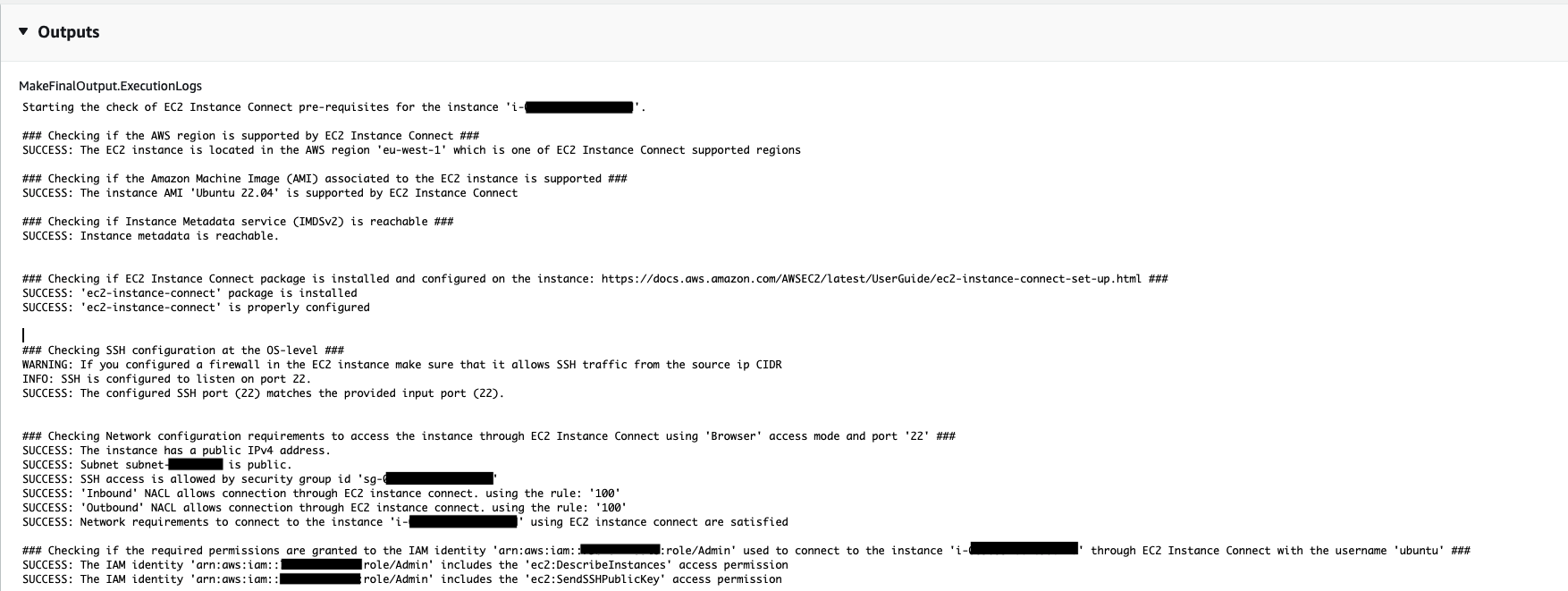

Exécution lorsque l'instance cible possède tous les prérequis requis :

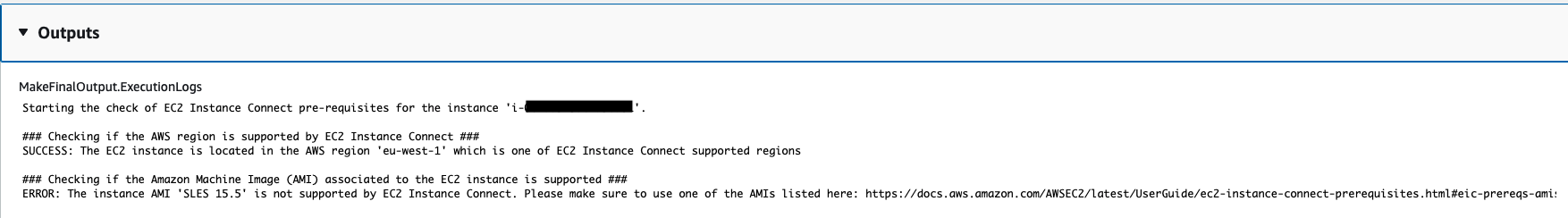

Exécution lorsque AMI l'instance cible n'est pas prise en charge :

Références

Systems Manager Automation

AWS documentation de service