Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

(Facultatif) Configurez Amazon SNS pour recevoir des notifications concernant OpsItems

Vous pouvez configurer OpsCenter pour envoyer des notifications à une rubrique Amazon Simple Notification Service (AmazonSNS) lorsque le système crée OpsItem ou met à jour une rubrique existanteOpsItem.

Effectuez les étapes suivantes pour recevoir des notifications pour OpsItems.

-

Étape 3 : Mise à jour de la politique d'accès AWS KMS

Note

Si vous activez le chiffrement côté serveur AWS Key Management Service (AWS KMS) à l'étape 2, vous devez terminer l'étape 3. Sinon, vous pouvez passer à l'étape 3.

Étape 1 : Création et abonnement à un sujet Amazon SNS

Pour recevoir des notifications, vous devez créer un SNS sujet Amazon et vous y abonner. Pour plus d'informations, consultez les sections Création d'un SNS sujet Amazon et Abonnement à un SNS sujet Amazon dans le guide du développeur Amazon Simple Notification Service.

Note

Si vous utilisez OpsCenter plusieurs comptes Régions AWS ou, vous devez créer une SNS rubrique Amazon et vous y abonner dans chaque région ou compte pour lequel vous souhaitez recevoir des OpsItem notifications.

Étape 2 : mise à jour de la politique d'SNSaccès d'Amazon

Vous devez associer un SNS sujet Amazon àOpsItems. Utilisez la procédure suivante pour configurer une politique d'SNSaccès Amazon afin que Systems Manager puisse publier OpsItems des notifications sur le SNS sujet Amazon que vous avez créé à l'étape 1.

Connectez-vous à la SNS console Amazon AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/sns/v3/home

. -

Dans le volet de navigation, choisissez Rubriques.

-

Sélectionnez la rubrique que vous avez créée à l'étape 1, puis sélectionnez Modifier.

-

Développez la politique d'accès.

-

Ajoutez le bloc

Sidsuivant à la politique existante. Remplacez chacunexample resource placeholderavec vos propres informations.{ "Sid": "Allow OpsCenter to publish to this topic", "Effect": "Allow", "Principal": { "Service": "ssm.amazonaws.com" }, "Action": "SNS:Publish", "Resource": "arn:aws:sns:region:account ID:topic name", // Account ID of the SNS topic owner "Condition": { "StringEquals": { "AWS:SourceAccount": "account ID" // Account ID of the OpsItem owner } } }Note

La clé de condition globale

aws:SourceAccountprotège contre le scénario d'adjoint confus. Pour utiliser cette clé de condition, définissez la valeur sur l'ID de compte du propriétaire d'OpsItem. Pour plus d'informations, voir Confused Deputy dans le guide de IAM l'utilisateur. -

Sélectionnez Enregistrer les modifications.

Le système envoie désormais des notifications au SNS sujet Amazon lors de leur création ou OpsItems de leur mise à jour.

Important

Si vous configurez la SNS rubrique Amazon avec une clé de chiffrement côté serveur AWS Key Management Service (AWS KMS) à l'étape 2, passez à l'étape 3. Sinon, vous pouvez passer à l'étape 3.

Étape 3 : Mise à jour de la politique d'accès AWS KMS

Si vous avez activé le chiffrement AWS KMS côté serveur pour votre SNS rubrique Amazon, vous devez également mettre à jour la politique d'accès de la rubrique AWS KMS key que vous avez choisie lors de la configuration de la rubrique. Utilisez la procédure suivante pour mettre à jour la politique d'accès afin que Systems Manager puisse publier OpsItem des notifications relatives à la SNS rubrique Amazon que vous avez créée à l'étape 1.

Note

OpsCenterne prend pas en charge OpsItems la publication sur une SNS rubrique Amazon configurée avec un Clé gérée par AWS.

-

Ouvrez la AWS KMS console à l'adresse https://console.aws.amazon.com/kms.

-

Pour modifier le Région AWS, utilisez le sélecteur de région dans le coin supérieur droit de la page.

-

Dans le volet de navigation, sélectionnez Clés gérées par le client.

-

Choisissez l'ID de la KMS clé que vous avez choisie lors de la création du sujet.

-

Dans la section Key policy (Politique de clé), sélectionnez Switch to policy view (Passer à la vue de politique).

-

Choisissez Modifier.

-

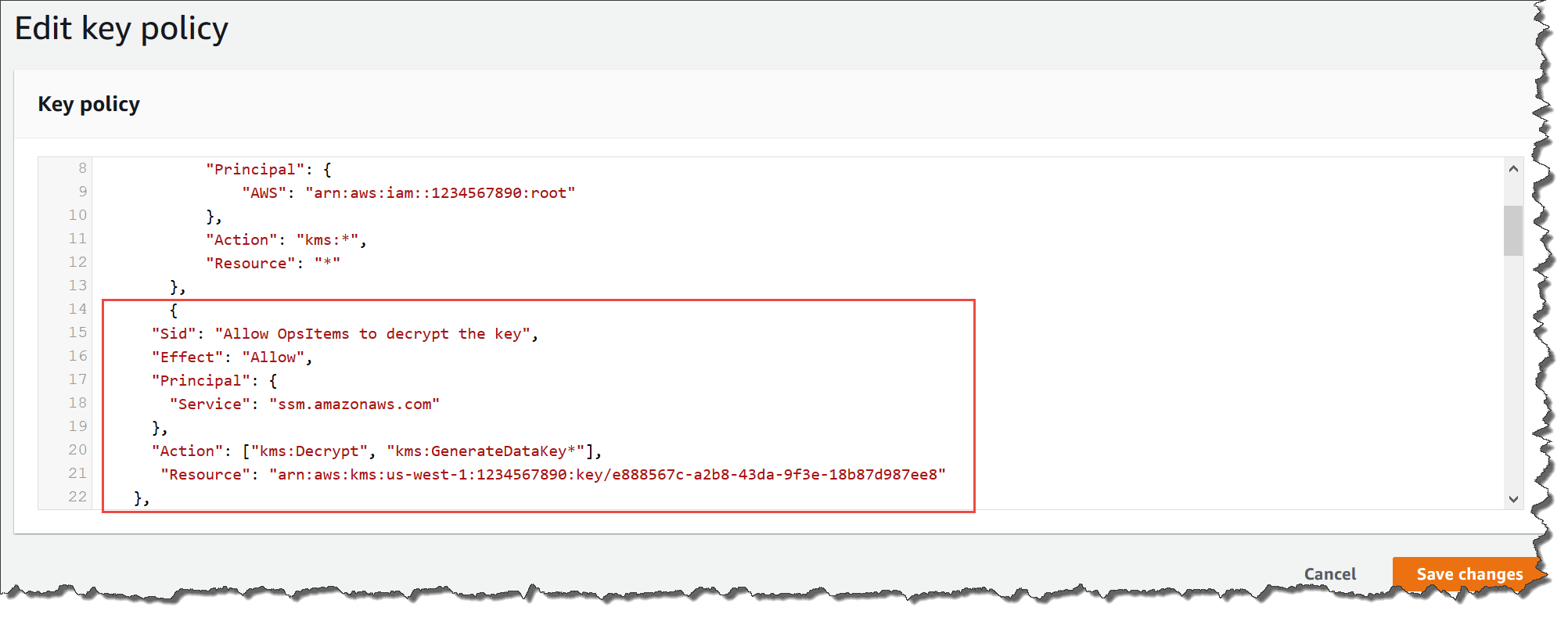

Ajoutez le bloc

Sidsuivant à la politique existante. Remplacez chacunexample resource placeholderavec vos propres informations.{ "Sid": "Allow OpsItems to decrypt the key", "Effect": "Allow", "Principal": { "Service": "ssm.amazonaws.com" }, "Action": ["kms:Decrypt", "kms:GenerateDataKey*"], "Resource": "arn:aws:kms:region:account ID:key/key ID" }Dans l'exemple suivant, le nouveau bloc est entré à la ligne 14.

-

Sélectionnez Enregistrer les modifications.

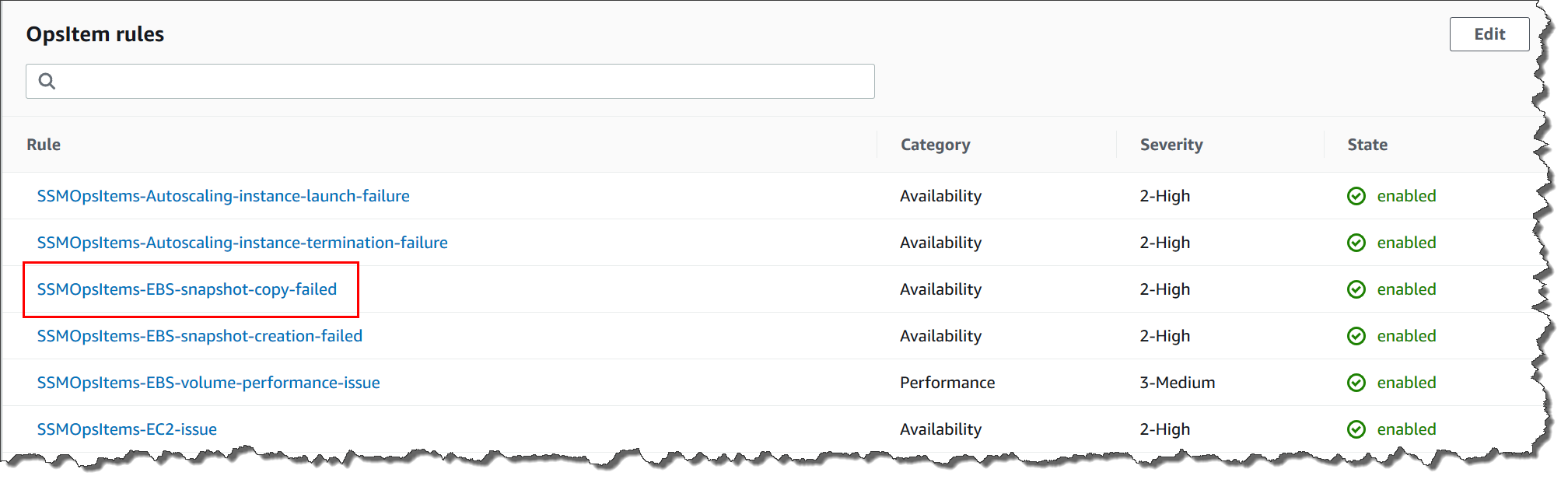

Étape 4 : Activer les règles OpsItems par défaut pour envoyer des notifications pour les nouveaux OpsItems

OpsItemsLes règles par défaut d'Amazon EventBridge ne sont pas configurées avec un nom de ressource Amazon (ARN) pour les SNS notifications Amazon. Utilisez la procédure suivante pour modifier une règle EventBridge et saisir un notifications bloc.

Pour ajouter un bloc de notifications à une règle OpsItem par défaut

Ouvrez la AWS Systems Manager console à l'adresse https://console.aws.amazon.com/systems-manager/

. -

Dans le panneau de navigation, sélectionnez OpsCenter.

-

Sélectionnez l'onglet OpsItems, puis sélectionnez Configurer les sources.

-

Sélectionnez le nom de la règle source que vous souhaitez configurer avec un bloc

notifications, comme illustré dans l'exemple suivant.

La règle s'ouvre sur Amazon EventBridge.

-

Sur la page des détails de la règle, sur l'onglet Targets(Cibles), choisissez Edit (Modifier).

-

Dans la section Additional settings (Réglages supplémentaires), choisissez Configure input transformer (Configurer le transformateur d'entrée).

-

Dans la case Modèle, ajoutez un

notificationsau format suivant."notifications":[{"arn":"arn:aws:sns:region:account ID:topic name"}],Voici un exemple :

"notifications":[{"arn":"arn:aws:sns:us-west-2:1234567890:MySNSTopic"}],Entrez le bloc de notifications avant le

resourcesbloc, comme indiqué dans l'exemple suivant pour la région USA Ouest (Oregon) (us-west-2).{ "title": "EBS snapshot copy failed", "description": "CloudWatch Event Rule SSMOpsItems-EBS-snapshot-copy-failed was triggered. Your EBS snapshot copy has failed. See below for more details.", "category": "Availability", "severity": "2", "source": "EC2", "notifications": [{ "arn": "arn:aws:sns:us-west-2:1234567890:MySNSTopic" }], "resources": <resources>, "operationalData": { "/aws/dedup": { "type": "SearchableString", "value": "{\"dedupString\":\"SSMOpsItems-EBS-snapshot-copy-failed\"}" }, "/aws/automations": { "value": "[ { \"automationType\": \"AWS:SSM:Automation\", \"automationId\": \"AWS-CopySnapshot\" } ]" }, "failure-cause": { "value": <failure - cause> }, "source": { "value": <source> }, "start-time": { "value": <start - time> }, "end-time": { "value": <end - time> } } } -

Choisissez Confirmer.

-

Choisissez Suivant.

-

Choisissez Suivant.

-

Choisissez Mettre à jour la règle.

La prochaine fois que le système créera une règle OpsItem pour la règle par défaut, il publiera une notification dans le SNS sujet Amazon.