Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS KMS chiffrement pour AWS Systems Manager Parameter Store SecureString paramètres

Avec AWS Systems Manager Parameter Store, vous pouvez créer des SecureString paramètres, qui sont des paramètres dont le nom est en texte brut et la valeur est chiffrée. Parameter Store utilise AWS KMS pour chiffrer et déchiffrer les valeurs de SecureString paramètres.

avec Parameter Store, vous pouvez créer, stocker et gérer des données sous forme de paramètres assortis de valeurs. Vous pouvez créer un paramètre dans Parameter Store et utilisez-le dans plusieurs applications et services soumis aux stratégies et aux autorisations que vous concevez. Lorsque vous avez besoin de modifier une valeur de paramètre, au lieu de gérer une modification sujette à erreurs dans diverses sources, vous modifiez une seule instance. Parameter Store supporte une structure hiérarchique pour les noms de paramètres, de sorte que vous pouvez qualifier un paramètre pour des utilisations spécifiques.

Pour gérer des données sensibles, vous pouvez créer des SecureString paramètres. Parameter Store utilise AWS KMS keys pour chiffrer les valeurs de SecureString paramètres au moment où vous les créez ou les modifiez. Il utilise également des KMS clés pour déchiffrer les valeurs de paramètres au moment où vous y accédez. Vous pouvez utiliser Clé gérée par AWSle Parameter Store crée pour votre compte ou spécifiez votre propre clé gérée par le client.

Important

Parameter Store ne prend en charge que les KMSclés symétriques. Vous ne pouvez pas utiliser une KMSclé asymétrique pour chiffrer vos paramètres. Pour savoir si une KMS clés est symétrique ou asymétrique, veuillez consulter Identification de différents types de clés dans le Guide du AWS Key Management Service développeur.

Parameter Store prend en charge deux niveaux de SecureString paramètres : standard et avancé. Les paramètres standard, qui ne peuvent pas dépasser 4 096 octets, sont chiffrés et déchiffrés directement sous la KMS clé que vous spécifiez. Pour chiffrer et déchiffrer les paramètres avancésSecureString, Parameter Store utilise le chiffrement des enveloppes avec le AWS Encryption SDK. Vous pouvez convertir un paramètre SecureString standard en un paramètre avancé, mais vous ne pouvez pas convertir un paramètre avancé en paramètre standard. Pour plus d'informations sur la différence entre les SecureString paramètres standard et avancés, consultezGestion des niveaux de paramètres.

Rubriques

Protection des SecureString paramètres standard

Parameter Store n'assure aucune opération cryptographique. Au lieu de cela, il s'appuie sur AWS KMS pour chiffrer et déchiffrer les valeurs des paramètres SecureString. Lorsque vous créez ou modifiez une valeur de SecureString paramètre standard, Parameter Store appelle l'opération AWS KMS Encrypt. Cette opération utilise directement une KMS clé de chiffrement symétrique pour chiffrer la valeur du paramètre au lieu d'utiliser la KMS clé pour générer une clé de données.

Vous pouvez sélectionner la KMS clé qui Parameter Store utilise pour chiffrer la valeur du paramètre. Si vous ne spécifiez pas de KMS clé, Parameter Store utilise le Clé gérée par AWS

que Systems Manager crée automatiquement dans votre compte. Cette KMS clé possède un aws/ssm alias.

Pour afficher la aws/ssm KMS clé par défaut de votre compte, utilisez l'DescribeKeyopération décrite dans le AWS KMS API. L'exemple suivant utilise la describe-key commande contenue dans le AWS Command Line Interface (AWS CLI) avec le nom d'aws/ssmalias.

aws kms describe-key \ --key-id alias/aws/ssm

Pour créer un SecureString paramètre standard, utilisez l'PutParameteropération dans le Systems ManagerAPI. Omettez le paramètre Tier ou spécifiez une valeur Standard, qui est la valeur par défaut. Incluez un paramètre Type avec la valeur SecureString. Pour spécifier une KMS clé, utilisez le KeyId paramètre. La valeur par défaut est Clé gérée par AWS celle de votre compte,aws/ssm.

Parameter Store appelle ensuite l' AWS KMS Encryptopération avec la KMS clé et la valeur du paramètre en texte brut. AWS KMS renvoie la valeur du paramètre crypté, qui Parameter Store stocke avec le nom du paramètre.

Dans l'exemple suivant, la commande Systems Manager put-parameter et son --type paramètre sont utilisés dans l' AWS CLI pour créer un SecureString paramètre. Étant donné que la commande omet les --key-id paramètres --tier facultatifs, Parameter Store crée un SecureString paramètre standard et le chiffre sous le Clé gérée par AWS.

aws ssm put-parameter \ --name MyParameter \ --value "secret_value" \ --type SecureString

Dans l'exemple similaire suivant, le paramètre --key-id est utilisé pour spécifier une clé gérée par le client. Cet exemple utilise un ID de KMS clé pour identifier la KMS clé, mais vous pouvez utiliser n'importe quel identifiant de KMS clé valide. Étant donné que la commande omet le Tier paramètre (--tier), Parameter Store crée un SecureString paramètre standard et non un paramètre avancé.

aws ssm put-parameter \ --name param1 \ --value "secret" \ --type SecureString \ --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

Lorsque vous obtenez un SecureString paramètre de Parameter Store, sa valeur est cryptée. Pour obtenir un paramètre, utilisez l'GetParameter opération dans le Systems ManagerAPI.

Dans l'exemple suivant, la commande Systems Manager get-parameter est utilisée dans l' AWS CLI pour obtenir le paramètre à partir de MyParameter Parameter Store sans déchiffrer sa valeur.

aws ssm get-parameter --name MyParameter

{ "Parameter": { "Type": "SecureString", "Name": "MyParameter", "Value": "AQECAHgnOkMROh5LaLXkA4j0+vYi6tmM17Lg" } }

Pour déchiffrer la valeur du paramètre avant de la renvoyer, définissez le paramètre WithDecryption de GetParameter sur true. Lorsque vous utilisezWithDecryption, Parameter Store appelle l'opération AWS KMS Decrypt en votre nom pour déchiffrer la valeur du paramètre. En conséquence, la demande GetParameter renvoie le paramètre avec une valeur de paramètre en texte brut, comme le montre l'exemple suivant.

aws ssm get-parameter \ --name MyParameter \ --with-decryption

{ "Parameter": { "Type": "SecureString", "Name": "MyParameter", "Value": "secret_value" } }

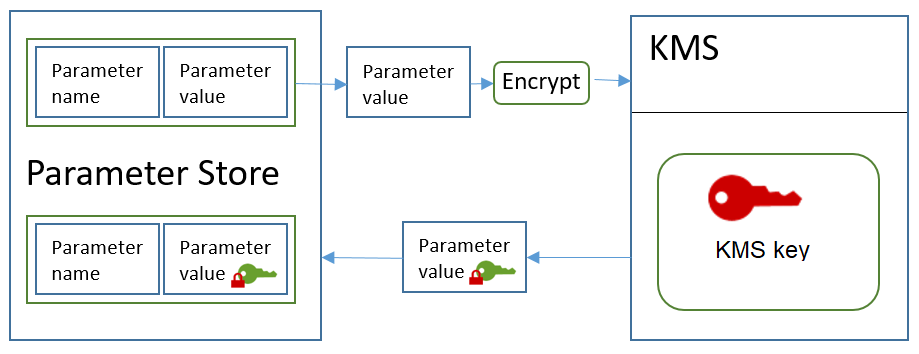

Le flux de travail suivant montre comment procéder Parameter Store utilise une KMS clé pour chiffrer et déchiffrer un paramètre standardSecureString.

Chiffrer un paramètre standard

-

Lorsque vous

PutParametercréez unSecureStringparamètre, Parameter Store envoie uneEncryptdemande à AWS KMS. Cette demande inclut la valeur du paramètre en texte brut, la KMS clé que vous avez choisie et Parameter Store Contexte de chiffrement. Pendant la transmission à AWS KMS, la valeur en texte brut duSecureStringparamètre est protégée par Transport Layer Security (TLS). -

AWS KMS chiffre la valeur du paramètre avec la KMS clé spécifiée et le contexte de chiffrement spécifiés. Il renvoie le texte chiffré à Parameter Store, qui stocke le nom du paramètre et sa valeur chiffrée.

Déchiffrer un paramètre standard

-

Lorsque vous incluez le

WithDecryptionparamètre dans uneGetParameterdemande, Parameter Store envoie uneDecryptdemande à AWS KMS avec la valeur duSecureStringparamètre crypté et le Parameter Store Contexte de chiffrement. -

AWS KMS utilise la même KMS clé et le contexte de chiffrement fourni pour déchiffrer la valeur chiffrée. Il renvoie la valeur du paramètre (déchiffrée) en texte brut à Parameter Store. Pendant la transmission, les données en texte brut sont protégées parTLS.

-

Parameter Store renvoie la valeur du paramètre en texte brut dans la

GetParameterréponse.

Protection des SecureString paramètres avancés

Lorsque vous PutParameter créez un SecureString paramètre avancé, Parameter Store utilise le chiffrement d'enveloppe avec le chiffrement symétrique AWS Encryption SDK et AWS KMS key pour protéger la valeur du paramètre. Chaque valeur de paramètre avancé est chiffrée sous une clé de données unique, et la clé de données est chiffrée sous une KMS clé. Vous pouvez utiliser la Clé gérée par AWS pour le compte (aws/ssm) ou n'importe quelle clé gérée par le client.

La bibliothèque AWS Encryption SDK est une bibliothèque côté client et open source qui vous permet de chiffrer et de déchiffrer les données à l'aide des normes et des bonnes pratiques. Elle est prise en charge sur plusieurs plateformes et dans plusieurs langages de programmation, y compris une interface de ligne de commande. Vous pouvez consulter le code source et contribuer à son développement dans GitHub.

Pour chaque valeur de SecureString paramètre, Parameter Store appelle le AWS Encryption SDK pour chiffrer la valeur du paramètre à l'aide d'une clé de données unique qui AWS KMS

génère (GenerateDataKey). Les AWS Encryption SDK retours vers Parameter Store un message chiffré qui inclut la valeur chiffrée du paramètre et une copie chiffrée de la clé de données unique. Parameter Store stocke l'intégralité du message chiffré dans la valeur du SecureString paramètre. Ensuite, lorsque vous obtenez une valeur de SecureString paramètre avancée, Parameter Store utilise le AWS Encryption SDK pour déchiffrer la valeur du paramètre. Cela nécessite un appel AWS KMS pour déchiffrer la clé de données chiffrée.

Pour créer un SecureString paramètre avancé, utilisez l'PutParameteropération dans le Systems ManagerAPI. Définissez la valeur du paramètre Tier sur Advanced. Incluez un paramètre Type avec la valeur SecureString. Pour spécifier une KMS clé, utilisez le KeyId paramètre. La valeur par défaut est Clé gérée par AWS celle de votre compte,aws/ssm.

aws ssm put-parameter \ --name MyParameter \ --value "secret_value" \ --type SecureString \ --tier Advanced

Dans l'exemple similaire suivant, le paramètre --key-id est utilisé pour spécifier une clé gérée par le client. Cet exemple utilise l'Amazon Resource Name (ARN) de la KMS clé, mais vous pouvez utiliser tout identifiant de KMS clé valide.

aws ssm put-parameter \ --name MyParameter \ --value "secret_value" \ --type SecureString \ --tier Advanced \ --key-id arn:aws:kms:us-east-2:987654321098:key/1234abcd-12ab-34cd-56ef-1234567890ab

Lorsque vous obtenez un SecureString paramètre de Parameter Store, sa valeur est le message chiffré que le kit AWS Encryption SDK a renvoyé. Pour obtenir un paramètre, utilisez l'GetParameteropération dans le Systems ManagerAPI.

L'exemple suivant utilise l'GetParameteropération Systems Manager pour obtenir le MyParameter paramètre à partir de Parameter Store sans déchiffrer sa valeur.

aws ssm get-parameter --name MyParameter

{ "Parameter": { "Type": "SecureString", "Name": "MyParameter", "Value": "AQECAHgnOkMROh5LaLXkA4j0+vYi6tmM17Lg" } }

Pour déchiffrer la valeur du paramètre avant de la renvoyer, définissez le paramètre WithDecryption de GetParameter sur true. Lorsque vous utilisezWithDecryption, Parameter Store appelle l'opération AWS KMS Decrypt en votre nom pour déchiffrer la valeur du paramètre. En conséquence, la demande GetParameter renvoie le paramètre avec une valeur de paramètre en texte brut, comme le montre l'exemple suivant.

aws ssm get-parameter \ --name MyParameter \ --with-decryption

{ "Parameter": { "Type": "SecureString", "Name": "MyParameter", "Value": "secret_value" } }

Vous ne pouvez pas convertir un paramètre SecureString en un paramètre standard, mais vous pouvez convertir uun paramètre standard SecureString en un paramètre avancé. Pour convertir un paramètre SecureString standard en un paramètre SecureString avancé, utilisez l'opération PutParameter avec le paramètre Overwrite. Le Type doit être SecureString et la valeur Tier doit être Advanced. Le paramètre KeyId, qui identifie une clé gérée par le client, est facultatif. Si vous l'omettez, Parameter Store utilise le Clé gérée par AWS pour le compte. Vous pouvez spécifier n'importe quelle KMS clé que le principal est autorisé à utiliser, même si vous avez utilisé une autre KMS clé pour chiffrer le paramètre standard.

Lorsque vous utilisez le Overwrite paramètre, Parameter Store utilise le AWS Encryption SDK pour chiffrer la valeur du paramètre. Ensuite, il stocke le nouveau message chiffré dans Parameter Store.

aws ssm put-parameter \ --name myStdParameter \ --value "secret_value" \ --type SecureString \ --tier Advanced \ --key-id 1234abcd-12ab-34cd-56ef-1234567890ab \ --overwrite

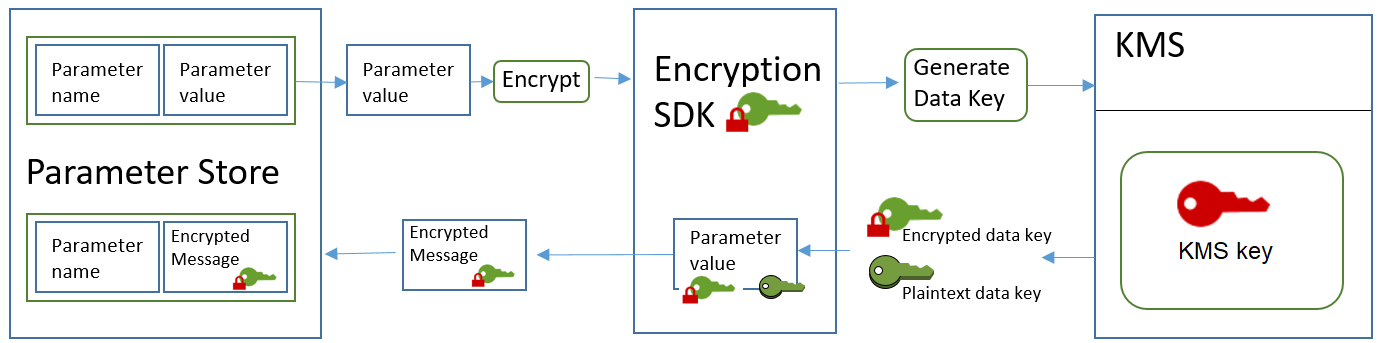

Le flux de travail suivant montre comment procéder Parameter Store utilise une KMS clé pour chiffrer et déchiffrer un paramètre avancéSecureString.

Chiffrer un paramètre avancé

-

Lorsque vous

PutParametercréez unSecureStringparamètre avancé, Parameter Store utilise le AWS Encryption SDK et AWS KMS pour chiffrer la valeur du paramètre. Parameter Store appelle le AWS Encryption SDK avec la valeur du paramètre, la KMS clé que vous avez spécifiée, et Parameter Store Contexte de chiffrement. -

AWS Encryption SDK envoie une GenerateDataKeydemande à AWS KMS avec l'identifiant de la KMS clé que vous avez spécifiée et le Parameter Store Contexte de chiffrement. AWS KMS renvoie deux copies de la clé de données unique : une en texte brut et une cryptée sous la KMS clé. (Le contexte de chiffrement est utilisé lors du chiffrement de la clé de données.)

-

AWS Encryption SDK Utilise la clé de données en texte brut pour chiffrer la valeur du paramètre. Elle renvoie un message chiffré qui inclut la valeur chiffrée du paramètre, la clé de données chiffrée, et d'autres données, y compris Parameter Store Contexte de chiffrement.

-

Parameter Store stocke le message chiffré en tant que valeur de paramètre.

Déchiffrer un paramètre avancé

-

Vous pouvez inclure le paramètre

WithDecryptiondans une demandeGetParameterpour obtenir un paramètreSecureStringavancé. Quand tu le feras, Parameter Store transmet le message chiffré de la valeur du paramètre à une méthode de déchiffrement du AWS Encryption SDK kit. -

Il AWS Encryption SDK appelle l'opération de AWS KMS déchiffrement. Il transmet la clé de données chiffrée et Parameter Store contexte de chiffrement issu du message chiffré.

-

AWS KMS utilise la KMS clé et le Parameter Store Contexte de chiffrement pour déchiffrer la clé de données chiffrée. Ensuite, il renvoie la clé de données en texte brut (déchiffrée) au kit AWS Encryption SDK.

-

AWS Encryption SDK Utilise la clé de données en texte brut pour déchiffrer la valeur du paramètre. Il renvoie la valeur du paramètre en texte brut à Parameter Store.

-

Parameter Store vérifie le contexte de chiffrement et renvoie la valeur du paramètre en texte brut dans la

GetParameterréponse.

Définition d'autorisations de chiffrement et de déchiffrement des valeurs de paramètres

Pour chiffrer une valeur de paramètre standard SecureString, l'utilisateur a besoin kms:Encrypt d'une autorisation. Pour chiffrer une valeur de paramètre avancé SecureString, l'utilisateur a besoin d’une autorisation kms:GenerateDataKey. Pour déchiffrer un type de valeur de paramètre SecureString, l'utilisateur a besoin d’une autorisation kms:Decrypt.

Vous pouvez utiliser les politiques AWS Identity and Access Management (IAM) pour autoriser ou refuser à un utilisateur l'autorisation d'appeler le Systems Manager PutParameter et les GetParameter opérations.

De plus, si vous utilisez les clés gérées par le client pour chiffrer les valeurs de vos SecureString paramètres, vous pouvez utiliser des IAM stratégies et des stratégies de clé pour gérer les autorisations de chiffrement et de déchiffrement. Cependant, vous ne pouvez pas établir de stratégies de contrôle d'accès pour la aws/ssm KMS clé par défaut. Pour obtenir des informations détaillées sur le contrôle de l'accès aux clés gérées par le client, consultez KMSla section Accès aux clés et autorisations dans le Guide du AWS Key Management Service développeur.

L'exemple suivant montre une IAM stratégie conçue pour les SecureString paramètres standard. Elle permet à l'utilisateur d'appeler l'opération PutParameter Systems Manager sur tous les paramètres du chemin FinancialParameters. Cette stratégie permet également à l'utilisateur d'appeler l' AWS KMS Encryptopération sur la clé d'exemple gérée par le client.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:PutParameter" ], "Resource": "arn:aws:ssm:us-east-2:111122223333:parameter/FinancialParameters/*" }, { "Effect": "Allow", "Action": [ "kms:Encrypt" ], "Resource": "arn:aws:kms:us-east-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" } ] }

L'exemple suivant montre une IAM stratégie conçue pour les SecureString paramètres avancés. Elle permet à l'utilisateur d'appeler l'opération PutParameter Systems Manager sur tous les paramètres du chemin ReservedParameters. Cette stratégie permet également à l'utilisateur d'appeler l' AWS KMS GenerateDataKeyopération sur la clé d'exemple gérée par le client.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:PutParameter" ], "Resource": "arn:aws:ssm:us-east-2:111122223333:parameter/ReservedParameters/*" }, { "Effect": "Allow", "Action": [ "kms:GenerateDataKey" ], "Resource": "arn:aws:kms:us-east-2:987654321098:key/1234abcd-12ab-34cd-56ef-1234567890ab" } ] }

Le dernier exemple montre également une IAM stratégie qui peut être utilisée pour les SecureString paramètres standard ou avancés. Elle permet à l'utilisateur d'appeler les opérations GetParameter Systems Manager (et les opérations associées) sur tous les paramètres du chemin ITParameters. Cette stratégie permet également à l'utilisateur d'appeler l' AWS KMS Decryptopération sur la clé d'exemple gérée par le client.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetParameter*" ], "Resource": "arn:aws:ssm:us-east-2:111122223333:parameter/ITParameters/*" }, { "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": "arn:aws:kms:us-east-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" } ] }

Parameter Store contexte de chiffrement

Un contexte de chiffrement est un ensemble de paires clé-valeur qui contiennent des données non secrètes arbitraires. Lorsque vous incluez un contexte de chiffrement dans une demande de chiffrement de données, lie AWS KMS cryptographiquement le contexte de chiffrement aux données chiffrées. Pour déchiffrer les données, vous devez transmettre le même contexte de chiffrement.

Vous pouvez également utiliser le contexte de chiffrement pour identifier une opération de chiffrement dans des enregistrements d'audit et des journaux. Le contexte de chiffrement s'affiche en texte brut dans les journaux, tels que les journaux AWS CloudTrail.

Le AWS Encryption SDK kit accepte aussi un contexte de chiffrement, même s'il peut le gérer différemment. Parameter Store fournit le contexte de chiffrement à la méthode de chiffrement. Le kit lie AWS Encryption SDK cryptographiquement le contexte de chiffrement aux données chiffrées. Il inclut aussi le contexte de chiffrement en texte brut dans l'en-tête du message chiffré qu'il renvoie. Cependant AWS KMS, contrairement aux méthodes de AWS Encryption SDK déchiffrement, elles ne prennent pas de contexte de chiffrement en entrée. Au lieu de cela, lorsqu'il déchiffre des données, le kit AWS Encryption SDK obtient le contexte de chiffrement à partir du message chiffré. Parameter Store vérifie que le contexte de chiffrement inclut la valeur qu'il attend avant de vous renvoyer la valeur du paramètre en texte brut.

Parameter Store utilise le contexte de chiffrement suivant dans ses opérations cryptographiques :

-

Clé :

PARAMETER_ARN -

Valeur : Amazon Resource Name (ARN) du paramètre chiffré.

Le format du contexte de chiffrement est le suivant :

"PARAMETER_ARN":"arn:aws:ssm:region-id:account-id:parameter/parameter-name"

Par exemple, Parameter Store inclut ce contexte de chiffrement dans les appels à chiffrer et déchiffrer le MyParameter paramètre dans un exemple de compte Compte AWS et de région.

"PARAMETER_ARN":"arn:aws:ssm:us-east-2:111122223333:parameter/MyParameter"

Si le paramètre se trouve dans un Parameter Store chemin hiérarchique, le chemin et le nom sont inclus dans le contexte de chiffrement. Par exemple, ce contexte de chiffrement est utilisé lors du chiffrement et du déchiffrement du MyParameter paramètre dans le /ReadableParameters chemin d'un exemple de compte et de région. Compte AWS

"PARAMETER_ARN":"arn:aws:ssm:us-east-2:111122223333:parameter/ReadableParameters/MyParameter"

Vous pouvez déchiffrer une valeur chiffrée de SecureString paramètre en appelant l' AWS KMS Decryptopération avec le contexte de chiffrement adéquat et la valeur chiffrée du paramètre renvoyée par l'GetParameteropération Systems Manager Manager. Cependant, nous vous encourageons à déchiffrer Parameter Store valeurs de paramètres en utilisant l'GetParameteropération avec le WithDecryption paramètre.

Vous pouvez également inclure le contexte de chiffrement dans une IAM stratégie. Par exemple, vous pouvez autoriser un utilisateur à déchiffrer la valeur d'un seul et même paramètre ou les valeurs d'un ensemble de paramètres.

L'exemple suivant d'instruction de IAM stratégie permet à l'utilisateur d'obtenir la valeur du MyParameter paramètre et de déchiffrer sa valeur à l'aide de la KMS clé spécifiée. Toutefois, les autorisations s'appliquent uniquement lorsque le contexte de chiffrement correspond à la chaîne spécifiée. Ces autorisations ne s'appliquent à aucun autre paramètre ou à aucune autre KMS clé, et l'appel de to GetParameter échoue si le contexte de chiffrement ne correspond pas à la chaîne.

Avant d'utiliser une déclaration de stratégie comme celle-ci, remplacez example ARNs avec des valeurs valides.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ssm:GetParameter*" ], "Resource": "arn:aws:ssm:us-east-2:111122223333:parameter/MyParameter" }, { "Effect": "Allow", "Action": [ "kms:Decrypt" ], "Resource": "arn:aws:kms:us-east-2:987654321098:key/1234abcd-12ab-34cd-56ef-1234567890ab", "Condition": { "StringEquals": { "kms:EncryptionContext:PARAMETER_ARN":"arn:aws:ssm:us-east-2:111122223333:parameter/MyParameter" } } } ] }

Résolution KMS des principaux problèmes dans Parameter Store

Pour effectuer une opération quelconque sur un SecureString paramètre, Parameter Store doit pouvoir utiliser la AWS KMS KMS clé que vous spécifiez pour l'opération en question. La plupart des Parameter Store les échecs liés aux KMS clés sont imputables aux problèmes suivants :

-

Les informations d'identification utilisées par une application ne disposent pas des autorisations nécessaires pour effectuer l'action spécifiée sur la KMS clé.

Pour corriger cette erreur, exécutez l'application avec d'autres informations d'identification ou corrigez la politique IAM ou la politique de clé qui empêche l'opération. Pour obtenir de l'aide AWS KMS IAM et des politiques clés, consultez KMSla section Accès et autorisations clés dans le Guide du AWS Key Management Service développeur.

-

La KMS clé est introuvable.

Cela se produit généralement lorsque vous utilisez un identificateur incorrect pour la KMS clé. Procurez-vous les identificateurs corrects pour la KMS clé et tentez à nouveau la commande.

-

La KMS clé n'est pas activée. Lorsque cela se produit, Parameter Store renvoie une

InvalidKeyIdexception avec un message d'erreur détaillé de AWS KMS. Si l'état KMS clé estDisabled, activez-le. Si l'état estPending Import, suivez la procédure d'importation. De plus, si la clé est à l'étatPending Deletion, annulez la suppression de la clé ou utilisez une autre KMS clé.Pour connaître l'état d'une KMS clé, utilisez l'DescribeKeyopération.