Configurer des autorisations d’instance requises pour Systems Manager

Par défaut, AWS Systems Manager n'a pas le droit d'effectuer des actions sur vos instances. Vous pouvez fournir des autorisations d'instance au niveau du compte à l'aide d'un rôle AWS Identity and Access Management (IAM), ou au niveau de l'instance à l'aide d'un profil d'instance. Si votre cas d'utilisation le permet, nous vous recommandons d'accorder l'accès au niveau du compte à l'aide de la configuration de gestion des hôtes par défaut.

Note

Vous pouvez ignorer cette étape et autoriser Systems Manager à appliquer les autorisations requises à vos instances pour vous lors de la configuration de la console unifiée. Pour de plus amples informations, consultez Configuration de AWS Systems Manager.

Configuration recommandée pour les autorisations d’instance EC2

La configuration de gestion des hôtes par défaut permet à Systems Manager de gérer vos instances Amazon EC2 automatiquement. Une fois ce paramètre activé, toutes les instances utilisant Service des métadonnées d'instance Version 2 (IMDSv2) dans la Région AWS et le Compte AWS avec la version SSM Agent 3.2.582.0 ou ultérieure installée deviennent automatiquement des instances gérées. La configuration de gestion des hôtes par défaut ne prend pas en charge du Service des métadonnées d'instance Version 1. Pour plus d’informations sur la transition vers IMDSv2, consultez la section Transition to using Instance Metadata Service Version 2 du guide de l’utilisateur Amazon EC2. Pour plus d'informations sur la vérification de la version de l'SSM Agent installée sur votre instance, consultez Vérification du numéro de version de l'SSM Agent. Pour plus d'informations sur la mise à jour de l'SSM Agent, consultez Mise à jour automatique de l'SSM Agent. Les avantages des instances gérées sont les suivants :

-

Connectez-vous à vos instances en toute sécurité à l'aide de Session Manager.

-

Effectuez des analyses de correctifs automatisées à l'aide de Patch Manager.

-

Consultez les informations détaillées sur vos instances à l'aide de Systems Manager Inventory.

-

Suivez et gérez les instances à l'aide de Fleet Manager.

-

Maintenez le SSM Agent à jour automatiquement.

Fleet Manager, Inventory, Patch Manager et Session Manager sont des outils d’AWS Systems Manager.

La configuration de gestion des hôtes par défaut permet de gérer les instances sans utiliser de profils d'instance et garantit que Systems Manager dispose des autorisations nécessaires pour gérer toutes les instances de la région et du compte. Si les autorisations fournies ne sont pas suffisantes pour votre cas d'utilisation, vous pouvez également ajouter des politiques au rôle IAM par défaut créé par la configuration de gestion des hôtes par défaut. Sinon, si vous n'avez pas besoin d'autorisations pour toutes les fonctionnalités fournies par le rôle IAM par défaut, vous pouvez créer vos propres rôles et politiques personnalisés. Toutes les modifications apportées au rôle IAM que vous choisissez pour la configuration de gestion des hôtes par défaut s'appliquent à toutes les instances Amazon EC2 gérées dans la région et le compte. Pour plus d'informations sur la politique utilisée par la Configuration de gestion des hôtes par défaut, consultez Politique gérée par AWS : AmazonSSMManagedEC2InstanceDefaultPolicy. Pour plus d'informations sur la Configuration de gestion des hôtes par défaut, consultez Gestion automatique des instances EC2 avec la configuration par défaut de la gestion des hôtes.

Important

Les instances enregistrées à l'aide de la configuration de gestion des hôtes par défaut stockent des informations d'enregistrement localement dans les répertoires /lib/amazon/ssm ou C:\ProgramData\Amazon. La suppression de ces répertoires ou de leurs fichiers empêchera l'instance d'acquérir les informations d'identification nécessaires pour se connecter à Systems Manager à l'aide de la configuration de gestion des hôtes par défaut. Dans ces cas, vous devez utiliser un profil d'instance, pour fournir les autorisations requises à votre instance, ou recréer l'instance.

Note

Cette procédure est destinée à être exécutée uniquement par les administrateurs. Implémentez l'accès au moindre privilège lorsque vous autorisez des individus à configurer ou à modifier la configuration de gestion des hôtes par défaut. Vous devez activer la configuration de gestion des hôtes par défaut dans chaque Région AWS dans laquelle vous souhaitez gérer automatiquement vos instances Amazon EC2.

Activation du paramètre de configuration de gestion des hôtes par défaut

Vous pouvez activer la configuration de gestion des hôtes par défaut depuis la console Fleet Manager. Pour mener à bien cette procédure à l'aide de la AWS Management Console ou de l'outil de ligne de commande de votre choix, vous devez disposer des autorisations nécessaires pour les opérations d'API GetServiceSetting, ResetServiceSetting et UpdateServiceSetting. En outre, vous devez disposer des autorisations nécessaires pour l'autorisation iam:PassRole du rôle IAM AWSSystemsManagerDefaultEC2InstanceManagementRole. Voici un exemple de politique . Remplacez chaque example resource placeholder (espace réservé pour les ressources) avec vos propres informations.

Avant de commencer, si des profils d'instance sont associés à vos instances Amazon EC2, supprimez toutes les autorisations qui autorisent l'opération ssm:UpdateInstanceInformation. L'SSM Agent essaie d'utiliser les autorisations de profil d'instance avant d'utiliser les autorisations de configuration de gestion des hôtes par défaut. Si vous autorisez l'opération ssm:UpdateInstanceInformation dans vos profils d'instance, l'instance n'utilisera pas les autorisations de configuration de gestion des hôtes par défaut.

Ouvrez la console AWS Systems Manager à l'adresse https://console.aws.amazon.com/systems-manager/

. Dans le panneau de navigation, sélectionnez Fleet Manager.

-

Choisissez Paramétrer la configuration de gestion des hôtes par défaut dans la liste déroulante Gestion des comptes.

-

Activez l'option Activer la configuration de gestion des hôtes par défaut.

-

Choisissez le rôle IAM utilisé pour activer les outils de Systems Manager pour vos instances. Nous vous recommandons d'utiliser le rôle par défaut dans Configuration de gestion des hôtes par défaut. Il contient l'ensemble des autorisations minimum pour gérer vos instances Amazon EC2 à l'aide de Systems Manager. Si vous préférez utiliser un rôle personnalisé, la politique de confiance du rôle doit autoriser Systems Manager en tant qu'entité de confiance.

-

Choisissez Configurer pour terminer la configuration.

Après avoir activé la Configuration de gestion des hôtes par défaut, 30 minutes peuvent s'écouler avant que vos instances n'utilisent les informations d'identification du rôle que vous avez choisi. Vous devez activer la Configuration de gestion des hôtes par défaut dans chaque région dans laquelle vous souhaitez gérer automatiquement vos instances Amazon EC2.

Configuration alternative pour les autorisations d’instance EC2

Vous pouvez accorder l'accès au niveau des instances individuelles à l'aide d'un profil d'instance AWS Identity and Access Management (IAM). Un profil d'instance est un conteneur qui transmet des informations sur le rôle IAM à une instance Amazon Elastic Compute Cloud (Amazon EC2) lors du lancement. Vous pouvez créer un profil d'instance pour Systems Manager en attachant une ou plusieurs politiques IAM qui définissent les autorisations nécessaires pour un nouveau rôle ou un rôle que vous avez déjà créé.

Note

Vous pouvez utiliser Quick Setup, un outil d’AWS Systems Manager, pour configurer rapidement un profil d’instance sur toutes les instances de votre Compte AWS. Quick Setup crée également un rôle de service IAM (ou rôle assume), ce qui permet à Systems Manager d’exécuter en toute sécurité des commandes sur vos instances en votre nom. Quick Setup vous permet d'ignorer cette étape (étape 3), ainsi que l'étape 4. Pour de plus amples informations, consultez AWS Systems Manager Quick Setup.

Veuillez noter les détails suivants sur la création d'un profil d'instance IAM :

-

Si vous configurez des machines non EC2 dans un environnement hybride et multicloud pour Systems Manager, vous n'avez pas besoin de leur créer de profil d'instance. À la place, configurez vos machines virtuelles et serveurs pour qu'ils puissent utiliser un rôle de service IAM. Pour plus d’informations, consultez la section Créer le rôle de service IAM requis pour Systems Manager dans les environnements hybrides et multicloud.

-

Si vous modifiez le profil d'instance IAM, l'actualisation des informations d'identification de l'instance peut prendre un peu de temps. L'SSM Agent ne peut pas traiter les demandes tant que cette actualisation n'a pas été effectuée. Pour accélérer le processus d'actualisation, vous pouvez redémarrer l'SSM Agent ou redémarrer l'instance.

Selon que créez un rôle pour votre profil d'instance ou que vous ajoutez les autorisations nécessaires à un rôle existant, utilisez l'une des procédures suivantes.

Pour créer un profil d'instance pour les instances gérées Systems Manager (console)

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Rôles, puis Créer un rôle.

-

Pour Trusted entity (Entité de confiance), choisissez Service AWS.

-

Directement sous Use case (Cas d'utilisation), choisissez EC2, puis Next (Suivant).

-

Sur la page Add permissions (Ajouter des autorisations), procédez comme suit :

-

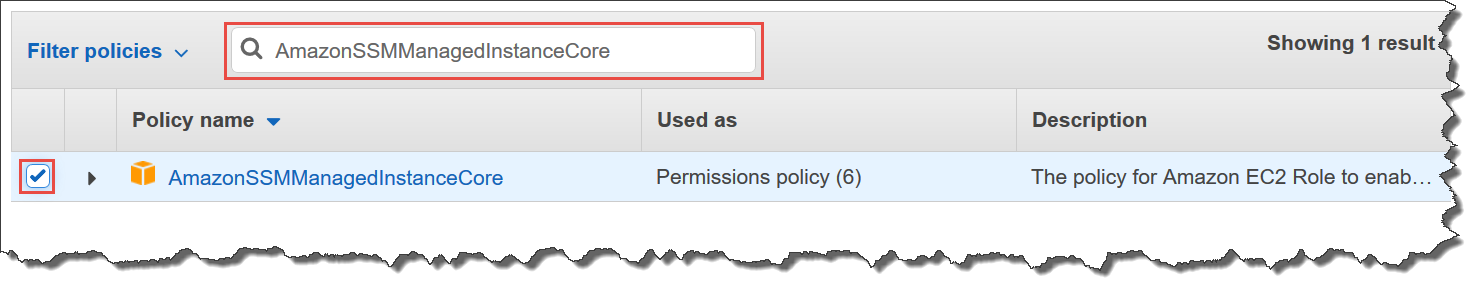

Utilisez le champ Recherche pour localiser la politique AmazonSSMManagedInstanceCore. Cochez la case correspondant à son nom, comme indiqué dans l’illustration suivante.

La console conserve votre sélection même si vous recherchez d'autres politiques.

-

Si vous avez créé une politique de compartiment S3 personnalisée au cours de la procédure précédente, (Facultatif) créer une politique personnalisée pour l'accès au compartiment S3, recherchez-la et cochez la case en regard de son nom.

-

Si vous prévoyez de joindre des instances à un domaine Active Directory géré par AWS Directory Service, recherchez AmazonSSMDirectoryServiceAccess et cochez la case en regard de son nom.

-

Si vous prévoyez d'utiliser EventBridge ou CloudWatch Logs pour gérer ou surveiller votre instance, recherchez CloudWatchAgentServerPolicy et cochez la case en regard de son nom.

-

-

Choisissez Suivant.

-

Pour Role name (Nom du rôle), saisissez un nom pour votre nouveau profil d'instance, par exemple

SSMInstanceProfile.Note

Notez le nom de rôle. Vous pouvez choisir ce rôle lorsque vous créerez de nouvelles instances à gérer à l'aide de Systems Manager.

-

(Facultatif) Pour Description, mettez à jour la description pour ce profil d'instance.

-

(Facultatif) Pour Tags (Balises), ajoutez une ou plusieurs paires clé-valeur d'identification afin d'organiser, de suivre ou de contrôler l'accès pour ce rôle, puis sélectionnez Create role (Créer le rôle). Le système vous renvoie à la page Rôles.

Pour ajouter des autorisations de profil d'instance pour Systems Manager à un rôle existant (console)

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Roles (Rôles), puis choisissez le rôle existant à associer à un profil d'instance pour des opérations Systems Manager.

-

Sous l'onglet Permissions (Autorisations), choisissez Add Permissions, Attach policies (Ajouter des autorisations, Attacher des politiques).

-

Sur la page Attach policy (Attacher la politique), procédez comme suit :

-

Utilisez le champ Recherche pour localiser la politique AmazonSSMManagedInstanceCore. Cochez la case en regard de son nom.

-

Si vous avez créé une politique de compartiment S3 personnalisée, recherchez-la et cochez la case en regard de son nom. Pour plus d'informations sur les politiques de compartiment S3 personnalisés pour un profil d'instance, consultez (Facultatif) créer une politique personnalisée pour l'accès au compartiment S3.

-

Si vous prévoyez de joindre des instances à un domaine Active Directory géré par AWS Directory Service, recherchez AmazonSSMDirectoryServiceAccess et cochez la case en regard de son nom.

-

Si vous prévoyez d'utiliser EventBridge ou CloudWatch Logs pour gérer ou surveiller votre instance, recherchez CloudWatchAgentServerPolicy et cochez la case en regard de son nom.

-

-

Choisissez Attach Policies (Attacher des politiques).

Pour plus d'informations sur la mise à jour d'un rôle en vue d'y inclure une entité de confiance ou d'en limiter davantage l'accès, consultez Modification d'un rôle dans le Guide de l'utilisateur IAM.

(Facultatif) créer une politique personnalisée pour l'accès au compartiment S3

La création d'une politique personnalisée pour l'accès Amazon S3 est obligatoire uniquement si vous utilisez le point de terminaison d'un VPC ou votre propre compartiment S3 dans vos opérations Systems Manager. Vous pouvez associer cette politique au rôle IAM par défaut créé par la Configuration de gestion des hôtes par défaut ou à un profil d'instance que vous avez créé lors de la procédure précédente.

Pour plus d'informations sur les compartiments S3 gérés AWS auxquels vous fournissez l'accès dans la politique ci-dessous, consultez Communications de l'SSM Agent avec des compartiments S3 gérés par AWS.

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, sélectionnez Politiques, puis Créer une politique.

-

Choisissez l'onglet JSON et remplacez le texte par défaut avec le texte suivant.

Note

Le premier élément

Statementest obligatoire uniquement si vous utilisez un point de terminaison d’un VPC.Le deuxième élément

Statementest obligatoire uniquement si vous utilisez un compartiment S3 que vous avez créé pour l’utiliser dans vos opérations Systems Manager.L’autorisation de liste de contrôle d’accès

PutObjectAclest obligatoire uniquement si vous prévoyez de prendre en charge l’accès entre comptes à des compartiments S3 d’autres comptes.L’élément

GetEncryptionConfigurationest obligatoire si votre compartiment S3 est configuré pour utiliser le chiffrement.Si votre compartiment S3 est configuré pour utiliser le chiffrement, la racine du compartiment S3 (par exemple,

arn:aws:s3:::amzn-s3-demo-bucket) doit être répertoriée dans la section Ressource. Votre utilisateur, groupe ou rôle doit être configuré avec l'accès au compartiment racine. -

Si vous utilisez un point de terminaison d'un VPC dans vos opérations, procédez comme suit :

Dans le premier élément

Statement, remplacez chaque espace réservéregionpar l'identifiant de la Région AWS dans laquelle cette politique sera utilisée. Par exemple, utilisezus-east-2pour la région USA Est (Ohio). Pour obtenir une liste des valeursregionprises en charge, consultez la colonne Région dans la rubrique Points de terminaison de service Systems Manager de la Référence générale d'Amazon Web Services.Important

Dans cette politique, nous vous recommandons d'éviter d'utiliser des caractères génériques (*) à la place des régions spécifiques. Par exemple, utilisez

arn:aws:s3:::aws-ssm-us-east-2/*et n'utilisez pasarn:aws:s3:::aws-ssm-*/*. L'utilisation de caractères génériques pourrait fournir l'accès aux compartiments S3 vers lesquels vous ne prévoyez pas d'accorder l'accès. Si vous souhaitez utiliser le profil d'instance pour plusieurs régions, nous vous recommandons de répéter le premier élémentStatementpour chaque région.-ou-

Si vous n'utilisez pas un point de terminaison d'un VPC dans vos opérations, vous pouvez supprimer le premier élément

Statement. -

Si vous utilisez votre propre compartiment S3 dans vos opérations Systems Manager, procédez comme suit :

Dans le deuxième élément

Statement, remplacezamzn-s3-demo-bucketpar le nom d’un compartiment S3 de votre compte. Vous utiliserez ce compartiment pour vos opérations Systems Manager. Il fournit des autorisations pour les objets du compartiment, en utilisant"arn:aws:s3:::my-bucket-name/*"comme ressource. Pour plus d'informations sur l'octroi d'autorisations pour des compartiments ou des objets dans des compartiments, consultez la rubrique Actions Amazon S3 dans le Guide de l'utilisateur Amazon Simple Storage Service et dans le billet de blog AWS IAM Policies and Bucket Policies and ACLs! Oh My! (Contrôler l'accès aux ressources S3). Note

Si vous utilisez plusieurs compartiments, fournissez l'ARN de chacun d'entre eux. Consultez l'exemple suivant pour connaître les autorisations sur les compartiments.

"Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1/*", "arn:aws:s3:::amzn-s3-demo-bucket2/*" ]-ou-

Si vous n'utilisez pas un compartiment S3 vous appartenant dans vos opérations Systems Manager, vous pouvez supprimer le second élément

Statement. -

Choisissez Suivant : Balises.

-

(Facultatif) Ajoutez des identifications en choisissant Add tag (Ajouter une identification), et en saisissant les identifications préférées de la politique.

-

Choisissez Suivant : Vérification.

-

Pour Name (Nom), saisissez un nom pour identifier cette politique, par exemple

SSMInstanceProfileS3Policy. -

Choisissez Créer une politique.

Considérations en matière de politique supplémentaires pour les instances gérées

Cette section décrit certaines des politiques que vous pouvez ajouter au rôle IAM par défaut créé par la Configuration de gestion des hôtes par défaut, ou les profils d'instance pour AWS Systems Manager. Pour fournir des autorisations de communication entre les instances et l'API Systems Manager, nous vous recommandons de créer des politiques personnalisées reflétant les besoins de votre système et les exigences de sécurité. En fonction de votre plan d'opérations, vous pouvez avoir besoin des autorisations représentées dans une ou plusieurs des trois autres politiques.

- Stratégie :

AmazonSSMDirectoryServiceAccess -

Obligatoire uniquement si vous envisagez de joindre une instance Amazon EC2 pour Windows Server à un répertoire Microsoft AD.

Cette politique gérée AWS permet à SSM Agent d'accéder à AWS Directory Service en votre nom pour les demandes de jonction de domaine par l'instance gérée. Pour plus d'informations, consultez Jonction facile d'une instance Windows EC2 dans le Guide d'administration AWS Directory Service.

- Stratégie :

CloudWatchAgentServerPolicy -

Obligatoire uniquement si vous prévoyez d'installer et d'exécuter l'agent CloudWatch sur vos instances pour lire les métriques et les données de journal sur une instance et de les écrire dans Amazon CloudWatch. Celles-ci vous permettent de surveiller, d'analyser et de répondre rapidement aux problèmes ou aux modifications apportées à vos ressources AWS.

Votre rôle IAM créé par la Configuration de gestion des hôtes par défaut ou le profil d'instance n'a besoin de cette politique que si vous utilisez des fonctions tels qu'Amazon EventBridge ou Amazon CloudWatch Logs. (Vous pouvez également créer une politique plus restrictive qui, par exemple, limite l'accès en écriture à un flux de journaux CloudWatch Logs spécifique.)

Note

L'utilisation des fonctions EventBridge et CloudWatch Logs est facultative. Toutefois, nous vous recommandons de les paramétrer dès le début de votre processus de configuration de Systems Manager si vous avez décidé de les utiliser. Pour plus d'informations, consultez le Guide de l'utilisateur Amazon EventBridge et le Guide de l'utilisateur Amazon CloudWatch Logs.

Pour créer des politiques IAM avec des autorisations pour des outils Systems Manager supplémentaires, consultez les ressources suivantes :

Attacher le profil d'instance Systems Manager à une instance (console)

La procédure suivante décrit comment attacher un profil d’instance IAM à une instance Amazon EC2 à l’aide de la console Amazon EC2.

Connectez-vous à la AWS Management Console et ouvrez la console Amazon EC2 à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le panneau de navigation, sous Instances, choisissez Instances.

-

Recherchez et choisissez votre instance EC2 dans la liste.

-

Dans le menu Actions, sélectionnez Security (Sécurité), Modify IAM role (Modifier le rôle IAM).

-

Pour Rôle IAM, sélectionnez le profil d'instance que vous avez créé via la procédure décrite à l'Configuration alternative pour les autorisations d’instance EC2.

-

Choisissez Update IAM role (Mise à jour du rôle IAM).

Pour de plus amples informations sur l'attachement de rôles IAM à des instances, choisissez l'une des options suivantes, en fonction du type de système d'exploitation sélectionné :

-

Consultez la section Attach an IAM role to an instance du guide de l’utilisateur Amazon EC2

-

Consultez la section Attach an IAM role to an instance du guide de l’utilisateur Amazon EC2