Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Chiffrement des données

Le chiffrement des données fait référence à la protection des données en transit et au repos. Vous pouvez protéger vos données à l'aideAmazon S3 de clés gérées ouKMS keys au repos, en complément du protocole TLS (Transport Layer Security) standard pendant leur transfert.

Chiffrement au repos

Amazon Transcribeutilise laAmazon S3 clé par défaut (SSE-S3) pour le chiffrement côté serveur des transcriptions placées dans votreAmazon S3 compartiment.

Lorsque vous utilisez cette StartTranscriptionJobopération, vous pouvez spécifier la vôtreKMS key pour crypter la sortie d'une tâche de transcription.

Amazon Transcribe utilise un volume chiffré Amazon EBS avec la clé par défaut.

Chiffrement en transit

Amazon Transcribe utilise TLS 1.2 avec des certificats AWS pour chiffrer les données en transit. Cela inclut les transcriptions en streaming.

Gestion des clés

Amazon Transcribefonctionne avecKMS keys pour fournir un cryptage amélioré de vos données. AvecAmazon S3, vous pouvez crypter votre support d'entrée lors de la création d'une tâche de transcription. L'intégration avecAWS KMS permet le cryptage de la sortie d'une StartTranscriptionJobdemande.

Si vous ne spécifiez pas deKMS key, la sortie de la tâche de transcription est cryptée avec laAmazon S3 clé par défaut (SSE-S3).

Pour plus d'informationsAWS KMS, consultez le Guide duAWS Key Management Service développeur.

Pour crypter la sortie de votre travail de transcription, vous pouvez choisir d'utiliser unKMS key pourCompte AWS celui qui fait la demande ou un pour unKMS key autreCompte AWS.

Si vous ne spécifiez pas deKMS key, la sortie de la tâche de transcription est cryptée avec laAmazon S3 clé par défaut (SSE-S3).

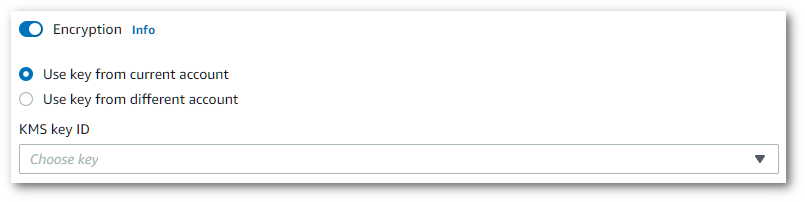

Pour activer le chiffrement de sortie :

-

Sous Output data (Données de sortie) choisissez Encryption (Chiffrement).

-

Choisissez s'ilKMS key provient de celuiCompte AWS que vous utilisez actuellement ou d'un autreCompte AWS. Si vous souhaitez utiliser une clé de la version actuelleCompte AWS, choisissez la clé dans KMS keyID. Si vous utilisez une clé provenant d'une autre cléCompte AWS, vous devez saisir l'ARN de la clé. Pour utiliser une clé provenant d'une autre cléCompte AWS, l'appelant doit disposer

kms:Encryptdes autorisations pour leKMS key. Reportez-vous à la section Création d'une politique clé pour plus d'informations.

Pour utiliser le chiffrement de sortie avec l'API, vous devez le spécifierKMS key à l'aide duOutputEncryptionKMSKeyId paramètre de l'StartTranscriptionJobopération StartCallAnalyticsJobStartMedicalTranscriptionJob, ou.

Si vous utilisez une clé située dans le courantCompte AWS, vous pouvez spécifier votreKMS key clé de quatre manières :

-

Utilisez l'KMS keyidentifiant lui-même. Par exemple,

1234abcd-12ab-34cd-56ef-1234567890ab. -

Utilisez un alias pour l'KMS keyID. Par exemple,

alias/ExampleAlias. -

Utilisez l'Amazon Resource Name (ARN) pour l'KMS keyID. Par exemple,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Utilisez l'ARN pour l'KMS keyalias. Par exemple,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Si vous utilisez une clé située dans une autreCompte AWS position que la clé actuelleCompte AWS, vous pouvez spécifierKMS key la vôtre de deux manières :

-

Utilisez l'ARN pour l'KMS keyID. Par exemple,

arn:aws:kms:region:account-ID:key/1234abcd-12ab-34cd-56ef-1234567890ab. -

Utilisez l'ARN pour l'KMS keyalias. Par exemple,

arn:aws:kms:region:account-ID:alias/ExampleAlias.

Notez que l'entité qui fait la demande doit être autorisée à utiliser la spécifiéeKMS key.

Contexte de chiffrement AWS KMS

AWS KMSLe contexte de chiffrement est une carte de paires clé:valeur non secrètes en texte brut. Cette carte représente des données authentifiées supplémentaires, appelées paires de contextes de chiffrement, qui fournissent un niveau de sécurité supplémentaire à vos données. Amazon Transcribenécessite une clé de chiffrement symétrique pour crypter la sortie de transcription dans unAmazon S3 compartiment spécifié par le client. Pour en savoir plus, consultez Clés asymétriques dansAWS KMS.

Lorsque vous créez vos paires de contextes de chiffrement, n'incluez pas d'informations sensibles. Le contexte de chiffrement n'est pas secret : il est visible en texte brut dans vosCloudTrail journaux (vous pouvez donc l'utiliser pour identifier et classer vos opérations cryptographiques).

Votre paire de contextes de chiffrement peut inclure des caractères spéciaux, tels que des traits de soulignement (_), des tirets (-), des barres obliques (/,\) et des deux-points (:).

Astuce

Il peut être utile de relier les valeurs de votre paire de contextes de chiffrement aux données cryptées. Bien que cela ne soit pas obligatoire, nous vous recommandons d'utiliser des métadonnées non sensibles liées à votre contenu crypté, telles que les noms de fichiers, les valeurs d'en-tête ou les champs de base de données non cryptés.

Pour utiliser le chiffrement de sortie avec l'API, définissez leKMSEncryptionContext paramètre dans l'StartTranscriptionJobopération. Afin de fournir un contexte de chiffrement pour l'opération de chiffrement en sortie, leOutputEncryptionKMSKeyId paramètre doit faire référence à unKMS key ID symétrique.

Vous pouvez utiliser des clésAWS KMS conditionnellesIAM associées à des politiques pour contrôler l'accès à un chiffrement symétrique enKMS key fonction du contexte de chiffrement utilisé dans la demande d'opération cryptographique. Pour un exemple de politique contextuelle de chiffrement, reportez-vous à la sectionAWS KMSstratégie de chiffrement du contexte.

L'utilisation d'un contexte de chiffrement est facultative, mais recommandée. Pour de plus amples informations, consultez Contexte de chiffrement.