Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Accès Services AWS via AWS PrivateLink

Vous accédez à un point de terminaison et vous Service AWS l'utilisez. Les points de terminaison de service par défaut sont des interfaces publiques. Vous devez donc ajouter une passerelle Internet à votre interface VPC afin que le trafic puisse passer du VPC au Service AWS. Si cette configuration ne répond pas aux exigences de sécurité de votre réseau, vous pouvez l'utiliser AWS PrivateLink pour vous VPC connecter Services AWS comme si elles se trouvaient dans le vôtreVPC, sans passer par une passerelle Internet.

Vous pouvez accéder en privé à ceux Services AWS qui s'intègrent à l' AWS PrivateLink utilisation des VPC points de terminaison. Vous pouvez créer et gérer toutes les couches de votre pile d'applications sans utiliser de passerelle Internet.

Tarification

Vous êtes facturé pour chaque heure pendant laquelle votre point de VPC terminaison d'interface est mis en service dans chaque zone de disponibilité. Vous êtes également facturé par Go de données traitées. Pour plus d'informations, consultez AWS PrivateLink Pricing

Table des matières

- Présentation

- DNSnoms d'hôtes

- DNSrésolution

- Privé DNS

- Sous-réseaux et zones de disponibilité

- Types d'adresses IP

- Services qui s'intègrent

- Création d’un point de terminaison d’interface

- Configuration d'un point de terminaison d'interface

- Réception d'alertes pour les événements relatifs aux points de terminaison d'interface

- Suppression d'un point de terminaison d'interface

- Points de terminaison de passerelle

Présentation

Vous pouvez y accéder Services AWS via leurs points de terminaison de service public ou vous connecter à une Services AWS utilisation AWS PrivateLink prise en charge. Cette vue d'ensemble compare ces méthodes.

Accès via des points de terminaison de service public

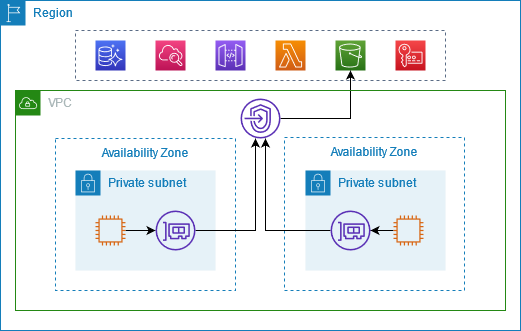

Le schéma suivant montre comment les instances accèdent Services AWS via les points de terminaison du service public. Le trafic à destination et en Service AWS provenance d'une instance d'un sous-réseau public est acheminé vers la passerelle Internet pour le, VPC puis vers le. Service AWS Le trafic à destination et en Service AWS provenance d'une instance d'un sous-réseau privé est acheminé vers une NAT passerelle, puis vers la passerelle Internet duVPC, puis vers le. Service AWS Lorsque ce trafic traverse la passerelle Internet, il ne quitte pas le AWS réseau.

Connect via AWS PrivateLink

Le schéma suivant montre comment les instances y Services AWS accèdent AWS PrivateLink. Tout d'abord, vous créez un point de VPC terminaison d'interface, qui établit des connexions entre les sous-réseaux de votre interface réseau VPC et ceux de vos interfaces réseau d' Service AWS utilisation. Le trafic destiné au Service AWS est résolu vers les adresses IP privées des interfaces réseau du point de terminaison à l'aide deDNS, puis envoyé à l' Service AWS aide de la connexion entre le VPC point de terminaison et le Service AWS.

Services AWS accepte automatiquement les demandes de connexion. Le service ne peut pas lancer de demandes de ressources via le VPC point de terminaison.

DNSnoms d'hôtes

La plupart Services AWS proposent des points de terminaison régionaux publics, dont la syntaxe est la suivante.

protocol://service_code.region_code.amazonaws.com.rproxy.goskope.comPar exemple, le point de terminaison public pour Amazon CloudWatch dans us-east-2 est le suivant.

https://monitoring---us-east-2.amazonaws.com.rproxy.goskope.comAvec AWS PrivateLink, vous envoyez du trafic vers le service à l'aide de points de terminaison privés. Lorsque vous créez un point de VPC terminaison d'interface, nous créons des DNS noms régionaux et zonaux que vous pouvez utiliser pour communiquer avec le Service AWS depuis votreVPC.

Le DNS nom régional du point de VPC terminaison de votre interface a la syntaxe suivante :

endpoint_id.service_id.region.vpce.amazonaws.com.rproxy.goskope.comLa syntaxe des DNS noms de zone est la suivante :

endpoint_id-az_name.service_id.region.vpce.amazonaws.com.rproxy.goskope.comLorsque vous créez un point de VPC terminaison d'interface pour un Service AWS, vous pouvez activer le mode privé DNS. Avec le mode privéDNS, vous pouvez continuer à envoyer des demandes à un service en utilisant le DNS nom de son point de terminaison public, tout en tirant parti de la connectivité privée via le point de VPC terminaison de l'interface. Pour de plus amples informations, veuillez consulter DNSrésolution.

La describe-vpc-endpointscommande suivante affiche les DNS entrées d'un point de terminaison d'interface.

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

Voici un exemple de sortie pour un point de terminaison d'interface pour Amazon CloudWatch avec DNS les noms privés activés. La première entrée est le point de terminaison régional privé. Les trois entrées suivantes sont les points de terminaison zonaux privés. La dernière entrée provient de la zone hébergée privée cachée, qui résout les requêtes adressées au point de terminaison public en adresses IP privées des interfaces réseau du point de terminaison.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

DNSrésolution

Les DNS enregistrements que nous créons pour le point de VPC terminaison de votre interface sont publics. Par conséquent, ces DNS noms peuvent être résolus publiquement. Cependant, les DNS demandes provenant de l'extérieur renvoient VPC toujours les adresses IP privées des interfaces réseau des terminaux, de sorte que ces adresses IP ne peuvent pas être utilisées pour accéder au service des points de terminaison à moins que vous n'ayez accès auVPC.

Privé DNS

Si vous activez le mode privé DNS pour le point de VPC terminaison de votre VPC interface et que vous avez activé à la fois les DNSnoms d'hôte et la DNS résolution, nous créons pour vous une zone hébergée privée masquée et AWS gérée. La zone hébergée contient un ensemble d'enregistrements pour le DNS nom par défaut du service qui le résout en adresses IP privées des interfaces réseau des terminaux de votreVPC. Par conséquent, si vous avez des applications existantes qui envoient des demandes à l' Service AWS aide d'un point de terminaison régional public, ces demandes passent désormais par les interfaces réseau du point de terminaison, sans que vous ayez à apporter de modifications à ces applications.

Nous vous recommandons d'activer les DNS noms privés pour vos VPC points de terminaison pour Services AWS. Cela garantit que les demandes qui utilisent les points de terminaison du service public, telles que les demandes effectuées via un AWS SDK, sont résolues vers votre VPC point de terminaison.

Amazon met à votre VPC disposition un DNS serveur appelé Route 53 Resolver. Le résolveur Route 53 résout automatiquement les noms de VPC domaine locaux et les enregistre dans des zones hébergées privées. Cependant, vous ne pouvez pas utiliser le résolveur Route 53 depuis l'extérieur de votreVPC. Si vous souhaitez accéder à votre VPC point de terminaison depuis votre réseau local, vous pouvez utiliser les points de terminaison Route 53 Resolver et les règles du résolveur. Pour plus d'informations, consultez la section Intégration AWS Transit Gateway avec AWS PrivateLink et Amazon Route 53 Resolver

Sous-réseaux et zones de disponibilité

Vous pouvez configurer votre VPC point de terminaison avec un sous-réseau par zone de disponibilité. Nous créons une interface réseau pour le point de VPC terminaison de votre sous-réseau. Nous attribuons des adresses IP à chaque interface réseau de point de terminaison à partir de son sous-réseau, en fonction du type d'adresse IP du point de VPC terminaison. Les adresses IP d'une interface réseau de point de terminaison ne changeront pas pendant la durée de vie de son VPC point de terminaison.

Dans un environnement de production, pour assurer une disponibilité et une résilience élevées, nous recommandons ce qui suit :

-

Configurez au moins deux zones de disponibilité par VPC point de terminaison et déployez Service AWS les AWS ressources qui doivent y accéder.

-

Configurez DNS les noms privés du VPC point de terminaison.

-

Accédez au Service AWS en utilisant son DNS nom régional, également appelé point de terminaison public.

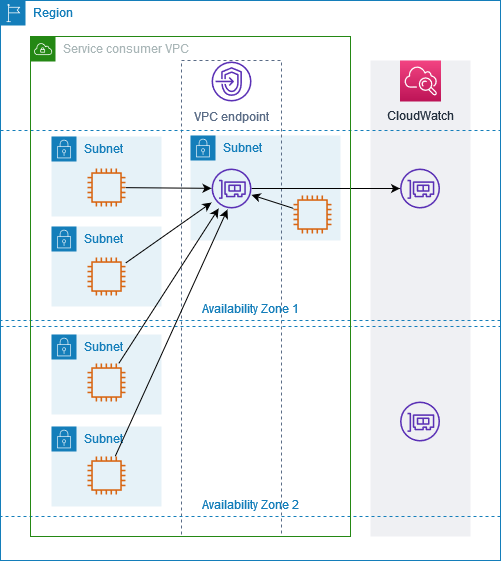

Le schéma suivant montre un VPC point de terminaison pour Amazon CloudWatch doté d'une interface réseau de point de terminaison dans une seule zone de disponibilité. Lorsqu'une ressource d'un sous-réseau VPC accède à Amazon CloudWatch via son point de terminaison public, nous résolvons le trafic vers l'adresse IP de l'interface réseau du point de terminaison. Cela inclut le trafic provenant de sous-réseaux situés dans d'autres zones de disponibilité. Toutefois, si la zone de disponibilité 1 est altérée, les ressources de la zone de disponibilité 2 perdent l'accès à Amazon CloudWatch.

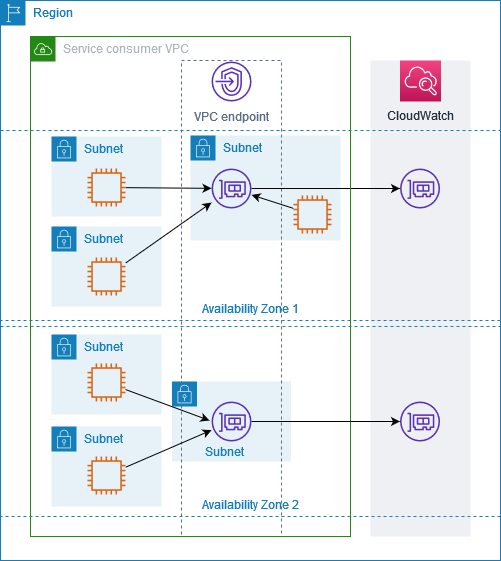

Le schéma suivant montre un VPC point de terminaison pour Amazon CloudWatch avec des interfaces réseau de points de terminaison dans deux zones de disponibilité. Lorsqu'une ressource d'un sous-réseau VPC accède à Amazon CloudWatch via son point de terminaison public, nous sélectionnons une interface réseau de point de terminaison saine, en utilisant l'algorithme Round Robin pour alterner entre les deux. Nous résolvons ensuite le trafic vers l'adresse IP de l'interface réseau du point de terminaison sélectionné.

Si cela convient mieux à votre cas d'utilisation, vous pouvez envoyer le trafic depuis vos ressources vers le Service AWS en utilisant l'interface réseau du point de terminaison dans la même zone de disponibilité. Pour ce faire, utilisez le point de terminaison de la zone privée ou l'adresse IP de l'interface réseau du point de terminaison.

Types d'adresses IP

Services AWS peuvent être pris en charge IPv6 via leurs points de terminaison privés même s'ils ne le font pas IPv6 via leurs points de terminaison publics. Les points de terminaison compatibles IPv6 peuvent répondre aux DNS requêtes avec des AAAA enregistrements.

Exigences relatives à l'activation IPv6 d'un point de terminaison d'interface

-

Service AWS Il doit rendre ses points de terminaison de service disponibles sur. IPv6 Pour de plus amples informations, veuillez consulter Afficher le IPv6 support.

-

Le type d'adresse IP d'un point de terminaison d'interface doit être compatible avec les sous-réseaux du point de terminaison d'interface, comme décrit ici :

-

IPv4— Attribuez IPv4 des adresses aux interfaces réseau de vos terminaux. Cette option n'est prise en charge que si tous les sous-réseaux sélectionnés possèdent des plages d'IPv4adresses.

-

IPv6— Attribuez IPv6 des adresses aux interfaces réseau de vos terminaux. Cette option n'est prise en charge que si tous les sous-réseaux sélectionnés IPv6 ne sont que des sous-réseaux.

-

Dualstack — Attribuez à la fois des IPv6 adresses IPv4 et des adresses aux interfaces réseau de vos terminaux. Cette option n'est prise en charge que si tous les sous-réseaux sélectionnés possèdent à la fois des plages d'IPv6adresses IPv4 et des plages d'adresses.

-

Si un point de VPC terminaison d'interface est compatibleIPv4, les interfaces réseau du point de terminaison ont IPv4 des adresses. Si un point de VPC terminaison d'interface est compatibleIPv6, les interfaces réseau du point de terminaison ont IPv6 des adresses. L'IPv6adresse d'une interface réseau de point de terminaison n'est pas accessible depuis Internet. Si vous décrivez une interface réseau de point de terminaison avec une IPv6 adresse, notez qu'elle denyAllIgwTraffic est activée.