Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Comment fonctionnent les passerelles Amazon VPC Transit

Dans AWS Transit Gateway, une passerelle de transit agit comme un routeur virtuel régional pour le trafic circulant entre vos clouds privés virtuels (VPCs) et les réseaux sur site. Une passerelle de transit dispose d’une scalabilité élastique en fonction du volume de trafic réseau. L’acheminement via une passerelle de transit fonctionne comme une couche 3, où les paquets sont envoyés vers un attachement next hop précis, en fonction de leurs adresses IP de destination.

Rubriques

Exemple de schéma d'architecture

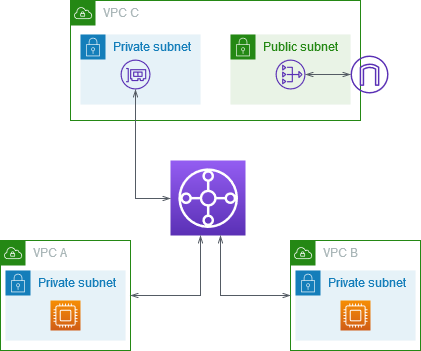

Le diagramme suivant montre une passerelle de transit avec des trois attachements VPC. La table de routage pour chacune d'entre elles VPCs inclut l'itinéraire local et les itinéraires qui envoient le trafic destiné VPCs aux deux autres vers la passerelle de transit.

Voici un exemple de table de routage de passerelle de transit par défaut pour les attachements présentés dans le diagramme précédent. Les blocs d'adresse CIDR de chaque VPC sont propagés vers la table de routage. Par conséquent, chaque attachement peut acheminer des paquets vers les deux autres attachements.

| Destination | Target | Type de routage |

|---|---|---|

VPC A CIDR

|

Attachment for VPC A

|

propagée |

VPC B CIDR

|

Attachment for VPC B

|

propagée |

VPC C CIDR

|

Attachment for VPC C

|

propagée |

Attachements de ressources

Un attachement de passerelle de transit est à la fois une source et une destination pour les paquets. Vous pouvez associer les ressources suivantes à votre passerelle de transit :

-

Un ou plusieurs VPCs. AWS Transit Gateway déploie une interface réseau élastique au sein des sous-réseaux VPC, qui est ensuite utilisée par la passerelle de transit pour acheminer le trafic vers et depuis les sous-réseaux choisis. Vous devez disposer d'au moins un sous-réseau pour chaque zone de disponibilité, ce qui permet au trafic d'atteindre les ressources de chaque sous-réseau de cette zone. Lors de la création du'ne pièce jointe, les ressources d'une zone de disponibilité particulière peuvent atteindre une passerelle de transit uniquement si un sous-réseau est activé dans la même zone. Si une table de routage comprend une route vers la passerelle de transit, le trafic n'est transféré vers la passerelle de transit que lorsqu'elle possède un attachement dans un sous-réseau de la même zone de disponibilité.

-

Une ou plusieurs connexions VPN

-

Une ou plusieurs AWS Direct Connect passerelles

-

Une ou plusieurs attachements Connect de passerelle de transit

-

Une ou plusieurs connexions d'appairage pour les passerelle de transit

Routage multivoies à coût égal

AWS Transit Gateway prend en charge le routage ECMP (Equal Cost Multipath) pour la plupart des pièces jointes. Pour un attachement de VPN, vous pouvez activer ou désactiver le support ECMP à l'aide de la console lors de la création ou de la modification d'une passerelle de transit. Pour tous les autres types d'attachement, les restrictions ECMP suivantes s'appliquent :

-

VPC : le VPC ne prend pas en charge ECMP car les blocs CIDR ne peuvent pas se chevaucher. Par exemple, vous ne pouvez pas associer un VPC avec un CIDR 10.1.0.0/16 à un second VPC utilisant le même CIDR à une passerelle de transit, puis configurer le routage pour équilibrer la charge du trafic entre eux.

-

VPN : lorsque l'option de support ECMP du VPN est désactivée, une passerelle de transit utilise des indicateurs internes pour déterminer le chemin préféré en cas de présence de préfixes identiques sur plusieurs chemins. Pour plus d'informations sur l'activation ou la désactivation de l'ECMP pour un attachement VPN, consultez Passerelles de transit dans Amazon VPC Transit Gateways.

-

AWS Transit Gateway Connect - Les pièces jointes AWS Transit Gateway Connect prennent automatiquement en charge l'ECMP.

-

AWS Direct Connect Passerelle : les pièces jointes de AWS Direct Connect passerelle prennent automatiquement en charge le protocole ECMP sur plusieurs pièces jointes de passerelle Direct Connect lorsque le préfixe réseau, la longueur du préfixe et le code AS_PATH sont exactement identiques.

-

Appairage de passerelle de transit : l'appairage de passerelle de transit ne prend pas en charge ECMP car il ne prend pas en charge le routage dynamique et ne permet pas de configurer la même route statique pour deux cibles différentes.

Note

-

BGP Multipath AS-Path Relax n'est pas pris en charge. Vous ne pouvez donc pas utiliser l'ECMP sur différents numéros de système autonome (). ASNs

-

ECMP n'est pas pris en charge entre les différents types d'attachement. Par exemple, vous ne pouvez pas activer ECMP entre un VPN et un attachement de VPC. Au lieu de cela, les routes de passerelle de transit sont évaluées et le trafic est acheminé en fonction de la route évaluée. Pour de plus amples informations, veuillez consulter Ordre d'évaluation des routes.

-

Une passerelle Direct Connect unique prend en charge ECMP sur plusieurs interfaces virtuelles de transit. Par conséquent, nous vous recommandons de configurer et d'utiliser une seule passerelle Direct Connect et de ne pas configurer et d'utiliser plusieurs passerelles pour tirer parti d'ECMP. Pour plus d'informations sur les passerelles Direct Connect et les interfaces virtuelles publiques, voir Comment configurer une connexion Active/Active or Active/Passive Direct Connect AWS depuis une interface virtuelle publique

? .

Zones de disponibilité

Lorsque vous attachez un VPC à une passerelle de transit, vous devez permettre l’utilisation d’une ou plusieurs zones de disponibilité par cette passerelle de transit afin d’acheminer le trafic vers les ressources au sein des sous-réseaux du VPC. Pour activer chaque zone de disponibilité, vous devez spécifier exactement un sous-réseau. La passerelle de transit place une interface réseau dans ce sous-réseau à l’aide d’une adresse IP du sous-réseau. Après avoir activé une zone de disponibilité, le trafic peut être acheminé vers tous ses sous-réseaux dans le VPC, pas uniquement le sous-réseau ou la zone de disponibilité spécifiés. Toutefois, seules les ressources qui résident dans les zones de disponibilité où il existe un attachement de passerelle de transit peuvent atteindre la passerelle de transit.

Si le trafic provient d'une zone de disponibilité dans laquelle la pièce jointe de destination n'est pas présente, AWS Transit Gateway achemine ce trafic en interne vers une zone de disponibilité aléatoire où la pièce jointe est présente. Il n'y a aucun frais de passerelle de transit supplémentaire pour ce type de trafic entre zones de disponibilité.

Nous vous recommandons d'activer plusieurs zones de disponibilité pour assurer une disponibilité.

Utilisation du support du mode appliance

Si vous prévoyez de configurer une appliance réseau avec état dans votre VPC, vous pouvez activer le support du mode appliance pour cet attachement de VPC. Cela garantit que la passerelle de transit utilise la même zone de disponibilité pour cet attachement de VPC pendant la durée de vie d'un flux de trafic entre la source et la destination. Cela permet également à la passerelle de transit d'envoyer du trafic vers n'importe quelle zone de disponibilité du VPC, à condition qu'il existe une association de sous-réseau au sein de cette zone. Pour de plus amples informations, veuillez consulter Exemple : Appliance dans un VPC de services partagés.

Routage

Votre passerelle de transit achemine IPv4 et les IPv6 paquets entre les pièces jointes à l'aide des tables de routage de la passerelle de transit. Vous pouvez configurer ces tables de routage pour propager les itinéraires à partir des tables de routage pour les connexions VPN connectées et les passerelles Direct Connect. VPCs Vous pouvez également ajouter des routes statiques aux tables de routage de passerelle de transit. Lorsqu’un paquet vient d’un attachement, il est acheminé vers un autre attachement en utilisant le routage correspondant à l’adresse IP de destination.

Pour les attachements d'appairage de passerelle de transit, seules les routes statiques sont prises en charge.

Rubriques relatives au routage

Tables de routage

Votre passerelle de transit est automatiquement fournie avec une table de routage par défaut. Par défaut, cette table de routage est la table de routage d’association par défaut et la table de routage de propagation par défaut. Sinon, si vous désactivez la propagation du routage et l’association de la table de routage, AWS ne crée pas de table de routage par défaut pour la passerelle de transit.

Vous pouvez créer des tables de routage supplémentaires pour votre passerelle de transit. Cela vous permet d’isoler des sous-ensembles d’attachements. Chaque attachement peut être associé à une table de routage. Un attachement peut propager ses routes à une ou plusieurs autres tables de routage.

Vous pouvez créer une route blackhole dans votre table de routage de passerelle de transit, qui supprime le trafic correspondant à la route.

Lorsque vous attachez un VPC à une passerelle de transit, vous devez ajouter un itinéraire à votre table de routage de sous-réseau afin que le trafic passe par la passerelle de transit. Pour de plus amples informations, veuillez consulter Routage pour une passerelle de transit dans le Guide de l’utilisateur Amazon VPC.

Association de table de routage

Vous pouvez associer un attachement de une passerelle de transit à une seule table de routage. Chaque table de routage peut être associée ou non, avec plusieurs attachements et peut transférer des paquets vers d’autres attachements.

Propagation du routage

Chaque attachement est fourni avec des routes pouvant être installées dans une ou plusieurs tables de routage de passerelle de transit. Lorsqu’un attachement est propagé vers une table de routage de passerelle de transit, ces routes sont installées dans la table de routage. Vous ne pouvez pas filtrer les itinéraires annoncés.

Pour un attachement VPC, les blocs d'adresse CIDR du VPC sont propagés à la table de routage de la passerelle de transit.

Lorsque le routage dynamique est utilisé avec un attachement VPN ou un attachement de passerelle Direct Connect, vous pouvez propager les routes acquises auprès du routeur sur site via BGP vers n'importe quelle table de routage de passerelle de transit.

Lorsque le routage dynamique est utilisé avec un attachement VPN, les routes de la table de routage associée à l'attachement VPN sont publiés sur la passerelle client via BGP.

Pour une pièce jointe Connect, les routes de la table de routage associée à la pièce jointe Connect sont annoncés aux appliances virtuelles tierces, telles que les appliances SD-WAN, exécutées dans un VPC via BGP.

Pour une connexion à une passerelle Direct Connect, les interactions avec les préfixes autorisés contrôlent les itinéraires à partir desquels le réseau du client est annoncé. AWS

Lorsqu'une route statique et un route propagée ont la même destination, la route statique a la priorité la plus élevée. La route propagée n'est donc pas incluse dans la table de routage. Si vous supprimez la route statique, la route propagée superposée est incluse dans la table de routage.

Routes pour les attachements d'appairage

Vous pouvez appairer deux passerelles de transit, et acheminer le trafic entre elles. Pour ce faire, vous créez un attachement d'appairage sur votre passerelle de transit et spécifiez la passerelle de transit pair avec laquelle créer la connexion d'appairage. Vous créez ensuite une toute statique dans votre table de routage de passerelle de transit pour acheminer le trafic vers l’attachement d'appairage de passerelle de transit. Le trafic acheminé vers la passerelle de transit pair peut ensuite être acheminé vers les attachements de VPC et réseaux VPN pour la passerelle de transit pair.

Pour plus d'informations, consultez Exemple : passerelles de transit appairées.

Ordre d'évaluation des routes

Les routes de passerelle de transit sont évaluées dans l'ordre suivant :

-

Route la plus spécifique pour l'adresse de destination.

-

Pour les itinéraires dotés du même CIDR, mais provenant de types de pièces jointes différents, la priorité de l'itinéraire est la suivante :

-

Routes statiques (par exemple, routes statiques Site-to-Site VPN)

-

Acheminements référencés dans la liste des préfixes

-

Routes propagées par VPC

-

Routes propagées par la passerelle Direct Connect

-

Routes propagées par Transit Gateway Connect

-

Site-to-Site VPN sur des routes privées propagées par Direct Connect

-

Site-to-Site Routes propagées par VPN

-

Routes propagées par le peering de Transit Gateway (Cloud WAN)

-

Certaines pièces jointes prennent en charge la publicité d'itinéraires via BGP. Pour les routes ayant le même CIDR et le même type de pièce jointe, la priorité de la route est contrôlée par les attributs BGP :

-

Longueur de chemin AS plus courte

-

Valeur MED inférieure

-

Les routes eBGP par rapport à iBGP sont préférées, si la pièce jointe les prend en charge

Important

-

AWS ne peut pas garantir un ordre de priorité d'itinéraire cohérent pour les routes BGP ayant le même CIDR, le même type de pièce jointe et les mêmes attributs BGP que ceux répertoriés ci-dessus.

-

Pour les itinéraires annoncés vers une passerelle de transit sans MED, AWS Transit Gateway attribuera les valeurs par défaut suivantes :

-

0 pour les itinéraires entrants annoncés sur les pièces jointes Direct Connect.

-

100 pour les itinéraires entrants annoncés sur les pièces jointes VPN et Connect.

-

-

AWS Transit Gateway affiche uniquement un itinéraire préféré. Un itinéraire de sauvegarde n'apparaîtra dans le tableau des itinéraires de Transit Gateway que s'il n'est plus annoncé, par exemple, si vous annoncez les mêmes itinéraires via la passerelle Direct Connect et via Site-to-Site un VPN. AWS Transit Gateway n'affichera que les itinéraires reçus de la passerelle Direct Connect, qui est l'itinéraire préféré. Le Site-to-Site VPN, qui est la route de sauvegarde, ne s'affiche que lorsque la passerelle Direct Connect n'est plus annoncée.

Différences entre les tables de routage du VPC et de la passerelle de transit

L'évaluation de la table de routage diffère selon que vous utilisiez une table de routage VPC ou une table de routage de passerelle de transit.

L'exemple suivant montre une table de routage VPC. La route locale de VPC dispose de la priorité la plus élevée, devant les routes les plus spécifiques. Lorsqu'une route statique et une route propagée ont une même destination, la route statique à la priorité.

| Destination | Target | Priority |

|---|---|---|

| 10.0.0.0/16 |

Locale |

1 |

| 192.168.0.0/16 | pcx-12345 | 2 |

| 172.31.0.0/16 | vgw-12345 (statique) ou tgw-12345 (statique) |

2 |

| 172.31.0.0/16 | vgw-12345 (propagée) | 3 |

| 0.0.0.0/0 | igw-12345 | 4 |

L'exemple suivant montre une table de routage de passerelle de transit. Si vous préférez utiliser l’attachement de passerelle AWS Direct Connect plutôt que le réseau VPN, vous pouvez utiliser une connexion VPN BGP et propager les routes dans la table de routage de passerelle de transit.

| Destination | Attachement (Cible) | Type de ressource | Type de routage | Priority |

|---|---|---|---|---|

| 10.0.0.0/16 | tgw-attach-123 | vpc-1234 | VPC | Statique ou propagée | 1 |

| 192.168.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Statique | 2 |

| 172.31.0.0/16 | tgw-attach-456 | dxgw_id | AWS Direct Connect passerelle | Propagée | 3 |

| 172.31.0.0/16 | tgw-attach-789 | -123 tgw-connect-peer | Connexion | Propagé | 4 |

| 172.31.0.0/16 | tgw-attach-789 | vpn-5678 | VPN | Propagée | 5 |

Exemples de scénarios de passerelle de transit

Voici des cas d'utilisation courants pour les passerelles de transit. Vos passerelles de transit ne sont pas limitées à ces cas d’utilisation.

Exemples

Vous pouvez configurer votre passerelle de transit en tant que routeur centralisé qui connecte toutes vos VPCs connexions et vos connexions Site-to-Site VPN. AWS Direct Connect Dans ce scénario, tous les attachements sont associés à la table de routage par défaut de la passerelle de transit et propagés vers la table de routage par défaut de la passerelle de transit. Par conséquent, tous les attachements peuvent s’échanger des paquets, la passerelle de transit servant de simple routeur d’IP de couche 3.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. Dans ce scénario, il existe trois pièces jointes VPC et une pièce jointe Site-to-Site VPN à la passerelle de transit. Les paquets des sous-réseaux du VPC A, VPC B et VPC C qui sont destinés à un sous-réseau dans un autre VPC ou à la connexion VPN acheminent d'abord via la passerelle de transit.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Trois VPCs. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Une passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

-

Trois attachements VPC sur la passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways.

-

Une pièce jointe Site-to-Site VPN sur la passerelle de transit. Les blocs d'adresse CIDR de chaque VPC sont propagés vers la table de routage de la passerelle Transit Gateway. Lorsque la connexion VPN est établie, la session BGP est établie et le CIDR Site-to-Site VPN se propage vers la table de routage de la passerelle de transit et les VPC CIDRs sont ajoutés à la table BGP de la passerelle client. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit attachée à un VPN à l'aide d'Amazon VPC Transit Gateways.

Vérifiez que vous examinez la configuration requise pour votre appareil de passerelle client dans le Guide de l'utilisateur AWS Site-to-Site VPN .

Routage

Chaque VPC dispose d’une table de routage et il y a une table de routage pour la passerelle de transit.

Tables de routage de VPC

Chaque VPC dispose d'une table de routage à deux entrées. La première entrée est l'entrée par défaut pour le IPv4 routage local dans le VPC ; cette entrée permet aux instances de ce VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit. Le tableau suivant répertorie les routes du VPC A.

| Destination | Cible |

|---|---|

|

10.1.0.0/16 |

Locale |

|

0.0.0.0/0 |

tgw-id |

Table de routage de passerelle de transit

Voici un exemple de table de routage par défaut pour les attachements présentés dans le diagramme précédent, la propagation du routage étant activée.

| Destination | Target | Type de routage |

|---|---|---|

|

10.1.0.0/16 |

|

propagée |

|

10.2.0.0/16 |

|

propagée |

|

10.3.0.0/16 |

|

propagée |

|

10.99.99.0/24 |

Attachment for VPN connection |

propagée |

Table BGP de passerelle client

La table BGP de la passerelle client contient le VPC suivant. CIDRs

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Vous pouvez configurer votre passerelle de transit en tant que plusieurs routeurs isolés. Cela revient à utiliser plusieurs passerelles de transit, tout en offrant une plus grande flexibilité dans les cas où les routes et les attachements peuvent changer. Dans un tel scénario, chaque routeur isolé possède une seule table de routage. Tous les attachements associés à un routeur isolé se propagent et s'associent avec sa table de routage. Les attachements associés à un routeur isolé peuvent s’acheminer des paquets, mais ils ne peuvent pas acheminer ou recevoir des paquets venant d’attachements d’un autre routeur isolé.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. Les paquets des VPC A, B et C sont acheminés vers la passerelle de transit. Les paquets provenant des sous-réseaux du VPC A, du VPC B et du VPC C dont la destination est Internet passent d'abord par la passerelle de transit, puis vers la connexion VPN (si Site-to-Site la destination se trouve dans ce réseau). Les paquets provenant d’un seul VPC et dont la destination est un sous-réseau dans un autre VPC, par exemple compris entre 10.1.0.0 et 10.2.0.0, sont acheminés via la passerelle de transit, où ils sont bloqués car la table de routage de passerelle de transit ne contient pas de route pour eux.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Trois VPCs. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Une passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

-

Trois pièces jointes sur la passerelle de transit pour les trois VPCs. Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways.

-

Une pièce jointe Site-to-Site VPN sur la passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit attachée à un VPN à l'aide d'Amazon VPC Transit Gateways. Vérifiez que vous examinez la configuration requise pour votre appareil de passerelle client dans le Guide de l'utilisateur AWS Site-to-Site VPN .

Lorsque la connexion VPN est établie, la session BGP est établie et le CIDR VPN se propage vers la table de routage de la passerelle de transit et les VPC CIDRs sont ajoutés à la table BGP de la passerelle client.

Routage

Chaque VPC possède une table de routage et la passerelle de transit possède deux tables de routage, l'une pour la connexion VPN VPCs et l'autre pour la connexion VPN.

Tables de routage VPC A, VPC B et VPC C

Chaque VPC dispose d'une table de routage à deux entrées. La première entrée est l'entrée par défaut pour le IPv4 routage local dans le VPC. Cette entrée permet aux instances de ce VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit. Le tableau suivant répertorie les routes du VPC A.

| Destination | Cible |

|---|---|

|

10.1.0.0/16 |

Locale |

| 0.0.0.0/0 |

tgw-id |

Tables de routage de passerelle de transit

Ce scénario utilise une table de routage pour la connexion VPN VPCs et une table de routage pour la connexion VPN.

Les pièces jointes du VPC sont associées à la table de routage suivante, qui a une route propagée pour la pièce jointe du VPN.

| Destination | Target | Type de routage |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagée |

La pièce jointe VPN est associée à la table de routage suivante, qui a des routes propagées pour chacune des pièces jointes du VPC.

| Destination | Target | Type de routage |

|---|---|---|

|

10.1.0.0/16 |

|

propagée |

|

10.2.0.0/16 |

|

propagée |

|

10.3.0.0/16 |

|

propagée |

Pour de plus amples informations sur la propagation de routes dans une table de routage de passerelle de transit, veuillez consulter Activez la propagation d'itinéraires vers une table de routage de passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

Table BGP de passerelle client

La table BGP de la passerelle client contient le VPC suivant. CIDRs

-

10.1.0.0/16

-

10.2.0.0/16

-

10.3.0.0/16

Vous pouvez configurer votre passerelle de transit sous la forme de plusieurs routeurs isolés utilisant un service partagé. Cela revient à utiliser plusieurs passerelles de transit, tout en offrant une plus grande flexibilité dans les cas où les routes et les attachements peuvent changer. Dans un tel scénario, chaque routeur isolé possède une seule table de routage. Tous les attachements associés à un routeur isolé se propagent et s'associent avec sa table de routage. Les attachements associés à un routeur isolé peuvent s'acheminer des paquets, mais ils ne peuvent pas acheminer ou recevoir des paquets venant d'attachements d'un autre routeur isolé. Les attachements peuvent acheminer des paquets vers les services partagés, mais aussi recevoir des paquets provenant des services partagés. Vous pouvez utiliser ce scénario lorsque vous disposez de groupes nécessitant d'être isolés mais utilisant un service partagé, tel qu'un système de production.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. Les paquets provenant des sous-réseaux des VPC A, VPC B et VPC C dont la destination est Internet passent d'abord par la passerelle de transit, puis vers la passerelle client pour le VPN. Site-to-Site Les paquets provenant de sous-réseaux dans VPC A, VPC B ou VPC C qui ont une destination d'un sous-réseau dans VPC A, VPC B ou VPC C sont acheminés via le passerelle de transit, où ils sont bloqués car il n'y a pas de route pour eux dans la table de routage de passerelle de transit. Les paquets des VPC A, B et C ayant le VPC D comme destination sont acheminés via la passerelle de transit, puis vers le VPC D.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Quatre VPCs. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Une passerelle de transit Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit.

-

Quatre attachements VPC sur la passerelle de transit, un par VPC. Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways.

-

Une pièce jointe Site-to-Site VPN sur la passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit attachée à un VPN à l'aide d'Amazon VPC Transit Gateways.

Vérifiez que vous examinez la configuration requise pour votre appareil de passerelle client dans le Guide de l'utilisateur AWS Site-to-Site VPN .

Lorsque la connexion VPN est établie, la session BGP est établie et le CIDR VPN se propage vers la table de routage de la passerelle de transit et les VPC CIDRs sont ajoutés à la table BGP de la passerelle client.

-

Chaque VPC isolé est associé à la table de routage isolée et propagé vers la table de routage partagée.

-

Chaque VPC de services partagés est associé à la table de routage partagée et propagé aux deux tables de routage.

Routage

Chaque VPC possède une table de routage, et la passerelle de transit possède deux tables de routage, l'une pour la connexion VPN VPCs et le VPC de services partagés.

Tables de routage de VPC A, VPC B, VPC C et VPC D

Chaque VPC dispose d'une table de routage à deux entrées. La première entrée correspond à l'entrée par défaut pour le routage local dans le VPC ; elle permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit.

| Destination | Cible |

|---|---|

| 10.1.0.0/16 | Locale |

| 0.0.0.0/0 | transit gateway ID |

Tables de routage de passerelle de transit

Ce scénario utilise une table de routage pour la connexion VPN VPCs et une table de routage pour la connexion VPN.

Les attachements A, B et C de VPC sont associés à la table de routage suivante, qui a une route propagée pour l'attachement VPN et une route propagée pour l'attachement du VPC D.

| Destination | Target | Type de routage |

|---|---|---|

| 10.99.99.0/24 | Attachment for VPN connection |

propagée |

| 10.4.0.0/16 | Attachment for VPC D |

propagée |

L'attachement VPN et les attachements VPC de services partagés (VPC D) sont associés à la table de routage suivante, qui contient des entrées qui pointent vers chacune des attachements du VPC. Cela permet la communication VPCs entre la connexion VPN et le VPC de services partagés.

| Destination | Target | Type de routage |

|---|---|---|

| 10.1.0.0/16 | Attachment for VPC A |

propagée |

| 10.2.0.0/16 | Attachment for VPC B |

propagée |

| 10.3.0.0/16 | Attachment for VPC C |

propagée |

Pour de plus amples informations, veuillez consulter Activez la propagation d'itinéraires vers une table de routage de passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

Table BGP de passerelle client

La table BGP de la passerelle client contient CIDRs les quatre VPCs.

Vous pouvez créer une connexion d'appairage de passerelle de transit entre des passerelles de transit. Vous pouvez ensuite acheminer le trafic entre les attachements de chacune des passerelles de transit. Dans ce scénario, les attachements VPC et VPN sont associés aux tables de routage par défaut de la passerelle de transit et propagés vers les tables de routage par défaut de la passerelle de transit. Chaque table de routage de la passerelle de transit dispose d'un itinéraire statique pointant vers l'attachement de l'appairage de la passerelle de transit.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. La passerelle de transit 1 possède deux pièces jointes VPC et la passerelle de transit 2 possède une Site-to-Site connexion VPN. Les paquets en provenance des sous-réseaux dans les VPC A et B ayant Internet comme destination sont d'abord acheminés via la passerelle 1, puis la 2, et enfin, vers la connexion VPN.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Deux VPCs. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Deux passerelles de transit. Elles peuvent se trouver dans la même région ou dans des régions différentes. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

-

Deux attachements de VPC sur la première passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways.

-

Une pièce jointe Site-to-Site VPN sur la deuxième passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit attachée à un VPN à l'aide d'Amazon VPC Transit Gateways. Vérifiez que vous examinez la configuration requise pour votre appareil de passerelle client dans le Guide de l'utilisateur AWS Site-to-Site VPN .

-

Un attachement d'appairage de passerelle de transit entre les deux passerelles de transit. Pour de plus amples informations, veuillez consulter Pièces jointes de peering de passerelle de transit dans Amazon VPC Transit Gateways.

Lorsque vous créez les pièces jointes du VPC, celles de chaque VPC se propagent vers la CIDRs table de routage de la passerelle de transit 1. Lorsque la connexion VPN est en service, les actions suivantes se produisent :

-

La session BGP est établie

-

Le CIDR Site-to-Site VPN se propage vers la table de routage de la passerelle de transit 2

-

Les VPC CIDRs sont ajoutés à la table BGP de la passerelle client

Routage

Chaque VPC possède une table de routage et chaque passerelle de transit en a une également.

Tables de routage VPC A et VPC B

Chaque VPC dispose d'une table de routage à deux entrées. La première entrée est l'entrée par défaut pour le IPv4 routage local dans le VPC. Cette entrée par défaut permet aux ressources du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit. Le tableau suivant répertorie les routes du VPC A.

| Destination | Cible |

|---|---|

|

10.0.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-1-id |

Tables de routage de passerelle de transit

Voici un exemple de table de routage par défaut pour la passerelle de transit 1, avec la propagation de routage activée.

| Destination | Target | Type de routage |

|---|---|---|

|

10.0.0.0/16 |

|

propagée |

|

10.2.0.0/16 |

|

propagée |

|

0.0.0.0/0 |

Attachment ID for peering connection |

statique |

Voici un exemple de table de routage par défaut de la passerelle de transit 2, avec la propagation de routage activée.

| Destination | Target | Type de routage |

|---|---|---|

|

172.31.0.0/24 |

Attachment ID for VPN connection |

propagée |

|

10.0.0.0/16 |

|

statique |

|

10.2.0.0/16 |

Attachment ID for peering connection

|

statique |

Table BGP de passerelle client

La table BGP de la passerelle client contient le VPC suivant. CIDRs

-

10.0.0.0/16

-

10.2.0.0/16

Vous pouvez configurer une passerelle de transit pour acheminer le trafic Internet sortant d'un VPC sans passerelle Internet vers un VPC qui contient une passerelle NAT et une passerelle Internet.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. Vous avez des applications dans VPC A et VPC B qui nécessitent un accès Internet sortant uniquement. Vous configurez le VPC C avec une passerelle NAT et une passerelle Internet, ainsi qu'un sous-réseau privé pour la connexion au VPC. Connectez le tout VPCs à une passerelle de transport en commun. Configurez le routage de sorte que le trafic Internet sortant provenant du VPC A et du VPC B traverse la passerelle Transit Gateway jusqu’au VPC C. La passerelle NAT du VPC C achemine le trafic vers la passerelle Internet.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Trois VPCs avec des plages d'adresses IP qui ne se chevauchent pas. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Le VPC A et le VPC B possèdent chacun des sous-réseaux privés avec des instances. EC2

-

Le VPC C a les caractéristiques suivantes :

-

Une passerelle Internet associée au VPC. Pour plus d'informations, consultez la section Création et attachement d’une passerelle Internet dans le Guide de l’utilisateur Amazon VPC.

-

Sous-réseau public doté d'une passerelle NAT. Pour plus d'informations, consultez la section Création et attachement d’une passerelle NAT dans le Guide de l’utilisateur Amazon VPC.

-

Un sous-réseau privé pour l'attachement de la passerelle de transit. Le sous-réseau privé doit se trouver dans la même zone de disponibilité que le sous-réseau public.

-

-

Une passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

-

Trois attachements VPC sur la passerelle de transit. Les blocs d’adresse CIDR de chaque VPC sont propagés vers la table de routage de la passerelle Transit Gateway. Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways. Pour le VPC C, vous devez créer l'attachement à l'aide du sous-réseau privé. Si vous créez l'attachement à l'aide du sous-réseau public, le trafic de l'instance est acheminé vers la passerelle Internet, mais la passerelle Internet interrompt le trafic car les instances ne possèdent pas d'adresse IP publique. En plaçant l'attachement dans le sous-réseau privé, le trafic est acheminé vers la passerelle NAT, et la passerelle NAT envoie le trafic vers la passerelle Internet en utilisant son adresse IP Elastic comme adresse IP source.

Routage

Chaque VPC dispose de tables de routage et il y a une table de routage pour la passerelle Transit Gateway.

Tables de routage

Table de routage pour le VPC A

Voici un exemple de table de routage. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit.

| Destination | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Table de routage pour le VPC B

Voici un exemple de table de routage. Cette première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit.

| Destination | Target |

|---|---|

|

|

locale |

|

0.0.0.0/0 |

|

Tables de routage du VPC C

Configurez le sous-réseau avec la passerelle NAT en tant que sous-réseau public en ajoutant un acheminement à la passerelle Internet. Laissez l'autre sous-réseau en tant que sous-réseau privé.

Voici un exemple de table de routage pour le sous-réseau public. La première entrée permet aux instances du VPC de communiquer entre elles. Les deuxième et troisième entrées acheminent le trafic pour le VPC A et le VPC B vers la passerelle Transit Gateway. L'entrée restante achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle Internet.

| Destination | Target |

|---|---|

VPC C CIDR |

locale |

VPC A CIDR |

transit-gateway-id |

VPC B CIDR |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Voici un exemple de table de routage pour le sous-réseau privé. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tous les autres trafics de IPv4 sous-réseau vers la passerelle NAT.

| Destination | Target |

|---|---|

VPC C CIDR |

locale |

| 0.0.0.0/0 | nat-gateway-id |

Table de routage de passerelle de transit

Voici un exemple de table de routage de passerelle de transit. Les blocs d'adresse CIDR de chaque VPC sont propagés vers la table de routage de la passerelle Transit Gateway. L'acheminement statique envoie le trafic Internet sortant vers le VPC C. Vous pouvez éventuellement empêcher la communication entre les VPC en ajoutant un acheminement Blackhole pour chaque CIDR du VPC.

| CIDR | Réseau de transit par passerelle | Type de routage |

|---|---|---|

|

|

|

propagée |

|

|

|

propagée |

|

|

|

propagée |

| 0.0.0.0/0 |

|

statique |

Vous pouvez configurer une appliance, telle qu'une appliance de sécurité, dans un VPC de services partagés. Tout le trafic qui est acheminé entre les réseaux de transit par passerelle est d'abord inspecté par l'appliance dans le VPC de services partagés. Lorsque le mode appliance est activé, une passerelle de transit sélectionne une seule interface réseau dans le VPC de l'appliance, à l'aide d'un algorithme de hachage de flux, vers laquelle envoyer du trafic pendant toute la durée de vie du flux. La passerelle de transit utilise la même interface réseau pour le trafic de retour. Cela garantit que le trafic est acheminé symétriquement dans les deux sens. Il est routé par le biais de la même zone de disponibilité dans l'attachement du VPC pendant toute la durée de vie du flux. Si vous avez plusieurs passerelles de transit dans votre architecture, chacune d'elles conserve sa propre affinité de session, et chaque passerelle de transit peut sélectionner une interface réseau différente.

Vous devez connecter exactement une passerelle Transit Gateway au VPC de l'appliance pour garantir la permanence du flux. La connexion de plusieurs passerelles de transit à un seul VPC d'appliance ne garantit pas la permanence du flux, car les passerelles de transit ne partagent pas les informations sur l'état du flux entre elles.

Important

-

Le trafic en mode appliance est acheminé correctement tant que le trafic source et de destination arrive vers un VPC centralisé (VPC d'inspection) à partir de la même pièce jointe de passerelle de transit. Le trafic peut chuter si la source et la destination se trouvent sur deux pièces jointes de passerelle de transit différentes. Le trafic peut chuter si le VPC centralisé reçoit le trafic d'une autre passerelle, par exemple une passerelle Internet, puis envoie ce trafic à la pièce jointe de la passerelle de transit après inspection.

-

L'activation du mode appliance sur une pièce jointe existante peut affecter l'itinéraire actuel de cette pièce jointe, car la pièce jointe peut traverser n'importe quelle zone de disponibilité. Lorsque le mode appliance n'est pas activé, le trafic est maintenu dans la zone de disponibilité d'origine.

Table des matières

Présentation

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. La passerelle de transit comporte trois attachements de VPC. Le VPC C est un VPC de services partagés. Le trafic entre le VPC A et le VPC B est d’abord acheminé vers la passerelle de transit, puis ensuite vers une appliance de sécurité dans le VPC C pour inspection avant d'être dirigé vers sa destination finale. La solution matérielle-logicielle est une appliance avec état, par conséquent, le trafic de demande et de réponse sont inspectés tous les deux. Pour une haute disponibilité, il existe une appliance dans chaque zone de disponibilité du VPC C.

Pour ce scénario; vous créez les ressources suivantes :

-

Trois VPCs. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Une passerelle de transit. Pour de plus amples informations, veuillez consulter Création d'une passerelle de transit à l'aide d'Amazon VPC Transit Gateways.

-

Trois accessoires en VPC, un pour chacun des. VPCs Pour de plus amples informations, veuillez consulter Création d'une pièce jointe VPC à l'aide d'Amazon VPC Transit Gateways.

Pour chaque attachement de VPC, spécifiez un sous-réseau dans chaque zone de disponibilité. Pour le VPC de services partagés, il s'agit des sous-réseaux où le trafic est acheminé vers le VPC à partir de la passerelle de transit. Dans l'exemple précédent, il s'agit des sous-réseaux A et C.

Pour l’attachement du VPC C, activez le support du mode de l’appliance afin que le trafic de réponse soit acheminé vers la même zone de disponibilité dans le VPC C que le trafic source.

La console Amazon VPC prend en charge le mode appliance. Vous pouvez également utiliser l'API Amazon VPC, un AWS SDK, le AWS CLI pour activer le mode appliance, ou. AWS CloudFormation Par exemple, ajoutez

--options ApplianceModeSupport=enableà la commande create-transit-gateway-vpc-attachmentou modify-transit-gateway-vpc-attachment .

Note

La stabilité du flux en mode appliance est garantie uniquement pour le trafic source et de destination qui provient du VPC d'inspection.

Appliances avec état et mode appliance

Si vos attachements de VPC s’étendent sur plusieurs zones de disponibilité et que vous devez acheminer le trafic entre les hôtes de source et de destination par le biais de la même appliance pour une inspection avec état, activez le support du mode de l’appliance pour l’attachement du VPC dans lequel se trouve l'appliance.

Pour plus d'informations, consultez la section Architecture d'inspection centralisée

Comportement lorsque le mode appliance n'est pas activé

Lorsque le mode appliance n'est pas activé, une passerelle de transit tente de maintenir le trafic acheminé entre les attachements du VPC dans la zone de disponibilité d'origine jusqu'à ce qu'il atteigne sa destination. Le trafic traverse les zones de disponibilité entre les attachements uniquement en cas de défaillance de la zone de disponibilité ou si aucun sous-réseau n'est associé à un attachement de VPC dans cette zone de disponibilité.

Le diagramme suivant montre un flux de trafic lorsque le support du mode de l’appliance n’est pas activé. Le trafic de réponse provenant de la zone de disponibilité 2 du VPC B est acheminé par la passerelle de transit vers la même zone de disponibilité du VPC C. Le trafic est donc abandonné, car l'appliance dans la zone de disponibilité 2 n’a pas connaissance de la demande d'origine provenant de la source du VPC A.

Routage

Chaque VPC dispose d’une ou de plusieurs tables de routage et la passerelle de transit comporte deux tables de routage.

Tables de routage de VPC

VPC A et VPC B

VPCs A et B ont des tables de routage avec 2 entrées. La première entrée est l'entrée par défaut pour le IPv4 routage local dans le VPC. Cette entrée par défaut permet aux ressources du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic de IPv4 sous-réseau vers la passerelle de transit. Voici la table de routage pour le VPC A :

| Destination | Cible |

|---|---|

|

10.0.0.0/16 |

locale |

|

0.0.0.0/0 |

tgw-id |

VPC C

Le VPC de services partagés (VPC C) dispose de tables de routage différentes pour chaque sous-réseau. Le sous-réseau A est utilisé par la passerelle de transit (vous spécifiez ce sous-réseau lorsque vous créez l’attachement de VPC). La table de routage du sous-réseau A achemine tout le trafic vers l'appliance du sous-réseau B.

| Destination | Target |

|---|---|

|

192.168.0.0/16 |

Locale |

|

0.0.0.0/0 |

appliance-eni-id |

La table de routage du sous-réseau B, qui contient l'appliance, renvoie le trafic vers la passerelle de transit.

| Destination | Target |

|---|---|

|

192.168.0.0/16 |

Locale |

|

0.0.0.0/0 |

tgw-id |

Tables de routage de passerelle de transit

Cette passerelle de transit utilise une table de routage pour le VPC A et le VPC B et une table de routage pour le VPC de services partagés (VPC C).

Les attachements des VPC A et B sont associées à la table de routage suivante. La table de routage achemine tout le trafic vers le VPC C.

| Destination | Target | Type de routage |

|---|---|---|

|

0.0.0.0/0 |

|

statique |

L’attachement du VPC C est associé à la table de routage suivante. Il achemine le trafic vers les VPC A et B.

| Destination | Target | Type de routage |

|---|---|---|

|

10.0.0.0/16 |

|

propagée |

|

10.1.0.0/16 |

|

propagée |