Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple : Routage sortant centralisé vers Internet

Vous pouvez configurer une passerelle de transit pour acheminer le trafic Internet sortant d'un VPC sans passerelle Internet vers un VPC qui contient une passerelle NAT et une passerelle Internet.

Table des matières

Présentation

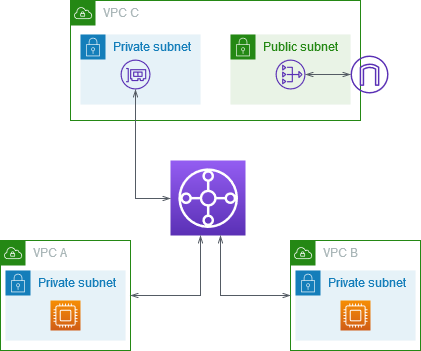

Le schéma suivant illustre les principaux composants pour la configuration de ce scénario. Vous avez des applications dans VPC A et VPC B qui nécessitent un accès Internet sortant uniquement. Vous configurez le VPC C avec une passerelle NAT et une passerelle Internet, ainsi qu'un sous-réseau privé pour la connexion au VPC. Connectez tous les VPC à une passerelle Transit Gateway. Configurez le routage de sorte que le trafic Internet sortant provenant du VPC A et du VPC B traverse la passerelle Transit Gateway jusqu’au VPC C. La passerelle NAT du VPC C achemine le trafic vers la passerelle Internet.

Ressources

Pour ce scénario, créez les ressources suivantes :

-

Trois VPC avec des plages d'adresses IP qui ne se chevauchent pas. Pour plus d'informations, consultez Créer un VPC dans le Guide de l'utilisateur Amazon VPC.

-

Le VPC A et le VPC B disposent chacun de sous-réseaux privés avec des instances EC2.

-

Le VPC C a les caractéristiques suivantes :

-

Une passerelle Internet associée au VPC. Pour plus d'informations, consultez la section Création et attachement d’une passerelle Internet dans le Guide de l’utilisateur Amazon VPC.

-

Sous-réseau public doté d'une passerelle NAT. Pour plus d'informations, consultez la section Création et attachement d’une passerelle NAT dans le Guide de l’utilisateur Amazon VPC.

-

Un sous-réseau privé pour l'attachement de la passerelle de transit. Le sous-réseau privé doit se trouver dans la même zone de disponibilité que le sous-réseau public.

-

-

Une passerelle de transit. Pour de plus amples informations, veuillez consulter Créer une passerelle de transit.

-

Trois attachements VPC sur la passerelle de transit. Les blocs d’adresse CIDR de chaque VPC sont propagés vers la table de routage de la passerelle Transit Gateway. Pour de plus amples informations, veuillez consulter Créer un attachement de passerelle de transit vers un VPC. Pour le VPC C, vous devez créer l'attachement à l'aide du sous-réseau privé. Si vous créez l'attachement à l'aide du sous-réseau public, le trafic de l'instance est acheminé vers la passerelle Internet, mais la passerelle Internet interrompt le trafic car les instances ne possèdent pas d'adresse IP publique. En plaçant l'attachement dans le sous-réseau privé, le trafic est acheminé vers la passerelle NAT, et la passerelle NAT envoie le trafic vers la passerelle Internet en utilisant son adresse IP Elastic comme adresse IP source.

Routage

Chaque VPC dispose de tables de routage et il y a une table de routage pour la passerelle Transit Gateway.

Tables de routage

Table de routage pour le VPC A

Voici un exemple de table de routage. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic du sous-réseau IPv4 vers la passerelle de transit.

| Destination | Target |

|---|---|

|

|

Locale |

|

0.0.0.0/0 |

|

Table de routage pour le VPC B

Voici un exemple de table de routage. Cette première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic du sous-réseau IPv4 vers la passerelle de transit.

| Destination | Target |

|---|---|

|

|

Locale |

|

0.0.0.0/0 |

|

Tables de routage du VPC C

Configurez le sous-réseau avec la passerelle NAT en tant que sous-réseau public en ajoutant un acheminement à la passerelle Internet. Laissez l'autre sous-réseau en tant que sous-réseau privé.

Voici un exemple de table de routage pour le sous-réseau public. La première entrée permet aux instances du VPC de communiquer entre elles. Les deuxième et troisième entrées acheminent le trafic pour le VPC A et le VPC B vers la passerelle Transit Gateway. La quatrième entrée achemine tout le reste du trafic IPv4 du sous-réseau vers la passerelle Internet.

| Destination | Target |

|---|---|

CIDR VPC C |

Locale |

CIDR VPC A |

transit-gateway-id |

CIDR VPC B |

transit-gateway-id |

| 0.0.0.0/0 | internet-gateway-id |

Voici un exemple de table de routage pour le sous-réseau privé. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine tout le reste du trafic du sous-réseau IPv4 vers la passerelle NAT.

| Destination | Target |

|---|---|

CIDR VPC C |

Locale |

| 0.0.0.0/0 | nat-gateway-id |

Table de routage de passerelle de transit

Voici un exemple de table de routage de passerelle de transit. Les blocs d'adresse CIDR de chaque VPC sont propagés vers la table de routage de la passerelle Transit Gateway. L'acheminement statique envoie le trafic Internet sortant vers le VPC C. Vous pouvez éventuellement empêcher la communication entre les VPC en ajoutant un acheminement Blackhole pour chaque CIDR du VPC.

| CIDR | Réseau de transit par passerelle | Type de routage |

|---|---|---|

|

|

|

propagée |

|

|

|

propagée |

|

|

|

propagée |

| 0.0.0.0/0 |

|

statique |