Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Sécurité de l'infrastructure dans Amazon VPC

En tant que service géré, Amazon Virtual Private Cloud est protégé par la sécurité du réseau AWS mondial. Pour plus d'informations sur les services AWS de sécurité et sur la manière dont AWS l'infrastructure est protégée, consultez la section Sécurité du AWS cloud

Vous utilisez des appels d'API AWS publiés pour accéder à Amazon VPC via le réseau. Les clients doivent prendre en charge les éléments suivants :

-

Protocole TLS (Transport Layer Security). Nous exigeons TLS 1.2 et recommandons TLS 1.3.

-

Ses suites de chiffrement PFS (Perfect Forward Secrecy) comme DHE (Ephemeral Diffie-Hellman) ou ECDHE (Elliptic Curve Ephemeral Diffie-Hellman). La plupart des systèmes modernes tels que Java 7 et les versions ultérieures prennent en charge ces modes.

En outre, les demandes doivent être signées à l’aide d’un ID de clé d’accès et d’une clé d’accès secrète associée à un principal IAM. Vous pouvez également utiliser AWS Security Token Service (AWS STS) pour générer des informations d’identification de sécurité temporaires et signer les demandes.

Isolement de réseau

Un cloud privé virtuel (VPC) est un réseau virtuel situé dans votre propre zone logiquement isolée dans le cloud. AWS Utilisez la méthode séparée VPCs pour isoler l'infrastructure par charge de travail ou entité organisationnelle.

Un sous-réseau est une plage d’adresses IP dans un VPC. Lorsque vous lancez une instance, vous la lancez dans un sous-réseau de votre VPC. Utilisez des sous-réseaux pour isoler les niveaux de votre application (par exemple, web, application et base de données) dans un VPC unique. Utilisez des sous-réseaux privés pour vos instances si elles ne doivent pas être accessibles directement à partir d'Internet.

Vous pouvez l'utiliser AWS PrivateLinkpour permettre aux ressources de votre VPC de se connecter à Services AWS l'aide d'adresses IP privées, comme si ces services étaient hébergés directement dans votre VPC. Par conséquent, il n'est pas nécessaire d'utiliser une passerelle Internet ou un périphérique NAT pour y accéder Services AWS.

Contrôler le trafic réseau

Envisagez les options suivantes pour contrôler le trafic réseau vers les ressources de votre VPC, telles que EC2 les instances :

Utilisez les groupes de sécurité comme principal mécanisme de contrôle de l'accès réseau à votre VPCs. Si nécessaire, utilisez le réseau ACLs pour fournir un contrôle du réseau sans état et grossier. Les groupes de sécurité sont plus polyvalents que les réseaux ACLs, en raison de leur capacité à effectuer un filtrage dynamique des paquets et à créer des règles faisant référence à d'autres groupes de sécurité. Le réseau ACLs peut être efficace en tant que contrôle secondaire (par exemple, pour refuser un sous-ensemble spécifique de trafic) ou en tant que garde-corps de haut niveau. De plus, comme le réseau ACLs s'applique à l'ensemble d'un sous-réseau, il peut être utilisé comme defense-in-depth si une instance était lancée sans le groupe de sécurité approprié.

Utilisez des sous-réseaux privés pour vos instances si elles ne doivent pas être accessibles directement à partir d’Internet. Utilisez un hôte bastion ou une passerelle NAT pour l'accès Internet à partir d'instances de sous-réseaux privés.

Configurez des tables de routage de sous-réseau avec les routes réseau minimales pour répondre à vos exigences de connectivité.

Envisagez d'utiliser des groupes de sécurité ou des interfaces réseau supplémentaires pour contrôler et auditer le trafic de gestion des EC2 instances Amazon séparément du trafic normal des applications. Ainsi, vous pouvez mettre en œuvre des politiques IAM spéciales pour le contrôle des modifications, ce qui facilite l'audit des modifications apportées aux règles de groupe de sécurité ou aux scripts automatisés de vérification des règles. Plusieurs interfaces réseau procurent également des options supplémentaires pour contrôler le trafic réseau, notamment la possibilité de créer des stratégies de routage basées sur l'hôte ou de tirer parti de différentes règles de routage de sous-réseau d'un VPC basées sur des interfaces réseau affectées à un sous-réseau.

-

Utilisez AWS Virtual Private Network ou AWS Direct Connect pour établir des connexions privées entre vos réseaux distants et votre VPCs. Pour plus d'informations, consultez la section Network-to-Amazon Options de connectivité VPC.

-

Utilisez des journaux de flux VPC pour surveiller la trafic atteignant vos instances.

-

Utilisez AWS Security Hub

pour rechercher les accès réseau non intentionnels à partir de vos instances. -

Utilisez AWS Network Firewall pour protéger les sous-réseaux de votre VPC contre les menaces réseau courantes.

Comparez les groupes de sécurité et le réseau ACLs

Le tableau suivant récapitule les principales différences entre les groupes de sécurité et le réseau ACLs.

| Groupe de sécurité | ACL réseau |

|---|---|

| Fonctionne au niveau de l'instance | Fonctionne au niveau du sous-réseau |

| S'applique à une instance uniquement si elle est associée à l'instance | S'applique à toutes les instances déployées dans le sous-réseau associé (forme une couche de défense supplémentaire si les règles du groupe de sécurité sont trop permissives) |

| Prend en charge les règles d'autorisation uniquement | Prend en charge les règles d'autorisation et les règles de refus |

| Evalue toutes les règles avant de décider si le trafic doit être autorisé | Les règles sont évaluées dans l'ordre, en commençant par la règle numérotée la plus basse, lorsque nous décidons d'autoriser le trafic |

| Est avec état : le trafic de retour est autorisé quelles que soient les règles | Sans état : le trafic de retour doit être explicitement autorisé par des règles |

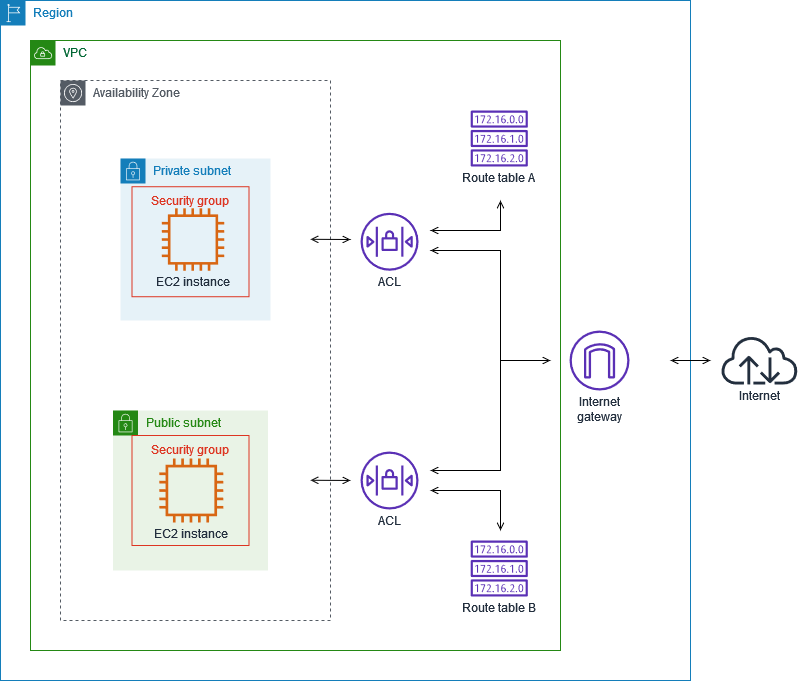

Le schéma suivant illustre les couches de sécurité fournies par les groupes de sécurité et le réseau ACLs. Par exemple, le trafic d'une passerelle Internet est routé vers le sous-réseau approprié à l'aide de routes dans la table de routage. Les règles de la liste ACL réseau associée au sous-réseau contrôlent le trafic autorisé dans le sous-réseau. Les règles du groupe de sécurité associé à une instance contrôlent le trafic autorisé dans l'instance.

Vous pouvez sécuriser vos instances en utilisant uniquement des groupes de sécurité. Cependant, vous pouvez ajouter un réseau ACLs comme couche de défense supplémentaire. Pour de plus amples informations, veuillez consulter Exemple : contrôler l'accès aux instances dans un sous-réseau.