Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples d'options de routage

Les rubriques suivantes décrivent le routage pour des passerelles ou des connexions spécifiques dans votreVPC.

Table des matières

- Routage vers une passerelle Internet

- Routage vers un NAT appareil

- Routage vers une passerelle réseau privé virtuel

- Routage vers une passerelle AWS Outposts locale

- Routage vers une connexion VPC de peering

- Routage vers un point de VPC terminaison de passerelle

- Routage vers une passerelle Internet de sortie uniquement

- Routage pour une passerelle de transit

- Routage pour une appliance middlebox

- Routage à l'aide d'une liste de préfixes

- Routage vers un point de terminaison d'équilibreur de charge de passerelle

Routage vers une passerelle Internet

Vous pouvez faire d'un sous-réseau un sous-réseau public en ajoutant une route dans votre table de routage de sous-réseau vers une passerelle Internet. Pour ce faire, créez et attachez une passerelle Internet à votreVPC, puis ajoutez un itinéraire dont la destination est 0.0.0.0/0 pour le IPv4 trafic ou ::/0 pour le IPv6 trafic, et une cible pour l'ID de passerelle Internet (igw-xxxxxxxxxxxxxxxxx).

| Destination | Cible |

|---|---|

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Pour de plus amples informations, veuillez consulter Activer l'accès à VPC Internet à l'aide de passerelles Internet.

Routage vers un NAT appareil

Pour permettre aux instances d'un sous-réseau privé de se connecter à Internet, vous pouvez créer une NAT passerelle ou lancer une NAT instance dans un sous-réseau public. Ajoutez ensuite une route pour la table de routage du sous-réseau privé qui achemine le trafic IPv4 Internet (0.0.0.0/0) vers le NAT périphérique.

| Destination | Cible |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

Vous pouvez également créer des itinéraires plus spécifiques vers d'autres cibles afin d'éviter des frais de traitement de données inutiles liés à l'utilisation d'une NAT passerelle ou pour acheminer certains flux de manière privée. Dans l'exemple suivant, le trafic Amazon S3 (pl-xxxxxxxx, une liste de préfixes contenant les plages d'adresses IP d'Amazon S3 dans une région spécifique) est acheminé vers un point de VPC terminaison de passerelle, et le trafic 10.25.0.0/16 est acheminé vers une connexion d'appairage. VPC Ces plages d'adresses IP sont plus spécifiques que 0.0.0.0/0. Lorsque les instances envoient du trafic à Amazon S3 ou à l'homologueVPC, le trafic est envoyé au point de VPC terminaison de la passerelle ou à la connexion VPC d'appairage. Tout le reste du trafic est envoyé à la NAT passerelle.

| Destination | Cible |

|---|---|

| 0.0.0.0/0 | nat-gateway-id |

pl-xxxxxxxx |

vpce-id |

| 10.25.0.0/16 | pcx-id |

Pour de plus amples informations, veuillez consulter Périphériques NAT.

Routage vers une passerelle réseau privé virtuel

Vous pouvez utiliser une AWS Site-to-Site VPN connexion pour permettre à vos instances VPC de communiquer avec votre propre réseau. Pour ce faire, créez et attachez une passerelle privée virtuelle à votreVPC. Ensuite, ajoutez une route dans votre table de routage de sous-réseau avec la destination de votre réseau et une cible correspondant à la passerelle réseau privé virtuel (vgw-xxxxxxxxxxxxxxxxx).

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | vgw-id |

Vous pouvez ensuite créer et configurer votre connexion de site à siteVPN. Pour plus d'informations, voir Qu'est-ce que c'est AWS Site-to-Site VPN ? et Tables de routage et priorité des VPN itinéraires dans le guide de AWS Site-to-Site VPN l'utilisateur.

Une VPN connexion de site à site sur une passerelle privée virtuelle ne prend pas en charge IPv6 le trafic. Cependant, nous prenons en charge IPv6 le trafic acheminé via une passerelle privée virtuelle vers une AWS Direct Connect connexion. Pour plus d’informations, consultez le AWS Direct Connect Guide de l’utilisateur .

Routage vers une passerelle AWS Outposts locale

Cette section décrit les configurations des tables de routage pour le routage vers une passerelle AWS Outposts locale.

Table des matières

Activer le trafic entre les sous-réseaux de l'Outpost et votre réseau sur site

Les sous-réseaux VPCs associés à AWS Outposts peuvent avoir un type de cible supplémentaire, à savoir une passerelle locale. Considérez le cas où vous souhaitez que la passerelle locale route le trafic avec une adresse de destination 192.168.10.0/24 vers le réseau client. Pour ce faire, ajoutez la route suivante avec le réseau de destination et une cible de la passerelle locale (lgw-xxxx).

| Destination | Cible |

|---|---|

| 192.168.10.0/24 | lgw-id |

Activez le trafic entre les sous-réseaux de la même manière dans VPC tous les Outposts

Vous pouvez établir une communication entre des sous-réseaux identiques entre VPC différents Outposts à l'aide des passerelles locales d'Outpost et de votre réseau sur site.

Vous pouvez utiliser cette fonctionnalité pour créer des architectures similaires aux architectures de zones de disponibilité multiple (AZ) pour vos applications sur site exécutées sur des racks Outposts en établissant une connectivité entre des racks Outposts ancrés à différents. AZs

Pour activer cette fonctionnalité, ajoutez un routage à la table de routage du sous-réseau de votre rack Outpost qui soit plus spécifique que le routage local dans cette table de routage et qui ait un type de cible de passerelle locale. La destination de l'itinéraire doit correspondre à la totalité du IPv4 bloc du sous-réseau de votre sous-réseau situé VPC dans un autre avant-poste. Répétez cette configuration pour tous les sous-réseaux de l'Outpost qui doivent communiquer.

Important

Pour utiliser cette fonctionnalité, vous devez utiliser le VPCroutage direct. Vous ne pouvez pas utiliser vos propres adresses IP appartenant au client.

Votre réseau sur site auquel les passerelles locales des Outposts sont connectées doit disposer du routage nécessaire pour que les sous-réseaux puissent accéder l'un à l'autre.

Si vous voulez utiliser des groupes de sécurité pour les ressources des sous-réseaux, vous devez utiliser des règles qui incluent des plages d'adresses IP comme source ou destination dans les sous-réseaux des Outposts. Vous ne pouvez pas utiliser le groupe de sécuritéIDs.

Les racks d'Outposts existants peuvent nécessiter une mise à jour afin de permettre la prise en charge de l'intercommunication VPC entre plusieurs Outposts. Si cette fonctionnalité ne vous convient pas, contactez AWS Support.

Exemple

Pour un sous-réseau VPC avec une CIDR valeur 10.0.0.0/16, un sous-réseau Outpost 1 avec une valeur 10.0.1.0/24 et un CIDR sous-réseau Outpost 2 avec une valeur 10.0.2.0/24, l'entrée de la table de routage CIDR du sous-réseau Outpost 1 serait la suivante :

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | Locale |

| 10.0.2.0/24 | lgw-1-id |

L'entrée de la table de routage du sous-réseau Outpost 2 serait la suivante :

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | Locale |

| 10.0.1.0/24 | lgw-2-id |

Routage vers une connexion VPC de peering

Une connexion de VPC peering est une connexion réseau entre deux personnes VPCs qui vous permet d'acheminer le trafic entre elles à l'aide d'IPv4adresses privées. Les instances de l'un ou de l'autre VPC peuvent communiquer entre elles comme si elles faisaient partie du même réseau.

Pour activer le routage du trafic entre les VPCs connexions d'VPCappairage, vous devez ajouter un itinéraire vers une ou plusieurs tables de routage de sous-réseau pointant vers la connexion d'appairageVPC. Cela vous permet d'accéder à tout ou partie du CIDR bloc de l'autre VPC dans la connexion de peering. De même, le propriétaire de l'autre VPC doit ajouter un itinéraire à la table de routage de son sous-réseau pour rediriger le trafic vers votreVPC.

Par exemple, vous avez une connexion VPC d'appairage (pcx-11223344556677889) entre deuxVPCs, avec les informations suivantes :

-

VPCA : le CIDR bloc est 10.0.0.0/16

-

VPCB : le CIDR bloc est 172.31.0.0/16

Pour activer le trafic entre VPCs et autoriser l'accès à l'ensemble du IPv4 CIDR bloc de l'VPCun ou l'autreVPC, la table de routage A est configurée comme suit.

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

La table de routage VPC B est configurée comme suit.

| Destination | Cible |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

Votre connexion VPC d'appairage peut également prendre en charge IPv6 la communication entre les instances duVPCs, si les instances VPCs et sont activées pour IPv6 la communication. Pour activer le routage du IPv6 trafic entre les deuxVPCs, vous devez ajouter un itinéraire à votre table de routage qui pointe vers la connexion VPC d'appairage pour accéder à tout ou partie du IPv6 CIDR bloc du pairVPC.

Par exemple, en utilisant la même connexion VPC d'appairage (pcx-11223344556677889) ci-dessus, supposons qu'VPCsils disposent des informations suivantes :

-

VPCR : le IPv6 CIDR bloc est

2001:db8:1234:1a00::/56 -

VPCB : le IPv6 CIDR bloc est

2001:db8:5678:2b00::/56

Pour activer IPv6 la communication via la connexion VPC d'appairage, ajoutez la route suivante à la table de routage du sous-réseau pour A. VPC

| Destination | Cible |

|---|---|

| 10.0.0.0/16 | Local |

| 172.31.0.0/16 | pcx-11223344556677889 |

| 2001:db8:5678:2b00::/56 | pcx-11223344556677889 |

Ajoutez l'itinéraire suivant à la table de routage pour VPC B.

| Destination | Cible |

|---|---|

| 172.31.0.0/16 | Local |

| 10.0.0.0/16 | pcx-11223344556677889 |

| 2001:db8:1234:1a00::/56 | pcx-11223344556677889 |

Pour plus d'informations sur les connexions VPC de peering, consultez le Amazon VPC Peering Guide.

Routage vers un point de VPC terminaison de passerelle

Un point de VPC terminaison de passerelle vous permet de créer une connexion privée entre votre AWS service VPC et un autre. Lorsque vous créez un point de terminaison de passerelle, vous spécifiez les tables de routage de sous-réseau utilisées par le point de terminaison de passerelle. VPC Une route est automatiquement ajoutée pour chacune des tables de routage avec une destination qui spécifie l'ID de liste des préfixes du service (pl-) et une cible avec l'ID point de terminaison (xxxxxxxxvpce-). Vous ne pouvez pas supprimer ou modifier explicitement la route du point de terminaison, mais vous pouvez modifier les tables de routage qui sont utilisées par le point de terminaison.xxxxxxxxxxxxxxxxx

Pour plus d'informations sur le routage pour les points de terminaison et les implications pour les routes vers les services AWS , veuillez consulter Routage des points de terminaison de passerelle.

Routage vers une passerelle Internet de sortie uniquement

Vous pouvez créer une passerelle Internet de sortie uniquement pour permettre VPC aux instances d'un sous-réseau privé d'initier des communications sortantes vers Internet, tout en empêchant Internet d'établir des connexions avec les instances. Une passerelle Internet de sortie uniquement est utilisée pour IPv6 le trafic uniquement. Pour configurer le routage d'une passerelle Internet de sortie uniquement, ajoutez une route dans la table de routage du sous-réseau privé qui achemine le trafic IPv6 Internet (::/0) vers la passerelle Internet de sortie uniquement.

| Destination | Target |

|---|---|

| ::/0 | eigw-id |

Pour de plus amples informations, veuillez consulter Activez le IPv6 trafic sortant à l'aide d'une passerelle Internet de sortie uniquement.

Routage pour une passerelle de transit

Lorsque vous attachez un VPC à une passerelle de transit, vous devez ajouter un itinéraire à la table de routage de votre sous-réseau pour que le trafic passe par la passerelle de transit.

Imaginons le scénario suivant dans lequel vous en avez trois VPCs qui sont rattachés à une passerelle de transit. Dans ce scénario, tous les attachements sont associés à la table de routage de la passerelle de transit et propage vers elle. Par conséquent, tous les attachements peuvent s'acheminer des paquets respectivement, la passerelle de transit servant de simple hub d'IP de couche 3.

Par exemple, vous en avez deuxVPCs, avec les informations suivantes :

-

VPCA : 10.1.0.0/16, ID de la pièce jointe tgw-attach-111111111111111

-

VPCB : 10.2.0.0/16, ID de la pièce jointe tgw-attach-222222222222222

Pour activer le trafic entre VPCs et autoriser l'accès à la passerelle de transit, la table de routage VPC A est configurée comme suit.

| Destination | Cible |

|---|---|

| 10.1.0.0/16 | Local |

| 10.0.0.0/8 | tgw-id |

Voici un exemple des entrées de la table de routage de la passerelle de transit pour les VPC pièces jointes.

| Destination | Cible |

|---|---|

| 10.1.0.0/16 | tgw-attach-11111111111111111 |

| 10.2.0.0/16 | tgw-attach-22222222222222222 |

Pour plus d'informations sur les tables de routage des passerelles de transit, consultez la section Routage dans Amazon VPC Transit Gateways.

Routage pour une appliance middlebox

Vous pouvez ajouter des appareils middlebox dans les chemins de routage de votre. VPC Voici des cas d'utilisation possibles :

-

Interceptez le trafic qui entre sur vous VPC via une passerelle Internet ou une passerelle privée virtuelle en le dirigeant vers une appliance middlebox située dans votre. VPC Vous pouvez utiliser l'assistant de routage du boîtier intermédiaire pour configurer AWS automatiquement les tables de routage appropriées pour votre passerelle, votre boîtier intermédiaire et votre sous-réseau de destination. Pour de plus amples informations, veuillez consulter Assistant de routage middlebox.

-

Direction du trafic entre deux sous-réseaux vers une appliance middlebox. Vous pouvez le faire en créant une route pour une table de routage de sous-réseau qui correspond au NAT sous-réseau CIDR de l'autre sous-réseau et qui spécifie un point de terminaison Gateway Load Balancer, une passerelle, un point de terminaison Network Firewall ou l'interface réseau d'une appliance comme cible. Sinon, pour rediriger tout le trafic du sous-réseau vers un autre sous-réseau, remplacez la cible de la route locale par un point de terminaisonNAT, une passerelle ou une interface réseau Gateway Load Balancer.

Vous pouvez configurer l'appliance en fonction de vos besoins. Par exemple, vous pouvez configurer un dispositif de sécurité qui filtre tout le trafic ou un dispositif d'WANaccélération. L'appliance est déployée en tant qu'EC2instance Amazon dans un sous-réseau de votre VPC sous-réseau et est représentée par une interface réseau élastique (interface réseau) dans votre sous-réseau.

Si vous activez la propagation du routage pour la table de routage du sous-réseau de destination, vous devez tenir compte de la priorité de routage. Nous donnons la priorité à l'acheminement le plus spécifique, et, en cas de correspondance des acheminements, nous donnons la priorité aux acheminements statiques plutôt qu'aux acheminements propagés. Vérifiez vos itinéraires pour vous assurer que le trafic est correctement acheminé et qu'il n'y a aucune conséquence imprévue si vous activez ou désactivez la propagation des itinéraires (par exemple, la propagation des itinéraires est requise pour une AWS Direct Connect connexion qui prend en charge les trames jumbo).

Pour acheminer le VPC trafic entrant vers une appliance, vous associez une table de routage à la passerelle Internet ou à la passerelle privée virtuelle, et vous spécifiez l'interface réseau de votre appliance comme cible du VPC trafic. Pour de plus amples informations, veuillez consulter Tables de routage de passerelle. Vous pouvez également acheminer le trafic sortant de votre sous-réseau vers une appliance middlebox figurant dans un autre sous-réseau.

Pour obtenir des exemples de routage middlebox, consultez Scénarios middlebox.

Table des matières

Considérations relatives aux appliances

Vous pouvez choisir une appliance tierce provenant de AWS Marketplace

-

L'appliance doit être configurée dans un sous-réseau distinct du trafic source ou de destination.

-

Vous devez désactiver la vérification origine/destination sur l'appliance. Pour plus d'informations, consultez Modifier le contrôle de la source ou de la destination dans le guide de EC2 l'utilisateur Amazon.

-

Vous ne pouvez pas acheminer le trafic entre les hôtes du même sous-réseau via une appliance.

-

L'appliance n'a pas à effectuer de traduction d'adresses réseau (NAT).

-

Vous pouvez ajouter à vos tables de routage un acheminement plus spécifique que l'acheminement local. Vous pouvez utiliser des itinéraires plus spécifiques pour rediriger le trafic entre les sous-réseaux d'un VPC (trafic est-ouest) vers une appliance middlebox. La destination de l'itinéraire doit correspondre à la totalité IPv4 ou au IPv6 CIDR bloc d'un sous-réseau de votreVPC.

-

Pour intercepter IPv6 le trafic, assurez-vous que votre VPC sous-réseau et votre appliance sont compatibles. IPv6 Les passerelles privées virtuelles ne prennent pas en charge le IPv6 trafic.

Acheminement du trafic entre une passerelle et une appliance

Pour acheminer le VPC trafic entrant vers une appliance, vous associez une table de routage à la passerelle Internet ou à la passerelle privée virtuelle, et vous spécifiez l'interface réseau de votre appliance comme cible du VPC trafic. Dans l'exemple suivant, il VPC possède une passerelle Internet, une appliance et un sous-réseau avec des instances. Le trafic en provenance d'Internet est acheminé via une appliance.

Associez cette table de routage à votre passerelle Internet ou passerelle réseau privé virtuel. La première entrée est l'acheminement local. La deuxième entrée envoie le IPv4 trafic destiné au sous-réseau à l'interface réseau de l'appliance. Cet acheminement est plus spécifique que l'acheminement local.

| Destination | Target |

|---|---|

VPC CIDR |

Local |

Subnet CIDR |

Appliance network interface ID |

Vous pouvez également remplacer la cible de l'acheminement local par l'interface réseau de l'appliance. Vous pouvez le faire pour vous assurer que tout le trafic est automatiquement acheminé vers l'appliance, y compris le trafic destiné aux sous-réseaux que vous ajouterez VPC ultérieurement.

| Destination | Cible |

|---|---|

VPC CIDR |

Appliance network interface ID |

Pour acheminer le trafic de votre sous-réseau vers une appliance figurant dans un autre sous-réseau, ajoutez un acheminement dans votre table de routage de sous-réseau, afin d'acheminer le trafic vers l'interface réseau de l'appliance. La destination doit être moins spécifique que la destination de la route locale. Par exemple, pour le trafic destiné à Internet, spécifiez 0.0.0.0/0 (toutes les IPv4 adresses) pour la destination.

| Destination | Target |

|---|---|

VPC CIDR |

Locale |

| 0.0.0.0/0 | Appliance network interface ID |

Ensuite, dans la table de routage associée au sous-réseau de l'appliance, ajoutez un acheminement qui renvoie le trafic à la passerelle Internet ou à la passerelle réseau privé virtuel.

| Destination | Target |

|---|---|

VPC CIDR |

Locale |

| 0.0.0.0/0 | igw-id |

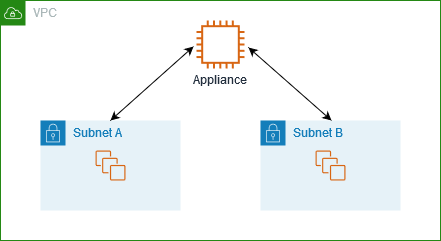

Acheminement du trafic inter-sous-réseaux vers une appliance

Vous pouvez acheminer le trafic destiné à un sous-réseau spécifique vers l'interface réseau d'une appliance. Dans l'exemple suivant, il VPC contient deux sous-réseaux et une appliance. Le trafic entre les sous-réseaux est acheminé via une appliance.

Groupes de sécurité

Lorsque vous acheminez le trafic entre les instances de différents sous-réseaux via une appliance middlebox, les groupes de sécurité des deux instances doivent autoriser le trafic à transiter entre les instances. Le groupe de sécurité de chaque instance doit faire référence à l'adresse IP privée de l'autre instance, ou à la CIDR plage du sous-réseau qui contient l'autre instance, comme source. Si vous référencez le groupe de sécurité de l’autre instance en tant que source, cela n’autorise pas le trafic à transiter entre les instances.

Routage

Voici un exemple de table de routage pour le sous-réseau A. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine l'ensemble du trafic du sous-réseau A au sous-réseau B vers l'interface réseau de l'appliance.

| Destination | Target |

|---|---|

VPC CIDR |

Local |

Subnet B CIDR |

Appliance network interface ID |

Voici un exemple de table de routage pour le sous-réseau B. La première entrée permet aux instances du VPC de communiquer entre elles. La deuxième entrée achemine l'ensemble du trafic du sous-réseau B au sous-réseau A vers l'interface réseau de l'appliance.

| Destination | Target |

|---|---|

VPC CIDR |

Local |

Subnet A CIDR |

Appliance network interface ID |

Vous pouvez également remplacer la cible de l'acheminement local par l'interface réseau de l'appliance. Vous pouvez le faire pour vous assurer que tout le trafic est automatiquement acheminé vers l'appliance, y compris le trafic destiné aux sous-réseaux que vous ajouterez VPC ultérieurement.

| Destination | Cible |

|---|---|

VPC CIDR |

Appliance network interface ID |

Routage à l'aide d'une liste de préfixes

Si vous référencez fréquemment le même ensemble de CIDR blocs dans vos AWS ressources, vous pouvez créer une liste de préfixes gérée par le client pour les regrouper. Vous pouvez ensuite spécifier la liste de préfixes comme destination dans votre entrée de table de routage. Vous pouvez ajouter ou supprimer ultérieurement des entrées pour la liste de préfixes sans avoir à mettre à jour vos tables de routage.

Par exemple, vous avez une passerelle de transit avec plusieurs VPC pièces jointes. Ils VPCs doivent être capables de communiquer avec deux VPC pièces jointes spécifiques comportant les CIDR blocs suivants :

-

10.0.0.0/16

-

10.2.0.0/16

Vous créez une liste de préfixes avec les deux entrées. Dans vos tables de routage de sous-réseau, vous créez un itinéraire et spécifiez la liste de préfixes comme destination, et la passerelle de transit comme cible.

| Destination | Cible |

|---|---|

| 172.31.0.0/16 | Local |

| pl-123abc123abc123ab | tgw-id |

Le nombre maximal d'entrées pour les listes de préfixes est égal au même nombre d'entrées dans la table de routage.

Routage vers un point de terminaison d'équilibreur de charge de passerelle

Un équilibreur de charge de passerelle vous permet de distribuer le trafic vers un parc d'appliances virtuelles, tels que des pare-feu. Vous pouvez configurer l'équilibreur de charge en tant que service en créant une configuration de service de point de VPC terminaison. Vous créez ensuite un point de terminaison Gateway Load Balancer dans votre ordinateur VPC pour vous connecter VPC au service.

Pour acheminer votre trafic vers l'équilibreur de charge de passerelle (par exemple, pour une inspection de sécurité), spécifiez le point de terminaison de l'équilibreur de charge de passerelle comme cible dans vos tables de routage.

Pour obtenir un exemple d'appliances de sécurité derrière un Gateway Load Balancer, consultez Configuration du routage et de l'inspection du trafic du middlebox dans un VPC.

Pour spécifier le point de terminaison Gateway Load Balancer dans la table de routage, utilisez l'ID du point de terminaison. VPC Par exemple, pour acheminer le trafic destiné à 10.0.1.0/24 vers un point de terminaison Gateway Load Balancer, ajoutez l'acheminement suivant.

| Destination | Cible |

|---|---|

| 10.0.1.0/24 | vpc-endpoint-id |

Pour plus d'informations, consultez Gateway Load Balancers.