Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Commencez avec AWS Client VPN

Dans ce didacticiel, vous allez créer un AWS Client VPN point de terminaison qui effectue les opérations suivantes :

-

Fournit à tous les clients un accès uniqueVPC.

-

Fournit à tous les clients l'accès à Internet.

-

Utilise l'authentification mutuelle.

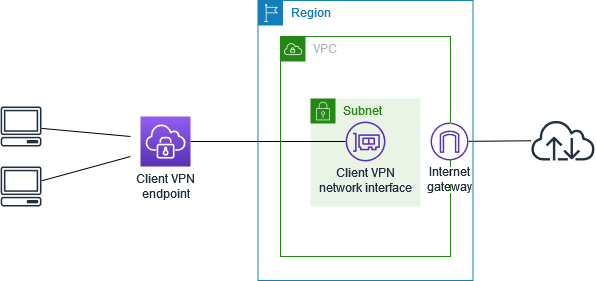

Le schéma suivant représente la configuration de votre point de VPN terminaison VPC et de celui du client une fois que vous avez terminé ce didacticiel.

Étapes

- Prérequis

- Étape 1 : Générer des certificats et des clés de serveur et client

- Étape 2 : Création d'un point de VPN terminaison client

- Étape 3 : Associer un réseau cible

- Étape 4 : Ajoutez une règle d'autorisation pour VPC

- Étape 5 : Fournir l'accès à Internet.

- Étape 6 : Vérifier les exigences requises pour les groupes de sécurité

- Étape 7 : Téléchargez le fichier de configuration du VPN point de terminaison client

- Étape 8 : Connexion au point de VPN terminaison du client

Prérequis

Avant de commencer ce didacticiel de démarrage, assurez-vous de disposer des éléments suivants :

-

Les autorisations requises pour travailler avec les VPN points de terminaison du client.

-

Les autorisations requises pour importer des certificats dans AWS Certificate Manager.

-

A VPC avec au moins un sous-réseau et une passerelle Internet. La table de routage associée à votre sous-réseau doit avoir une route vers la passerelle Internet.

Étape 1 : Générer des certificats et des clés de serveur et client

Ce didacticiel utilise l'authentification mutuelle. Avec l'authentification mutuelle, le client VPN utilise des certificats pour effectuer l'authentification entre les clients et le point de VPN terminaison du client. Vous devrez créer un certificat et une clé de serveur, et au moins un certificat client et une clé. Au minimum, le certificat de serveur devra être importé dans AWS Certificate Manager (ACM) et spécifié lors de la création du point de VPN terminaison client. L'importation du certificat client dans ACM est facultative.

Si vous n'avez pas encore de certificats à utiliser à cette fin, vous pouvez les créer à l'aide de l'utilitaire Open VPN easy-rsa. Pour connaître les étapes détaillées permettant de générer les certificats et clés du serveur et du client à l'aide de l'utilitaire Open VPN easy-rsa

Note

Le certificat de serveur doit être fourni ou importé dans AWS Certificate Manager (ACM) dans la même AWS région que celle où vous allez créer le point de VPN terminaison client.

Étape 2 : Création d'un point de VPN terminaison client

Le point de VPN terminaison client est la ressource que vous créez et configurez pour activer et gérer les VPN sessions client. C'est le point de terminaison de toutes les VPN sessions client.

Pour créer un point de VPN terminaison client

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, choisissez Client VPN Endpoints, puis Create Client VPN Endpoint.

-

(Facultatif) Fournissez une étiquette de nom et une description pour le point de VPN terminaison client.

-

Pour Client IPv4 CIDR, spécifiez une plage d'adresses IP, en CIDR notation, à partir de laquelle attribuer les adresses IP des clients.

Note

La plage d'adresses ne peut pas chevaucher la plage d'adresses réseau cible, la plage d'VPCadresses ou aucun des itinéraires qui seront associés au point de VPN terminaison du client. La plage d'adresses du client doit avoir une taille de CIDR bloc d'au moins /22 et ne doit pas être supérieure à /12. Vous ne pouvez pas modifier la plage d'adresses du client après avoir créé le point de VPN terminaison client.

-

Pour le certificat de serveur ARN, sélectionnez le certificat ARN de serveur que vous avez généré à l'étape 1.

-

Sous Options d'authentification, choisissez Utiliser l'authentification mutuelle, puis pour Certificat client ARN, sélectionnez le ARN certificat que vous souhaitez utiliser comme certificat client.

Si les certificats du serveur et du client sont signés par la même autorité de certification (CA), vous avez la possibilité de spécifier le certificat du serveur ARN pour les certificats du client et du serveur. Dans ce scénario, tout certificat client correspondant au certificat de serveur peut être utilisé pour s'authentifier.

-

(Facultatif) Spécifiez les DNS serveurs à utiliser pour DNS la résolution. Pour utiliser des DNS serveurs personnalisés, pour l'adresse IP DNS du DNS serveur 1 et l'adresse IP du serveur 2, spécifiez les adresses IP des DNS serveurs à utiliser. Pour utiliser le VPC DNS serveur, pour l'adresse IP DNS du serveur 1 ou l'adresse IP DNS du serveur 2, spécifiez les adresses IP et ajoutez l'adresse IP VPC DNS du serveur.

Note

Vérifiez que les DNS serveurs sont accessibles aux clients.

-

Conservez le reste des paramètres par défaut et choisissez Create Client VPN endpoint.

Une fois que vous avez créé le point de VPN terminaison client, son état estpending-associate. Les clients ne peuvent établir une VPN connexion qu'après avoir associé au moins un réseau cible.

Pour plus d'informations sur les options que vous pouvez spécifier pour un point de VPN terminaison client, consultezCréation d'un AWS Client VPN point de terminaison.

Étape 3 : Associer un réseau cible

Pour permettre aux clients d'établir une VPN session, vous associez un réseau cible au point de VPN terminaison du client. Un réseau cible est un sous-réseau d'unVPC.

Pour associer un réseau cible au point de VPN terminaison du client

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, sélectionnez Client VPN Endpoints.

-

Sélectionnez le point de VPN terminaison client que vous avez créé dans la procédure précédente, puis choisissez Associations de réseaux cibles, Associer un réseau cible.

-

Pour VPC, choisissez le sous-réseau VPC dans lequel se trouve le sous-réseau.

-

Pour Choisir un sous-réseau à associer, choisissez le sous-réseau à associer au point de terminaison du clientVPN.

-

Choisissez Associate target network (Associer le réseau cible).

-

Si les règles d'autorisation le permettent, une association de sous-réseau suffit pour que les clients accèdent à VPC l'ensemble du réseau. Vous pouvez associer des sous-réseaux supplémentaires pour fournir une haute disponibilité au cas où une zone de disponibilité tombe en panne.

Lorsque vous associez le premier sous-réseau au point de VPN terminaison du client, les événements suivants se produisent :

-

L'état du point de VPN terminaison du client passe à

available. Les clients peuvent désormais établir une VPN connexion, mais ils ne peuvent accéder à aucune ressource VPC tant que vous n'avez pas ajouté les règles d'autorisation. -

La route locale du VPC est automatiquement ajoutée à la table de routage du point de VPN terminaison client.

-

Le groupe VPC de sécurité par défaut est automatiquement appliqué au point de VPN terminaison du client.

Étape 4 : Ajoutez une règle d'autorisation pour VPC

Pour que les clients puissent accéder auVPC, il doit y avoir une route vers le VPC dans la table de routage du VPN point de terminaison client et une règle d'autorisation. L'itinéraire a déjà été ajouté automatiquement à l'étape précédente. Pour ce didacticiel, nous voulons accorder à tous les utilisateurs l'accès auVPC.

Pour ajouter une règle d'autorisation pour VPC

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, sélectionnez Client VPN Endpoints.

-

Sélectionnez le point de VPN terminaison client auquel vous souhaitez ajouter la règle d'autorisation. Choisissez Authorization rules (Règles d'autorisation), puis choisissez Ajouter une règle d'autorisation.

-

Pour que le réseau de destination active CIDR l'accès, entrez le réseau pour lequel vous souhaitez autoriser l'accès. Par exemple, pour autoriser l'accès à l'ensembleVPC, spécifiez le IPv4 CIDR bloc duVPC.

-

Pour Accorder l'accès à, choisissez Autoriser l'accès à tous les utilisateurs.

-

(Facultatif) Pour Description, saisissez une brève description de la règle d'autorisation.

-

Choisir Ajouter une règle d’autorisation.

Étape 5 : Fournir l'accès à Internet.

Vous pouvez fournir un accès à des réseaux supplémentaires connectés auVPC, tels que AWS des services, des réseaux VPCs homologues, des réseaux locaux et Internet. Pour chaque réseau supplémentaire, vous ajoutez une route vers le réseau dans la table de routage du VPN point de terminaison client et vous configurez une règle d'autorisation pour accorder l'accès aux clients.

Pour ce didacticiel, nous voulons accorder à tous les utilisateurs l'accès à Internet ainsi qu'auVPC. Vous avez déjà configuré l'accès auVPC. Cette étape concerne donc l'accès à Internet.

Pour fournir l'accès à Internet.

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, sélectionnez Client VPN Endpoints.

-

Sélectionnez le point de VPN terminaison client que vous avez créé pour ce didacticiel. Choisissez Route Table (Table de routage), puis Create Route (Créer un routage).

-

Pour Route destination (Destination de route), saisissez

0.0.0.0/0. Pour Subnet ID for target network association (ID de sous-réseau pour l’association de réseau cible), spécifiez l'ID du sous-réseau par lequel le trafic sera acheminé. -

Choisir Créer un acheminement.

-

Choisissez Authorization rules (Règles d'autorisation), puis Add authorization rule (Ajouter une règle d'autorisation).

-

Pour Destination network to enable access (Réseau de destination pour activer l'accès), entrez

0.0.0.0/0et choisissez Allow access to all users (Autoriser l'accès à tous les utilisateurs). -

Choisir Ajouter une règle d’autorisation.

Étape 6 : Vérifier les exigences requises pour les groupes de sécurité

Dans ce didacticiel, aucun groupe de sécurité n'a été spécifié lors de la création du point de VPN terminaison client à l'étape 2. Cela signifie que le groupe de sécurité par défaut VPC est automatiquement appliqué au point de VPN terminaison du client lorsqu'un réseau cible est associé. Par conséquent, le groupe de sécurité par défaut pour le VPC doit désormais être associé au point de VPN terminaison du client.

Vérifier les exigences suivantes pour les groupes de sécurité

-

Que le groupe de sécurité associé au sous-réseau par lequel vous acheminez le trafic (dans ce cas, le groupe de VPC sécurité par défaut) autorise le trafic sortant vers Internet. Pour ce faire, ajoutez une règle sortante qui autorise tout le trafic vers la destination

0.0.0.0/0. -

Que les groupes de sécurité pour les ressources que vous utilisez VPC disposent d'une règle qui autorise l'accès depuis le groupe de sécurité appliqué au point de VPN terminaison du client (dans ce cas, le groupe de VPC sécurité par défaut). Cela permet à vos clients d'accéder aux ressources de votre entrepriseVPC.

Pour de plus amples informations, veuillez consulter Groupes de sécurité.

Étape 7 : Téléchargez le fichier de configuration du VPN point de terminaison client

L'étape suivante consiste à télécharger et à préparer le fichier de configuration du VPN point de terminaison client. Le fichier de configuration inclut les détails du point de VPN terminaison du client et les informations de certificat requises pour établir une VPN connexion. Vous fournissez ce fichier aux utilisateurs finaux qui doivent se connecter au point de VPN terminaison du client. L'utilisateur final utilise le fichier pour configurer son application VPN cliente.

Pour télécharger et préparer le fichier de configuration du VPN point de terminaison client

Ouvrez la VPC console Amazon à l'adresse https://console.aws.amazon.com/vpc/

. -

Dans le volet de navigation, sélectionnez Client VPN Endpoints.

-

Sélectionnez le point de VPN terminaison client que vous avez créé pour ce didacticiel, puis choisissez Télécharger la configuration du client.

-

Recherchez le certificat client et la clé générés lors de l'étape 1. Le certificat client et la clé se trouvent aux emplacements suivants dans le dépôt Open VPN easy-rsa cloné :

-

Certificat de client —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

Clé de client —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

Ouvrez le fichier de configuration du VPN point de terminaison client à l'aide de votre éditeur de texte préféré. Ajoutez les balise

<cert></cert>et<key></key>au fichier. Placez le contenu du certificat de client et le contenu de la clé privée entre les balises correspondantes, comme suit :<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

Enregistrez et fermez le fichier de configuration du VPN point de terminaison client.

-

Distribuez le fichier de configuration du VPN point de terminaison client à vos utilisateurs finaux.

Pour plus d'informations sur le fichier de configuration du VPN point de terminaison client, consultezAWS Client VPN exportation du fichier de configuration du terminal.

Étape 8 : Connexion au point de VPN terminaison du client

Vous pouvez vous connecter au point de VPN terminaison client à l'aide du client AWS fourni ou d'une autre application client VPN basée sur Open et du fichier de configuration que vous venez de créer. Pour plus d’informations, consultez le AWS Client VPN Guide de l’utilisateur .