Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS Client VPN règles d'autorisation

Les règles d'autorisation agissent comme des règles de pare-feu qui accordent l'accès aux réseaux. En ajoutant des règles d'autorisation, vous accordez à des clients spécifiques l'accès au réseau spécifié. Vous devez disposer d'une règle d’autorisation pour chaque réseau auquel vous souhaitez accorder l'accès. Vous pouvez ajouter des règles d'autorisation à un point de terminaison VPN Client à l'aide de la console et de la AWS CLI.

Note

En outre, Client VPN utilise la correspondance de préfixe la plus longue lors de l'évaluation des règles d'autorisation. Consultez la rubrique de dépannageRésolution des problèmes AWS Client VPN : les règles d'autorisation pour les groupes Active Directory ne fonctionnent pas comme prévuetPriorité d’acheminementdans le Vérification Guide de l'utilisateur Amazon VPC pour plus de détails.

Points clés relatifs à la compréhension des règles d'autorisation

Les points suivants expliquent certains comportements des règles d'autorisation :

-

Pour autoriser l'accès à un réseau de destination, une règle d'autorisation doit être explicitement ajoutée. Le comportement par défaut consiste à refuser l’accès.

-

Vous ne pouvez pas ajouter de règle d'autorisation pour restreindre l’accès à un réseau de destination.

-

Le CIDR

0.0.0.0/0est traité comme un cas spécial. Il est traité en dernier, quel que soit l'ordre de création des règles d'autorisation. -

Le CIDR

0.0.0.0/0peut être considéré comme « n'importe quelle destination » ou « toute destination non définie par d'autres règles d'autorisation ». -

La correspondance de préfixe le plus long est la règle qui prévaut.

Rubriques

Exemples de scénarios pour les règles d'autorisation VPN du Client

Cette section décrit le fonctionnement des règles d'autorisation AWS Client VPN. Elle contient des points clés relatifs à la compréhension des règles d'autorisation, un exemple d'architecture et une discussion d'exemples de scénario correspondant à l'exemple d’architecture.

Scénarios

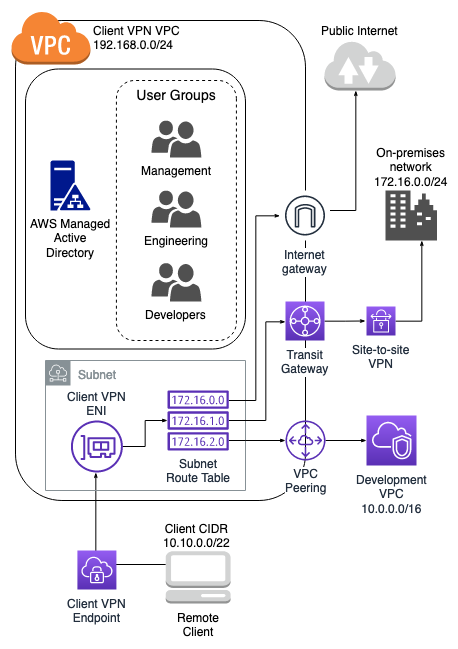

Le schéma suivant montre l'exemple d'architecture utilisé pour les exemples de scénario présentés dans cette section.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès au VPC du VPN client |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportement obtenu

-

Le groupe d'ingénierie peut accéder uniquement à

172.16.0.0/24. -

Le groupe de développement peut accéder uniquement à

10.0.0.0/16. -

Le groupe de gestionnaires peut accéder uniquement à

192.168.0.0/24. -

Tout le reste du trafic est supprimé par le point de terminaison du VPN client.

Note

Dans ce scénario, aucun groupe d'utilisateurs n'a accès à l'Internet public.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

Comportement obtenu

-

Le groupe d'ingénierie peut accéder uniquement à

172.16.0.0/24. -

Le groupe de développement peut accéder uniquement à

10.0.0.0/16. -

Le groupe de gestionnaires peut accéder à l'Internet public et à

192.168.0.0/24, mais ne peut pas accéder à172.16.0.0/24ou à10.0.0/16.

Note

Dans ce scénario, aucune règle ne faisant référence à 192.168.0.0/24, l'accès à ce réseau est également fourni par la règle 0.0.0.0/0.

Une règle contenant 0.0.0.0/0 est toujours évaluée en dernier, quel que soit l'ordre dans lequel les règles ont été créées. Pour cette raison, gardez à l'esprit que les règles évaluées avant 0.0.0.0/0 jouent un rôle pour déterminer les réseaux auxquels 0.0.0.0/0 donne accès.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès à un seul hôte dans le VPC de développement |

S-xxxxx16 |

False |

10,0.2.119/32 |

Comportement obtenu

-

Le groupe d'ingénierie peut accéder uniquement à

172.16.0.0/24. -

Le groupe de développement peut accéder à

10.0.0.0/16, sauf pour l'hôte unique10.0.2.119/32. -

Le groupe de gestionnaires peut accéder à l'Internet public,

192.168.0.0/24, et à un hôte unique (10.0.2.119/32) au sein du VPC de développement, mais n'a accès ni à172.16.0.0/24ni à aucun des hôtes restants du VPC de développement.

Note

Vous pouvez voir ici comment une règle avec un préfixe IP plus long est prioritaire par rapport à une règle avec un préfixe IP plus court. Si vous souhaitez que le groupe de développement ait accès à 10.0.2.119/32, une règle supplémentaire autorisant l'équipe de développement à accéder à 10.0.2.119/32 doit être ajoutée.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès à un hôte unique dans le VPC de développement |

S-xxxxx16 |

False |

10,0.2.119/32 |

|

Fournir au groupe d'ingénierie un accès à un sous-réseau plus petit au sein du réseau sur site |

S-xxxxx14 |

False |

172,16,0,128/25 |

Comportement obtenu

-

Le groupe de développement peut accéder à

10.0.0.0/16, sauf pour l'hôte unique10.0.2.119/32. -

Le groupe de gestionnaires peut accéder à l'Internet public,

192.168.0.0/24, et à un hôte unique (10.0.2.119/32) au sein du réseau10.0.0.0/16, mais ne peut accéder ni à172.16.0.0/24ni à aucun des hôtes restants du réseau10.0.0.0/16. -

Le groupe d'ingénierie a accès à

172.16.0.0/24, notamment au sous-réseau plus spécifique172.16.0.128/25.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès à un hôte unique dans le VPC de développement |

S-xxxxx16 |

False |

10,0.2.119/32 |

|

Fournir au groupe d'ingénierie un accès à un sous-réseau plus petit au sein du réseau sur site |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fournir au groupe d'ingénieurs un accès à n'importe quelle destination |

S-xxxxx14 |

False |

0.0.0.0/0 |

Comportement obtenu

-

Le groupe de développement peut accéder à

10.0.0.0/16, sauf pour l'hôte unique10.0.2.119/32. -

Le groupe de gestionnaires peut accéder à l'Internet public,

192.168.0.0/24, et à un seul hôte (10.0.2.119/32) au sein du réseau10.0.0.0/16, mais n'a accès ni à172.16.0.0/24ni à aucun des hôtes restants du réseau10.0.0.0/16. -

Le groupe d'ingénierie peut accéder à l'Internet public,

192.168.0.0/24, et à172.16.0.0/24, dont le sous-réseau plus spécifique172.16.0.128/25.

Note

Notez que les groupes d'ingénierie et de gestion peuvent désormais accéder à 192.168.0.0/24. Cela est dû au fait que les deux groupes ont accès à 0.0.0.0/0 (n'importe quelle destination) et qu’aucune autre règle ne fait référence à 192.168.0.0/24.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès à un hôte unique dans le VPC de développement |

S-xxxxx16 |

False |

10,0.2.119/32 |

|

Fournir au groupe d'ingénierie un accès à un sous-réseau du réseau sur site |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fournir au groupe d'ingénieurs un accès à n'importe quelle destination |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès au VPC du VPN client |

S-xxxxx16 |

False |

192.168.0.0/24 |

Comportement obtenu

-

Le groupe de développement peut accéder à

10.0.0.0/16, sauf pour l'hôte unique10.0.2.119/32. -

Le groupe de gestionnaires peut accéder à l'Internet public,

192.168.0.0/24, et à un hôte unique (10.0.2.119/32) au sein du réseau10.0.0.0/16, mais n'a accès ni à172.16.0.0/24ni à aucun des hôtes restants du réseau10.0.0.0/16. -

Le groupe d'ingénierie peut accéder à l'Internet public,

172.16.0.0/24, et à172.16.0.128/25.

Note

Notez comment l’ajout de la règle permettant au groupe de gestionnaires d’accéder à 192.168.0.0/24 fait que le groupe de développement n'a plus accès à ce réseau de destination.

| Description de la règle | ID du groupe | Autoriser l'accès à tous les utilisateurs | CIDR de destination |

|---|---|---|---|

|

Fournir au groupe d'ingénierie un accès au réseau sur site |

S-xxxxx14 |

False |

172.16.0.0/24 |

|

Fournir au groupe de développement un accès au VPC de développement |

S-xxxxx15 |

False |

10.0.0.0/16 |

|

Fournir au groupe de gestionnaires un accès à n'importe quelle destination |

S-xxxxx16 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès à un hôte unique dans le VPC de développement |

S-xxxxx16 |

False |

10,0.2.119/32 |

|

Fournir au groupe d'ingénierie un accès à un sous-réseau du réseau sur site |

S-xxxxx14 |

False |

172,16,0,128/25 |

|

Fournir au groupe d'ingénierie un accès à tous les réseaux |

S-xxxxx14 |

False |

0.0.0.0/0 |

|

Fournir au groupe de gestionnaires un accès au VPC du VPN client |

S-xxxxx16 |

False |

192.168.0.0/24 |

|

Fournir un accès à tous les groupes |

N/A |

True |

0.0.0.0/0 |

Comportement obtenu

-

Le groupe de développement peut accéder à

10.0.0.0/16, sauf pour l'hôte unique10.0.2.119/32. -

Le groupe de gestionnaires peut accéder à l'Internet public,

192.168.0.0/24, et à un hôte unique (10.0.2.119/32) au sein du réseau10.0.0.0/16, mais n'a accès ni à172.16.0.0/24ni à aucun des hôtes restants du réseau10.0.0.0/16. -

Le groupe d'ingénierie peut accéder à l'Internet public,

172.16.0.0/24, et à172.16.0.128/25. -

Tout autre groupe d'utilisateurs, par exemple le « groupe d'administrateurs », peut accéder à l'Internet public, mais à aucun des autres réseaux de destination définis dans les autres règles.