Nous avons publié une nouvelle version du cadre Well-Architected Framework. Nous avons également ajouté des approches nouvelles et mises à jour au catalogue Lens. En savoir plus

Activation de Trusted Advisor pour une charge de travail dans IAM

Note

Les propriétaires d’une charge de travail doivent activer la prise en charge Discovery pour leur compte avant de créer une charge de travail Trusted Advisor. Le choix d’activer la prise en charge Discovery crée le rôle requis pour le propriétaire de charge de travail. Suivez les étapes ci-dessous pour tous les autres comptes associés.

Les propriétaires des comptes associés aux charges de travail qui ont activé Trusted Advisor doivent créer un rôle dans IAM pour voir les informations de Trusted Advisor dans l’AWS Well-Architected Tool.

Pour créer un rôle dans IAM afin que l’AWS WA Tool obtienne des informations auprès de Trusted Advisor

-

Connectez-vous à l'AWS Management Console et ouvrez la console IAM sur https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation de la console IAM, choisissez Rôles, puis Créer un rôle.

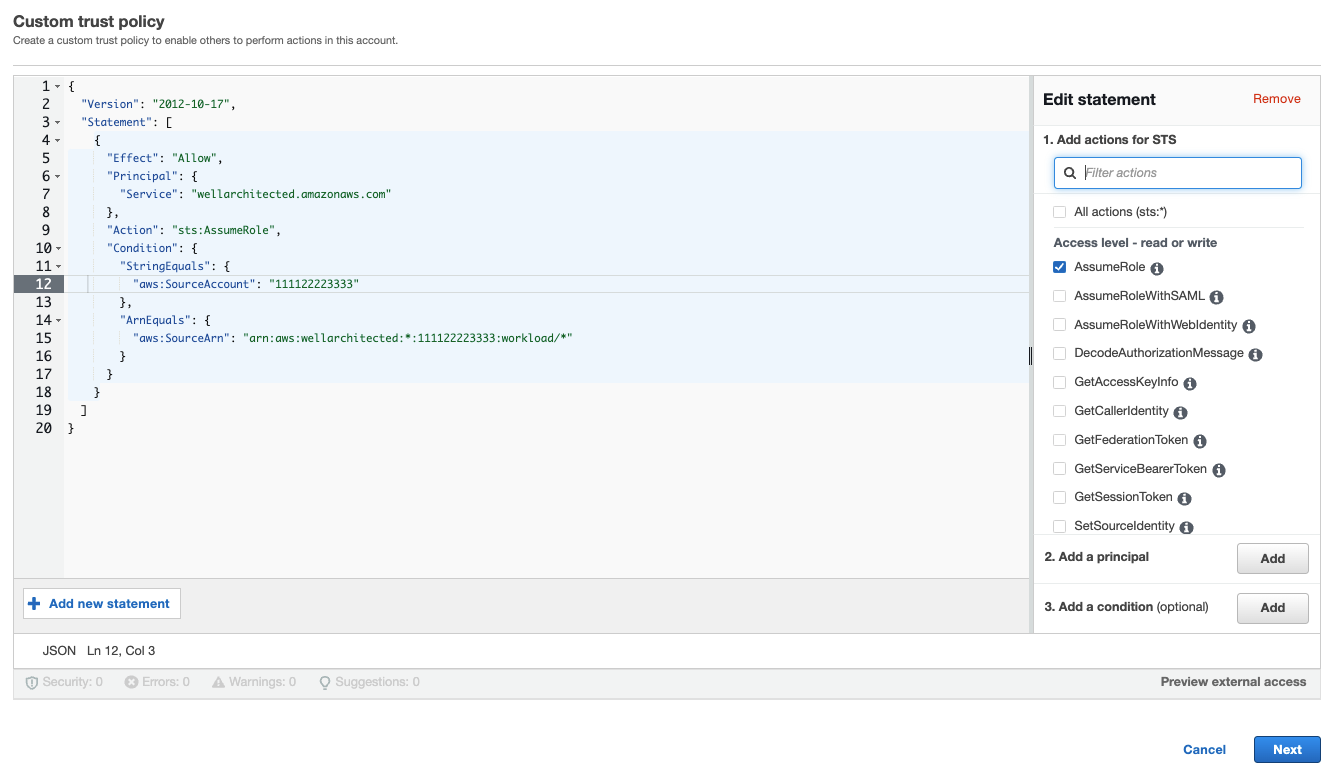

Pour Type d’entité approuvée, choisissez Stratégie d’approbation personnalisée.

-

Copiez et collez la stratégie d’approbation personnalisée suivante dans le champ JSON de la console IAM, comme illustré dans l’image suivante. Remplacez

WORKLOAD_OWNER_ACCOUNT_ID{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": "arn:aws:wellarchitected:*:WORKLOAD_OWNER_ACCOUNT_ID:workload/*" } } } ] }

Note

L’élément

aws:sourceArndans le bloc conditionnel de la politique d’approbation personnalisée précédente est"arn:aws:wellarchitected:*:, qui est une condition générique indiquant que ce rôle peut être utilisé par l’AWS WA Tool pour toutes les charges de travail du propriétaire de charge de travail. Toutefois, l’accès peut être réduit à l’ARN d’une charge de travail spécifique ou à un ensemble d’ARN de charges de travail. Pour spécifier plusieurs ARN, consultez l’exemple de politique d’approbation suivant.WORKLOAD_OWNER_ACCOUNT_ID:workload/*"{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "wellarchitected.amazonaws.com" }, "Action": "sts:AssumeRole", "Condition": { "StringEquals": { "aws:SourceAccount": "WORKLOAD_OWNER_ACCOUNT_ID" }, "ArnEquals": { "aws:SourceArn": [ "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_1", "arn:aws:wellarchitected:REGION:WORKLOAD_OWNER_ACCOUNT_ID:workload/WORKLOAD_ID_2" ] } } } ] } Sur la page Ajouter des autorisations, pour Politiques des autorisations, choisissez Créer une politique pour autoriser l’AWS WA Tool à accéder aux données de lecture de Trusted Advisor. Lorsque vous sélectionnez Créer une politique, une nouvelle fenêtre s’ouvre.

Note

En outre, vous avez la possibilité de ne pas créer les autorisations lors de la création du rôle et de créer une politique en ligne après avoir créé le rôle. Choisissez Afficher le rôle dans le message de création de rôle réussie, puis sélectionnez Créer une politique en ligne dans le menu déroulant Ajouter des autorisations de l’onglet Autorisations.

Copiez et collez la politique des autorisations suivante dans le champ JSON. Dans l’ARN

Resource, remplacezYOUR_ACCOUNT_ID*), puis choisissez Suivant : Balises.Pour plus d'informations sur les formats ARN, consultez Amazon Resource Name (ARN) dans le Guide de référence générale AWS.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "trustedadvisor:DescribeCheckRefreshStatuses", "trustedadvisor:DescribeCheckSummaries", "trustedadvisor:DescribeRiskResources", "trustedadvisor:DescribeAccount", "trustedadvisor:DescribeRisk", "trustedadvisor:DescribeAccountAccess", "trustedadvisor:DescribeRisks", "trustedadvisor:DescribeCheckItems" ], "Resource": [ "arn:aws:trustedadvisor:*:YOUR_ACCOUNT_ID:checks/*" ] } ] }-

Si Trusted Advisor est activé pour une charge de travail et que Définition de ressource a pour valeur AppRegistry ou Tous, tous les comptes qui possèdent une ressource dans l’application AppRegistry attachée à la charge de travail doivent ajouter l’autorisation suivante à la politique des autorisations de leur rôle Trusted Advisor.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "DiscoveryPermissions", "Effect": "Allow", "Action": [ "servicecatalog:ListAssociatedResources", "tag:GetResources", "servicecatalog:GetApplication", "resource-groups:ListGroupResources", "cloudformation:DescribeStacks", "cloudformation:ListStackResources" ], "Resource": "*" } ] } -

(Facultatif) Ajoutez des balises. Choisissez Suivant : vérification.

-

Examinez la stratégie, attribuez-lui un nom et sélectionnez Créer une politique.

-

Sur la page Ajouter des autorisations pour le rôle, sélectionnez le nom de la politique que vous venez de créer, puis sélectionnez Suivant.

-

Entrez le nom du rôle, qui doit utiliser la syntaxe suivante :

WellArchitectedRoleForTrustedAdvisor-et choisissez Créer un rôle. RemplacezWORKLOAD_OWNER_ACCOUNT_IDWORKLOAD_OWNER_ACCOUNT_IDVous devriez recevoir un message de réussite en haut de la page indiquant que le rôle a été créé.

-

Pour consulter le rôle et la politique d’autorisations associée, dans le volet de navigation de gauche, sous Gestion des accès, choisissez Rôles et recherchez le nom

WellArchitectedRoleForTrustedAdvisor-. Sélectionnez le nom du rôle pour vérifier que les autorisations et les relations d’approbation sont correctes.WORKLOAD_OWNER_ACCOUNT_ID